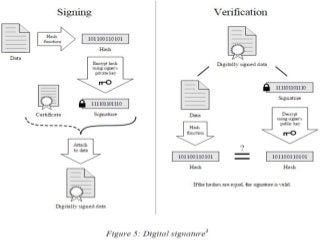

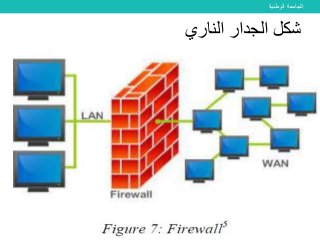

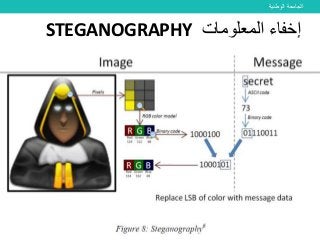

تتناول الوثيقة أساسيات الأمن السيبراني، بما في ذلك تقنيات التوقيع الرقمي، الفيروسات، ومكافحة الفيروسات، والجدران النارية. تشرح كيفية التحقق من صحة البيانات وتوقيعها، وأهمية حماية المعلومات من البرامج الضارة. تقدم الوثيقة أيضًا نظرة عامة على تقنيات الأمان المستخدمة في المؤسسات لحماية الشبكات والبيانات.