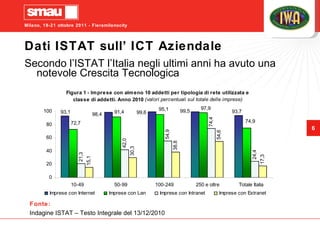

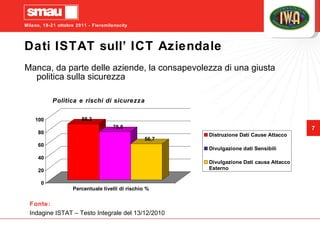

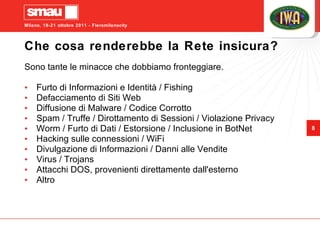

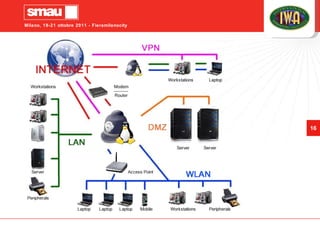

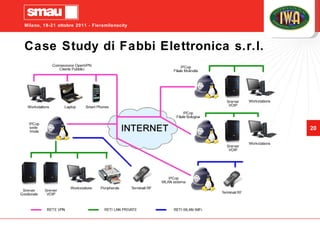

Il documento discute l'importanza della sicurezza informatica e del controllo del traffico di rete per le aziende italiane, sottolineando la mancanza di consapevolezza riguardo alle politiche di sicurezza. Viene presentata una proposta per diversificare le reti aziendali come metodo per migliorare la sicurezza e le prestazioni, oltre a menzionare IPCop come una soluzione efficace e conveniente. La situazione attuale in Italia evidenzia una necessità urgente di adottare misure più robuste nella sicurezza ICT per non rimanere indietro nel contesto tecnologico globale.