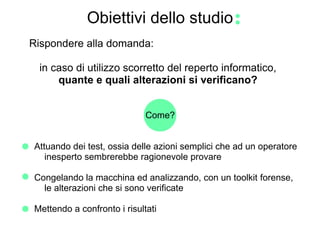

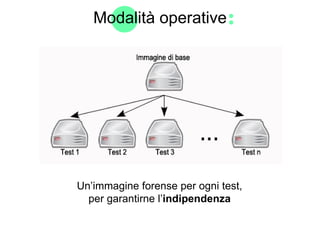

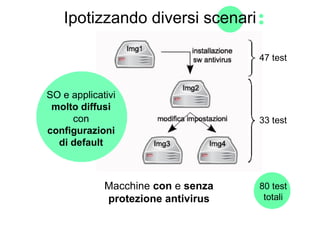

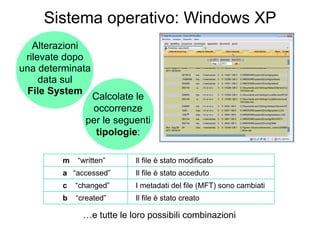

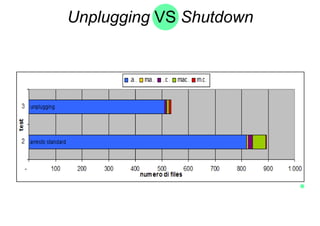

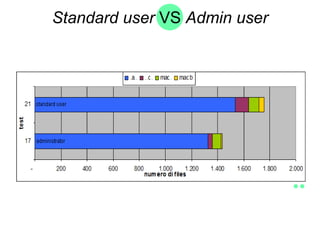

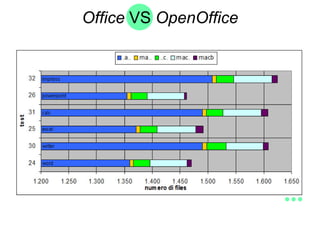

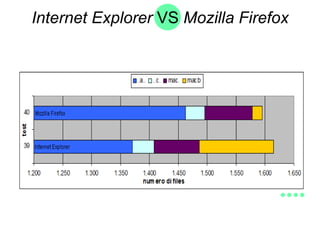

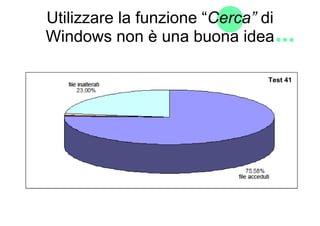

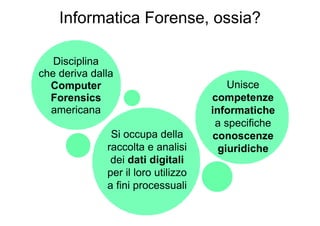

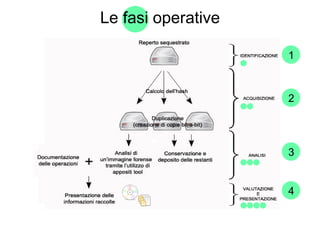

Il documento tratta della quantificazione e identificazione delle alterazioni dei dati nell'informatica forense, evidenziando l'importanza della corretta gestione dei reperti informatici per l'ammissibilità delle prove. Viene presentato uno studio che analizza le modifiche ai dati attraverso 47 test su sistemi diversi, dimostrando che il 90% delle operazioni comporta semplicemente l'accesso ai file. Si sottolinea che il reperto informatico è delicato e richiede attenzione alle linee guida per evitare alterazioni dannose.

![Ma si sa, la teoria è diversa dalla pratica

È facile che si

verifichino

alterazioni

dei dati

Queste

potrebbero

compromettere

l’ammissibilità di “[...] Vi è il pericolo che Alberto Stasi non

una prova riesca più a provare il proprio alibi. [...] Ma vi

A favore è ugualmente il pericolo di un pregiudizio al

o contro fondamentale valore neutro dell'accertamento

l’indagato della verità.”](https://image.slidesharecdn.com/slidesv5-120106034435-phpapp02/85/Quantification-and-specification-of-data-corruption-in-Computer-Forensic-s-investigations-5-320.jpg)