More Related Content

PPTX

PDF

2017年度 人工知能学会全国大会: 人工知能/機械学習を用いたサイバーセキュリティ PDF

サイバーセキュリティ対策の自動化に向けた機械学習技術の活用 [TTCセミナー, 2017/9/12] PDF

PPTX

Windows Sever 2019 時代のセキュリティ ~とある環境の安全装置~ PPTX

人的要因から見た情報セキュリティ(Japanese) PPTX

PDF

IIJ Technical DAY 2019 ~ セキュリティ動向2019 What's hot

PPTX

京都大学学術情報メディアセンターセミナー「大学のセキュリティを考える」 PDF

PPTX

PDF

アカウントハッキングと戦う!モバイルゲームに今、求められるセキュリティ PDF

essay example for the naist admission exam PPT

PPTX

PDF

White Paper SG & Trendmicro TMPS PDF

PPTX

PDF

PDF

2016年8月3日開催セキュリティセミナー オープニングスライド PDF

PDF

PPTX

Similar to Project mids

PDF

IDベース暗号の概観と今後の展望(次世代セキュア情報基盤ワークショップ ) PDF

PDF

PDF

PDF

PDF

社会人向けサイバーセキュリティ講座「セキュアシステム設計・開発」の実践 Project mids

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

- 19.

- 20.

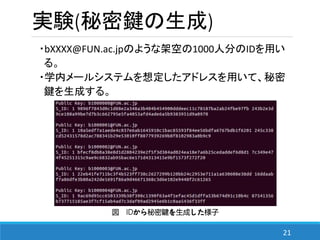

- 21.

- 22.

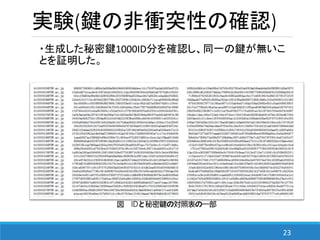

- 23.

- 24.

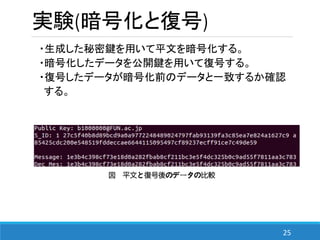

- 25.

- 26.

- 27.

- 28.

- 29.

- 30.

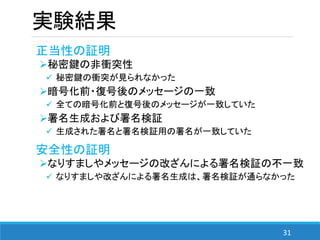

- 31.

- 32.

- 33.

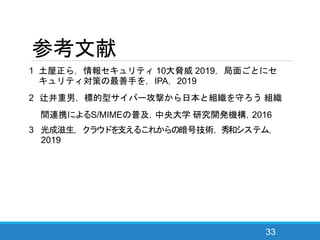

参考文献

33

1 土屋正ら,情報セキュリティ 10大脅威2019,局面ごとにセ

キュリティ対策の最善手を,IPA,2019

2 辻井重男,標的型サイバー攻撃から日本と組織を守ろう 組織

間連携によるS/MIMEの普及,中央大学 研究開発機構,2016

3 光成滋生,クラウドを支えるこれからの暗号技術,秀和システム,

2019

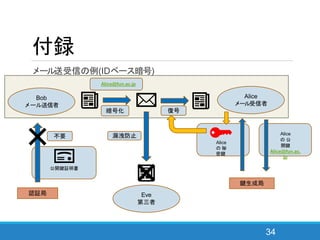

- 34.

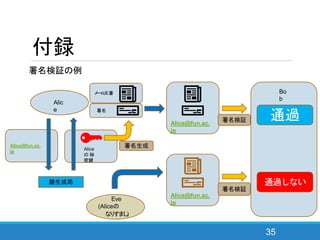

- 35.

![4

背景(標的型攻撃)

標的型攻撃による被害が増えている

◦ 関係者や知り合いを装い(なりすまし)、メールに添付されている

ファイルに潜むマルウェアで、 特定の組織や個人の内部システム

を攻撃すること

表1.情報セキュリティ10大脅威2019「個人」および「組織」向けの脅威の順位[1]

[1]土屋正ら,情報セキュリティ 10大脅威 2019,局面ごとにセキュリティ対策 の最善手を,IPA,2019](https://image.slidesharecdn.com/project-mids-200703062702/85/Project-mids-4-320.jpg)

![5

背景(標的型攻撃)

標的型攻撃による被害が増えている

◦ 関係者や知り合いを装い(なりすまし)、メールに添付されている

ファイルに潜むマルウェアで、 特定の組織や個人の内部システム

を攻撃すること

◦ 「組織」向け脅威第1位である[1]

対策

◦ ファイル添付の禁止

→仕事に影響が出る

◦ 標的型メール対応訓練

→個人によって判断される

◦ 電子署名(S/MIME)

[1]土屋正ら,情報セキュリティ 10大脅威 2019,局面ごとにセキュリティ対策 の最善手を,IPA,2019](https://image.slidesharecdn.com/project-mids-200703062702/85/Project-mids-5-320.jpg)

![10

2013年には内閣官房や総務省からS/MIMEの普及を提

唱した[2]

→実際には普及していない

原因

◦ 年間にかかる費用が高い(認証サービスを年間契約)

◦ 暗号化されたメールのマルウェアのチェックが難しい

◦ 導入や運用の手間やコストがかかる

◦ 送信者と受信者の両方がS/MIMEに対応している必要

がある

先行開発(S/MIME)

[2]辻井重男,標的型サイバー攻撃から日本と組織を守ろう 組織間連携によるS/MIMEの 普及,中央大学 研究開発機構,2016](https://image.slidesharecdn.com/project-mids-200703062702/85/Project-mids-10-320.jpg)