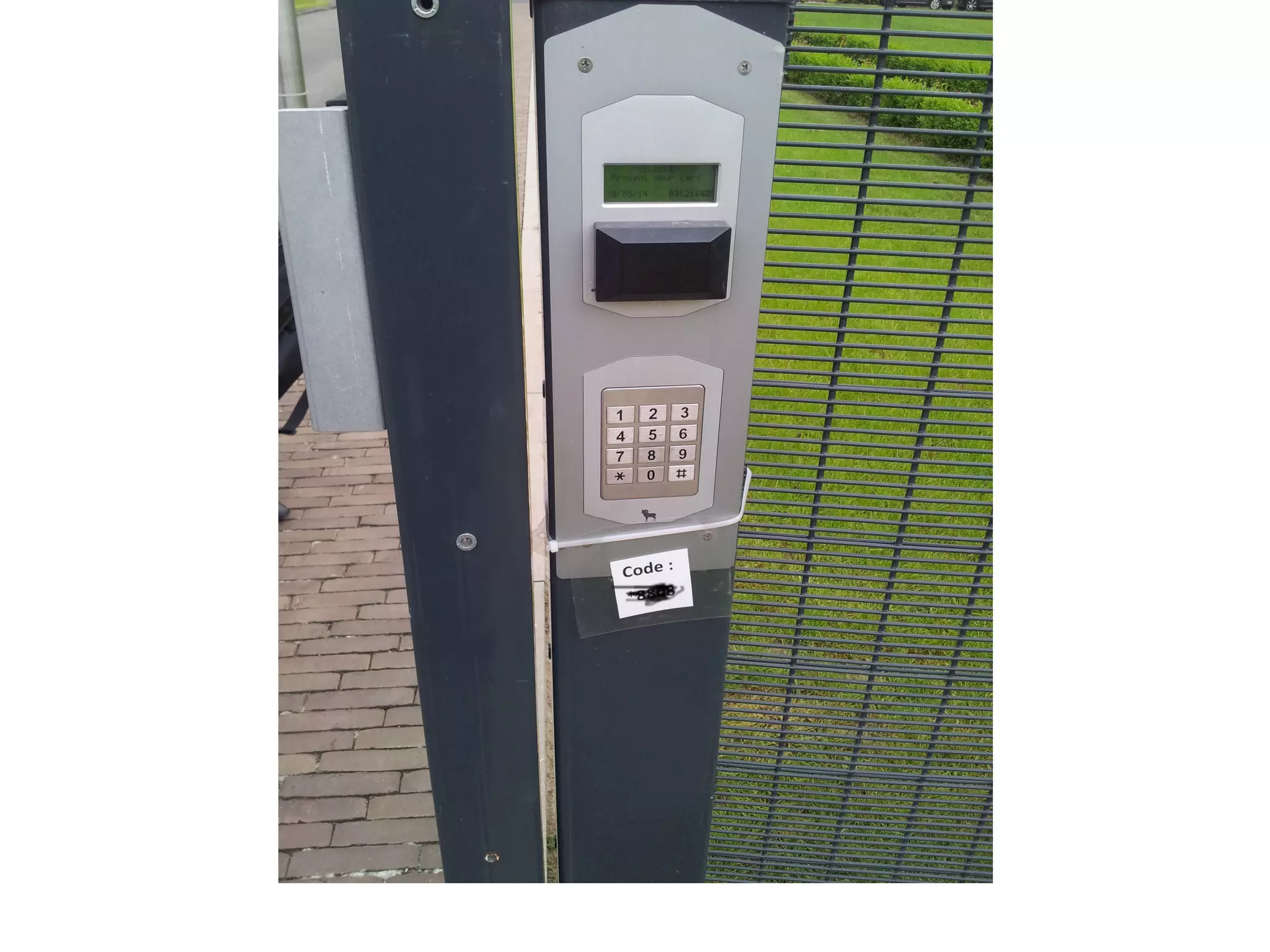

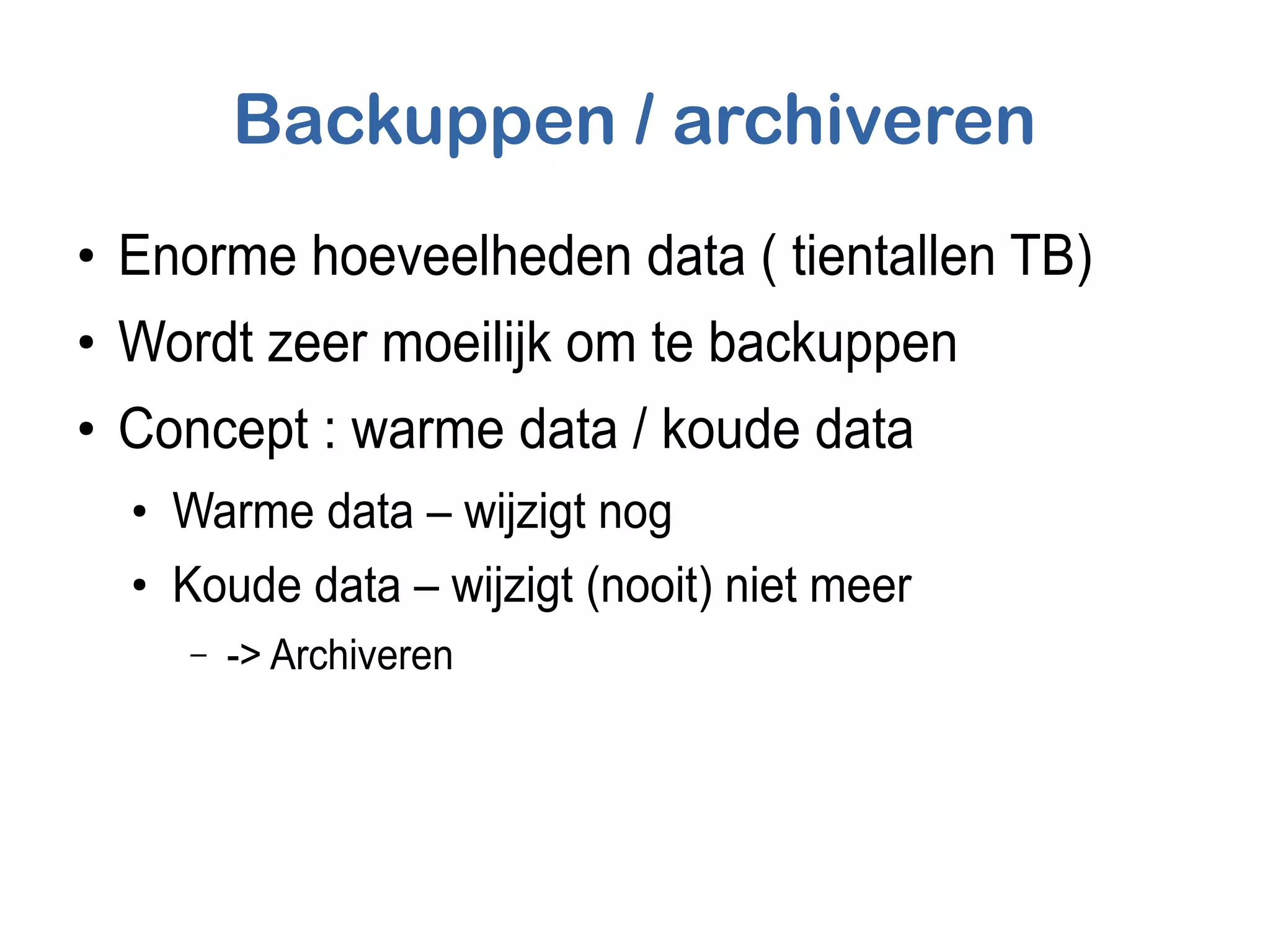

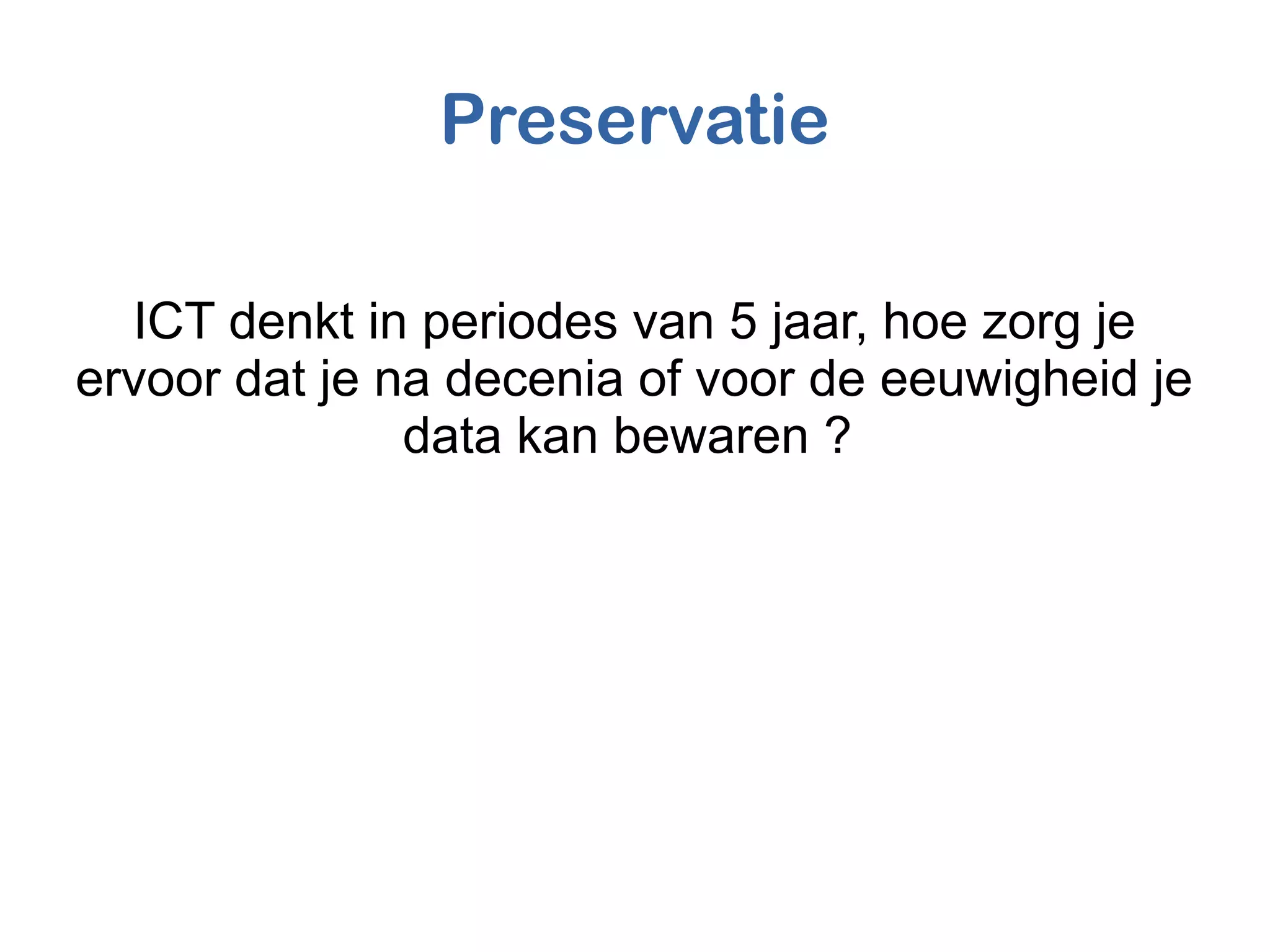

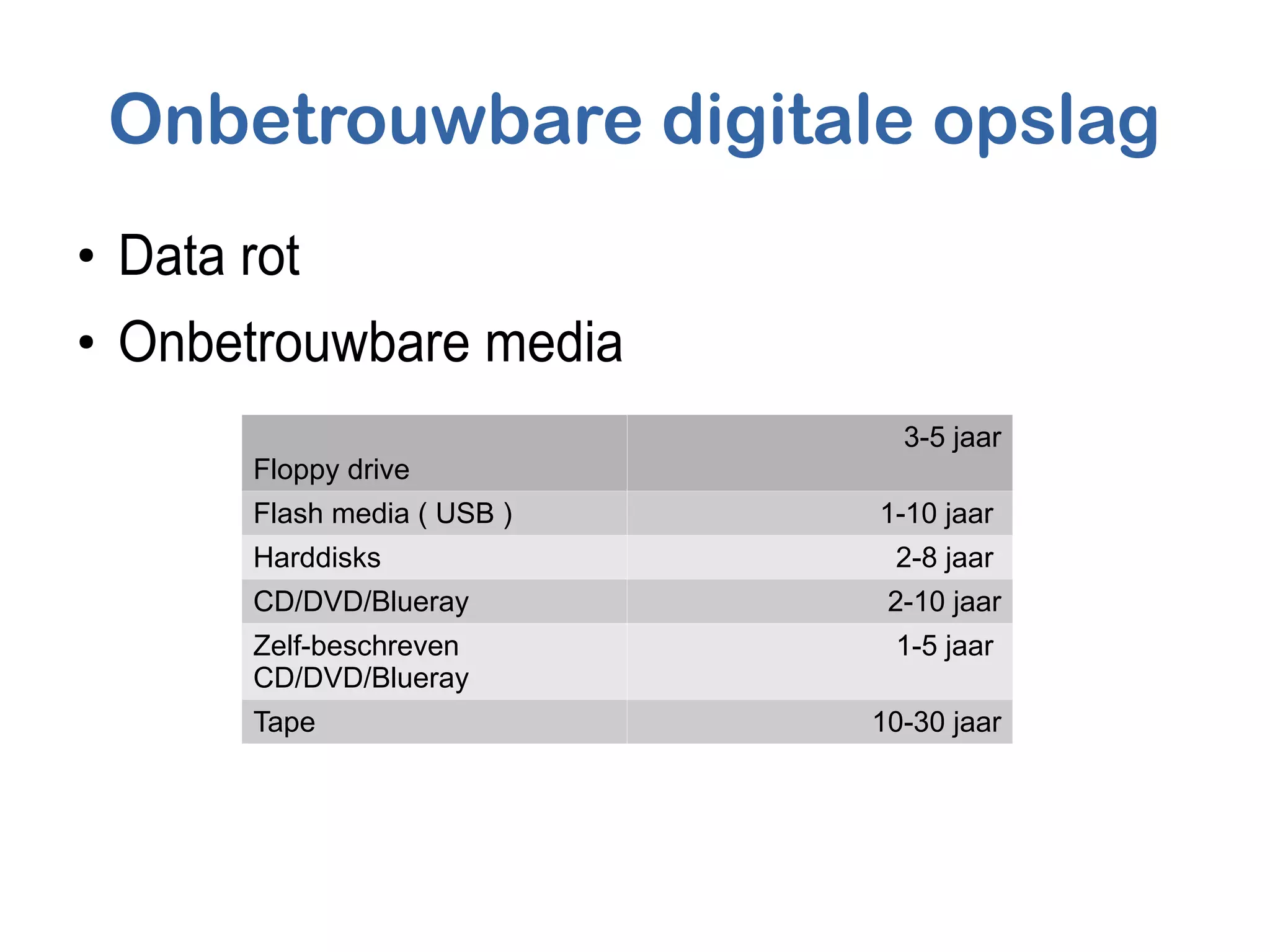

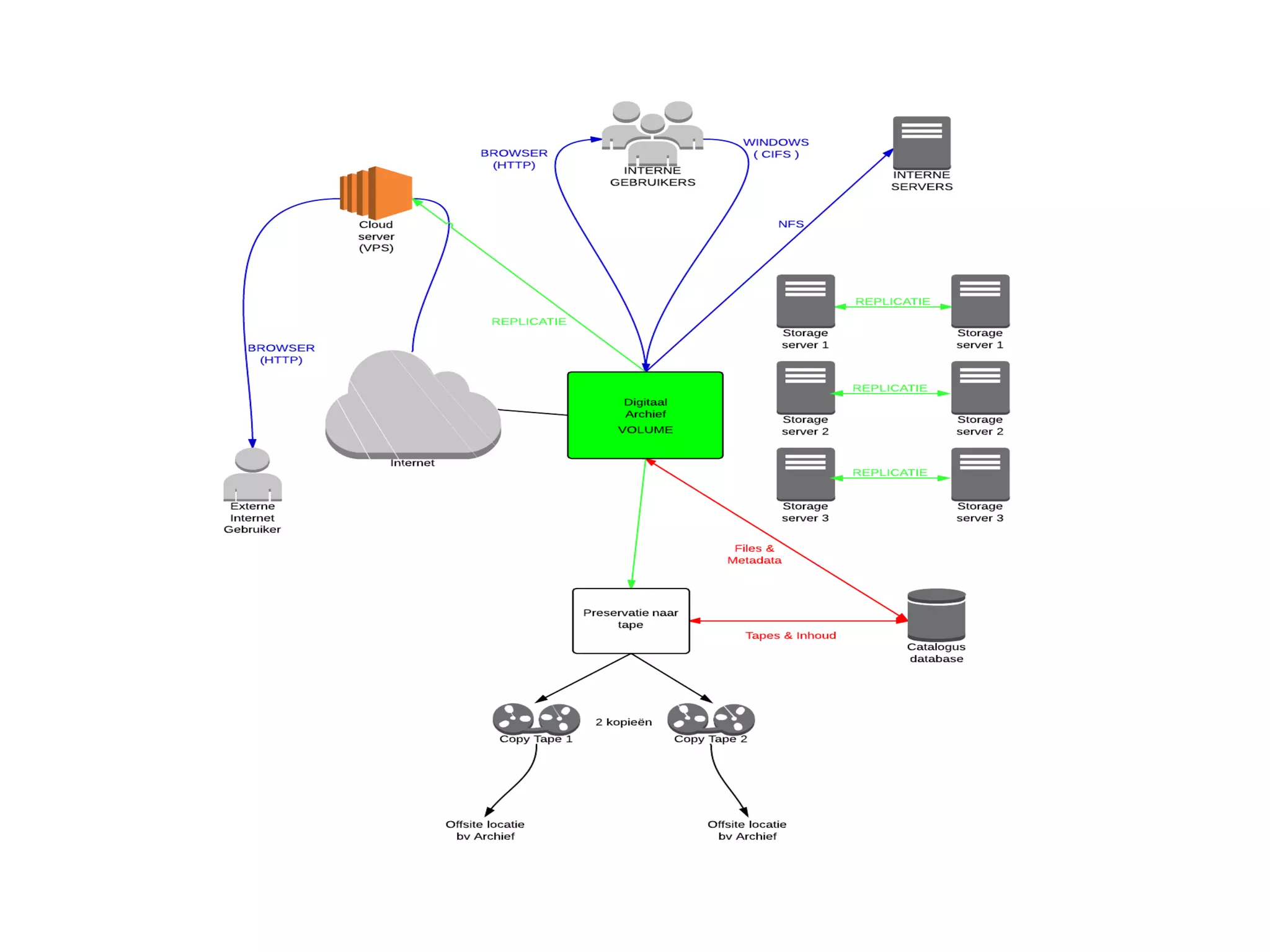

Deze presentatie gaat in op de praktische uitdagingen voor bibliotheken en archieven op het vlak van informatiebeveiliging. De uitdagingen zijn veelvuldig: van de valkuilen bij het digitaliseren van traditionele documenten om ze voor de toekomst te preserveren over vaak enorme volumes aan data tot het op een veilige manier online ontsluiten van deze collecties. Een paar dingen om rekening mee te houden bij digitale archieven.