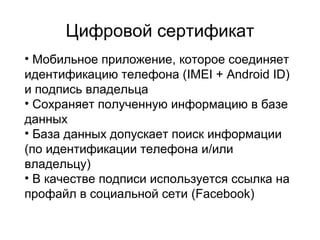

Документ описывает методы подтверждения владения мобильным телефоном и предотвращение использования украденных устройств. Основное внимание уделяется созданию цифровых сертификатов, связывающих идентификацию телефона и владельца, а также вопросам хранения данных в соответствии с законодательством. Предложены решения для авторизации через социальные сети и средства поиска владельцев телефон в базе данных.