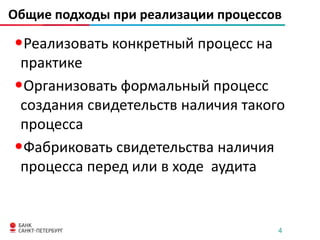

Документ обсуждает трудности, связанные с соответствием требованиям стандарта PCI DSS, включая изменения в информационных системах и усложнение стандартов. Описаны ключевые аспекты реализации, такие как документирование, контроль соответствия и тестирование безопасности. Также представлены рекомендации по аудиту и необходимости сотрудничества между различными подразделениями.