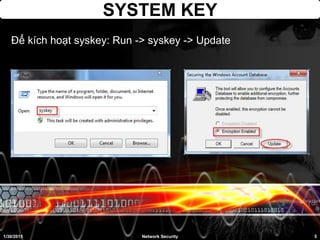

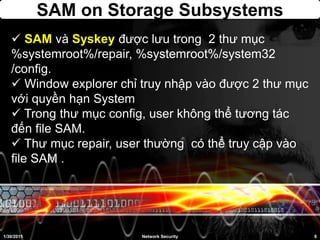

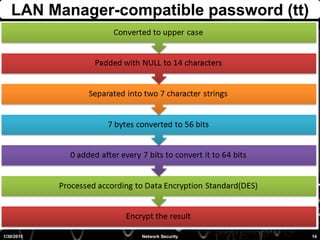

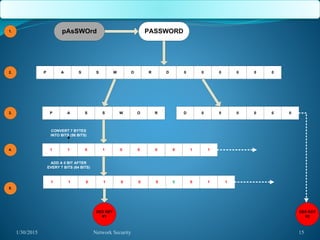

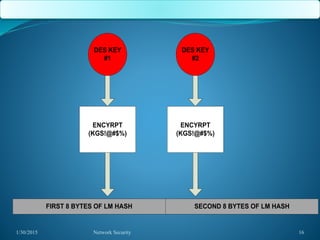

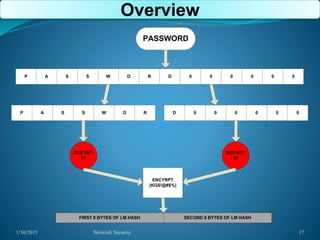

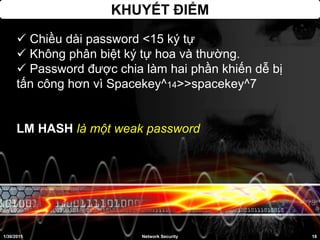

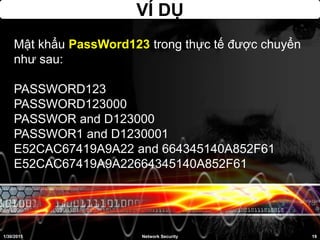

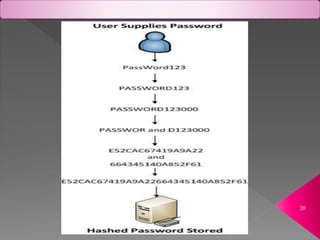

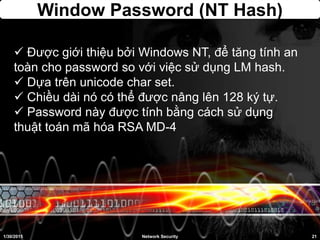

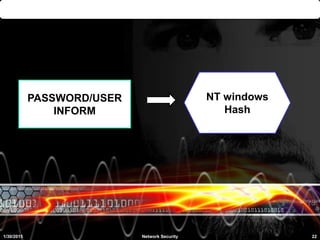

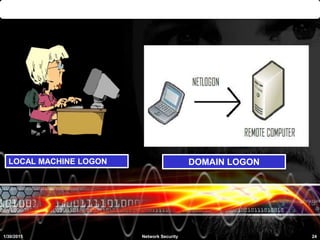

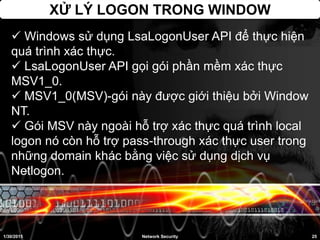

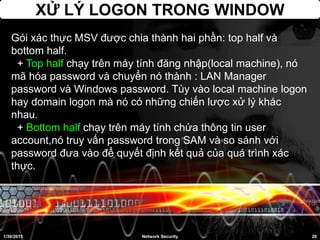

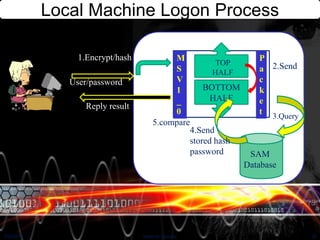

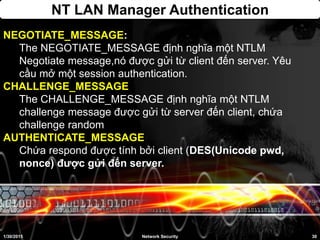

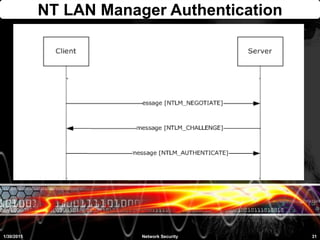

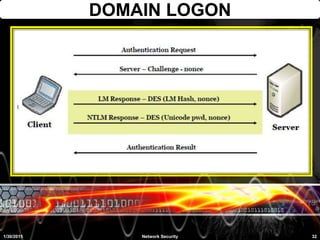

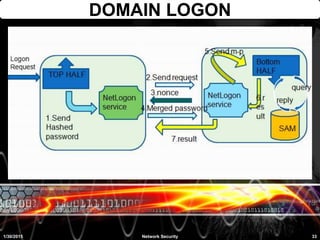

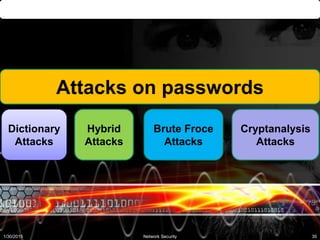

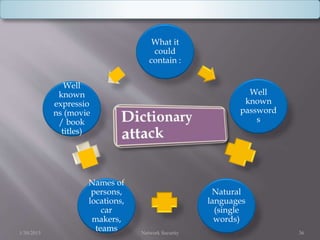

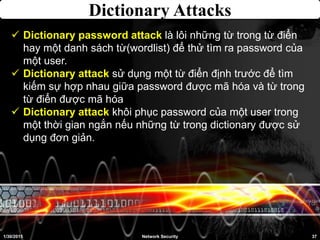

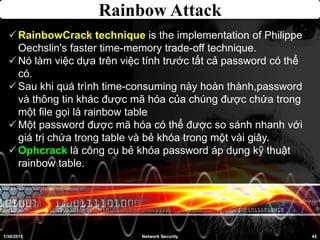

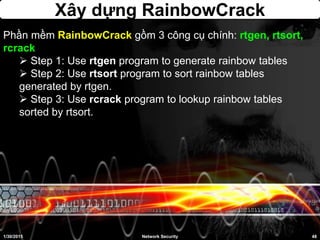

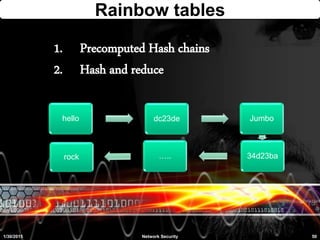

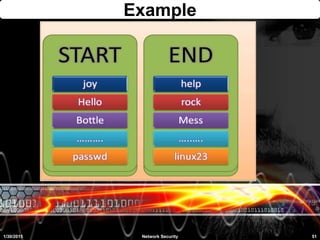

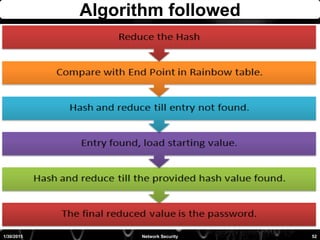

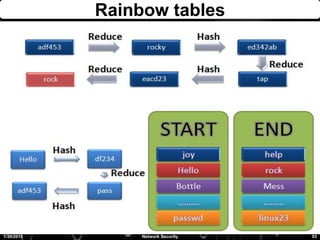

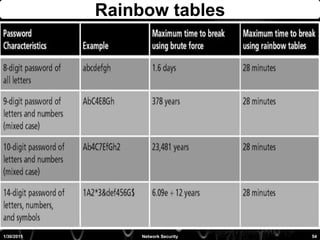

Tài liệu giới thiệu về cơ chế mã hóa mật khẩu trong Windows thông qua Security Account Manager (SAM) và hệ thống xác thực. Nó trình bày các kỹ thuật bảo vệ như Syskey và hai loại mật khẩu: LAN Manager và NT hash, cũng như các phương pháp tấn công như dictionary, brute force và rainbow attacks. Cuối cùng, tài liệu nhấn mạnh về quá trình xác thực người dùng trong Windows và cách các mật khẩu được mã hóa và lưu trữ.