More Related Content

PPTX

PPTX

PPTX

PDF

PDF

PDF

PDF

PDF

What's hot

PDF

PDF

Burp suite を使って iPhone アプリを診断した時に困ったことと、解決方法 PDF

PPTX

XSSフィルターを利用したXSS攻撃 by Masato Kinugawa PPTX

PPTX

PPTX

PDF

ゼロトラスト三銃士〜Okta x Jamf x Netskopeネタ10連発〜 PPTX

ウェブ・セキュリティ基礎試験(徳丸基礎試験)の模擬試験問題 PDF

セキュリティを楽しむ(CTFとbugbountyの始め方) PDF

JPC2017 [D4] Microsoft 365 が実現するデジタル時代のセキュリティ PPTX

PDF

これからのネイティブアプリにおけるOpenID Connectの活用 PDF

PDF

S08_Microsoft 365 E5 Compliance による内部不正対策の実践 [Microsoft Japan Digital Days] PPTX

SPAセキュリティ入門~PHP Conference Japan 2021 PPTX

PPTX

徳丸本に載っていないWebアプリケーションセキュリティ PDF

PDF

Share point における id管理と認証・認可 Viewers also liked

PDF

PDF

PPTX

PDF

130821 owasp zed attack proxyをぶん回せ PPT

PPTX

PPTX

PPTX

PDF

機械学習でWebアプリの脆弱性を見つける - Reflected XSS 編 - PDF

PDF

Mozillaの報奨金制度で200万円ほど稼いだ話 PPTX

ブラウザとWebサーバとXSSの話@Shibuya.xss PDF

dbts2013:MariaDB Galera Cluster 活用例 KEY

レインボーテーブルを使ったハッシュの復号とSalt PDF

PDF

HTML5のセキュリティ もうちょい詳しく- HTML5セキュリティその3 : JavaScript API PPTX

PDF

PDF

PDF

2014年には役に立たないセッションの昔話 #hachiojipm More from Hiroshi Tokumaru

PPTX

オニギリペイのセキュリティ事故に学ぶ安全なサービスの構築法 (PHPカンファレンス2019) PPTX

SSRF対策としてAmazonから発表されたIMDSv2の効果と破り方 PPTX

XXE、SSRF、安全でないデシリアライゼーション入門 PDF

PPTX

PPTX

Railsエンジニアのためのウェブセキュリティ入門 PPTX

PPT

PPTX

脅威分析の手法によりウェブサーバーにウイルス対策ソフトが必要かを検証する PPTX

CMS四天王への攻撃デモを通じて、WordPressの効果的な防御法を学ぼう PPTX

Webサイトをめぐるセキュリティ状況と効果的な防御方法(WordPress編) PPTX

脆弱性は誰のせい? �PHP、MySQL、Joomla! の責任やいかに PDF

著名PHPアプリの脆弱性に学ぶセキュアコーディングの原則 PPTX

PPTX

『例えば、PHPを避ける』以降PHPはどれだけ安全になったか PPTX

PPTX

PPTX

PPTX

introduction to unsafe deserialization part1 PPTX

デバッガでWordPress本体やプラグインの脆弱性を追いかけてみよう Recently uploaded

PDF

第25回FA設備技術勉強会_自宅で勉強するROS・フィジカルAIアイテム.pdf PDF

visionOS TC「新しいマイホームで過ごすApple Vision Proとの新生活」 PDF

安価な ロジック・アナライザを アナライズ(?),Analyze report of some cheap logic analyzers PDF

基礎から学ぶ PostgreSQL の性能監視 (PostgreSQL Conference Japan 2025 発表資料) PPTX

PDF

PCCC25(設立25年記念PCクラスタシンポジウム):東京大学情報基盤センター テーマ1/2/3「Society5.0の実現を目指す『計算・データ・学習... ログイン前セッションフィクセイション攻撃の脅威と対策

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

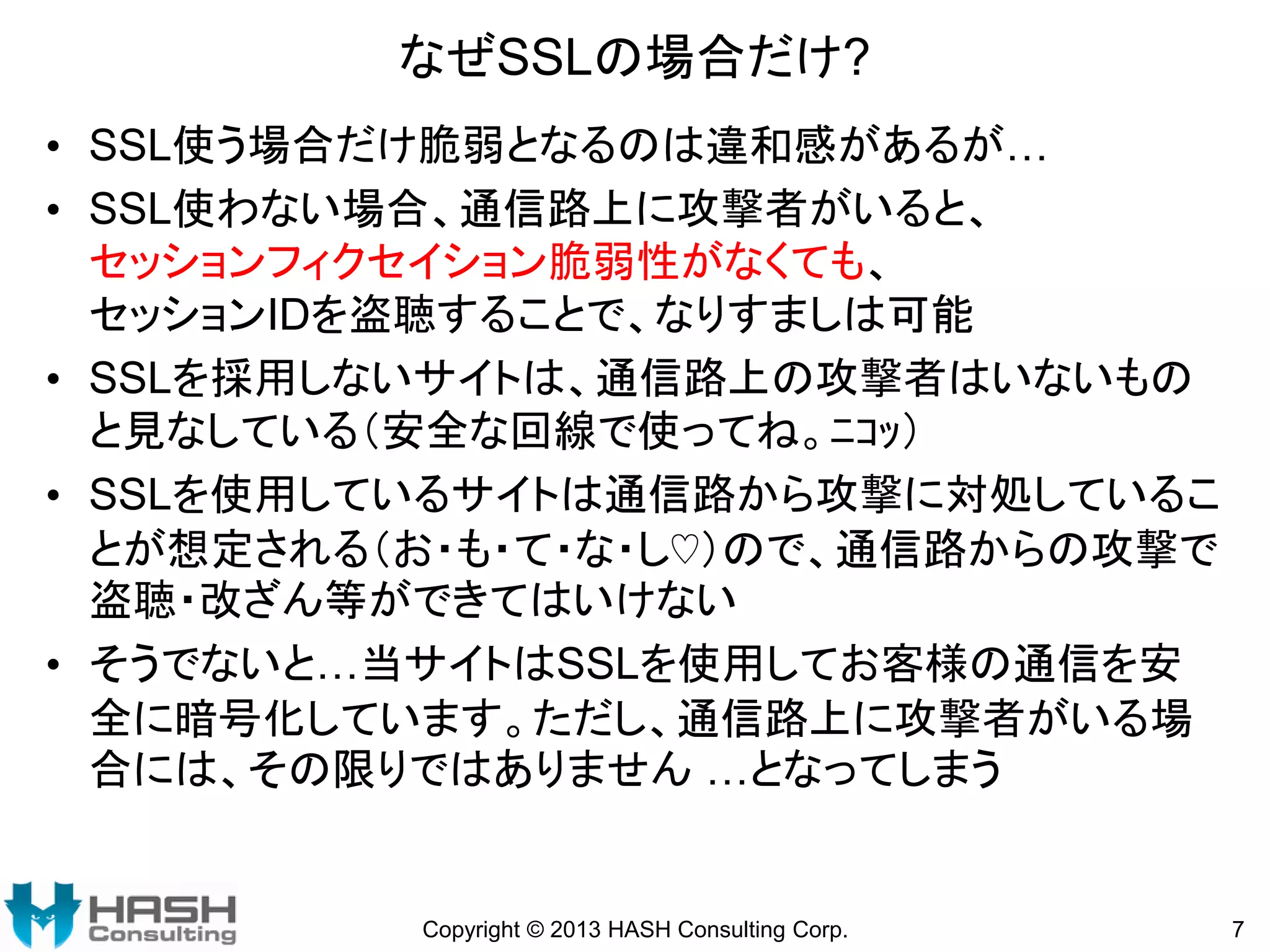

- 7.

- 8.

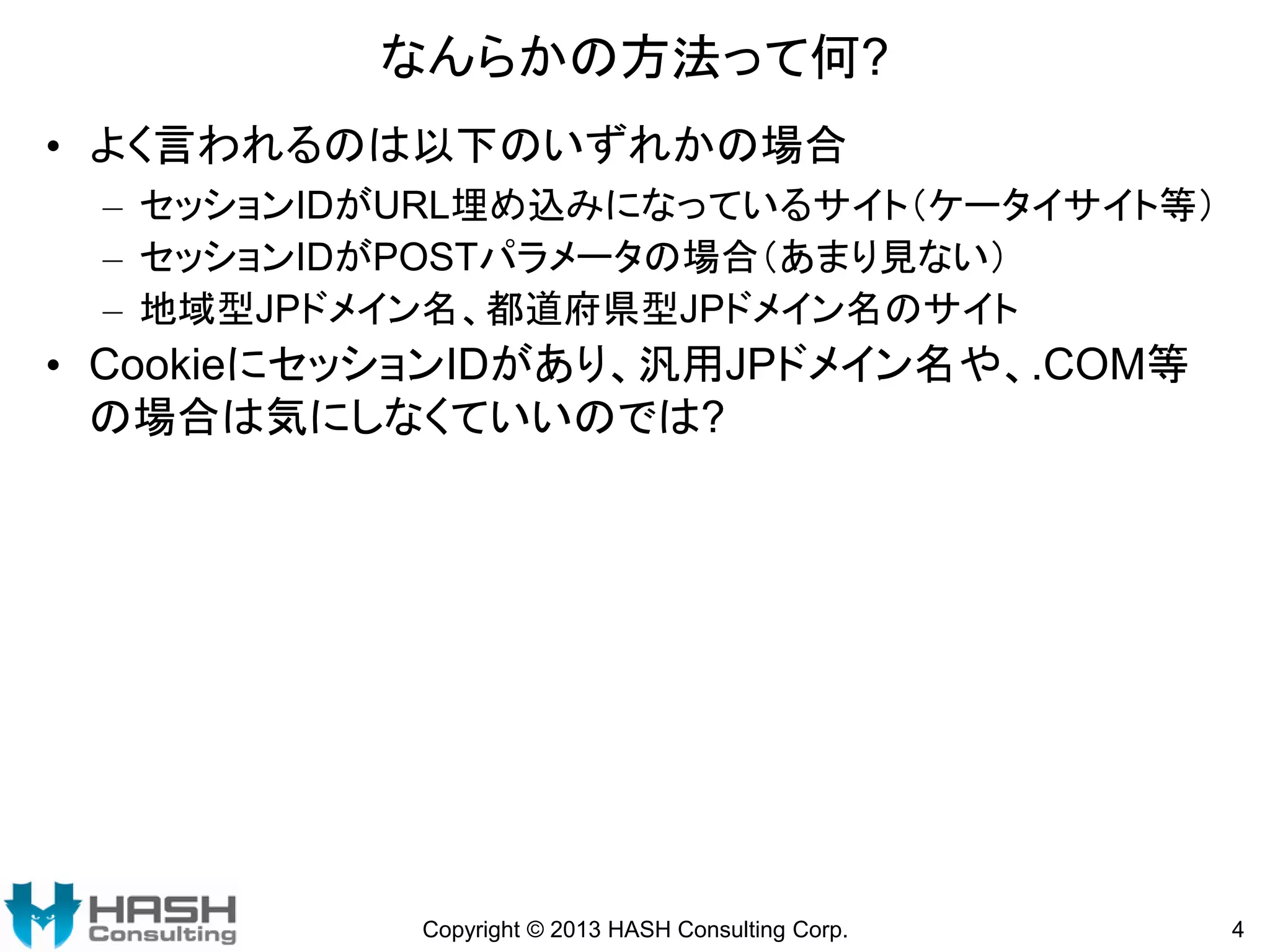

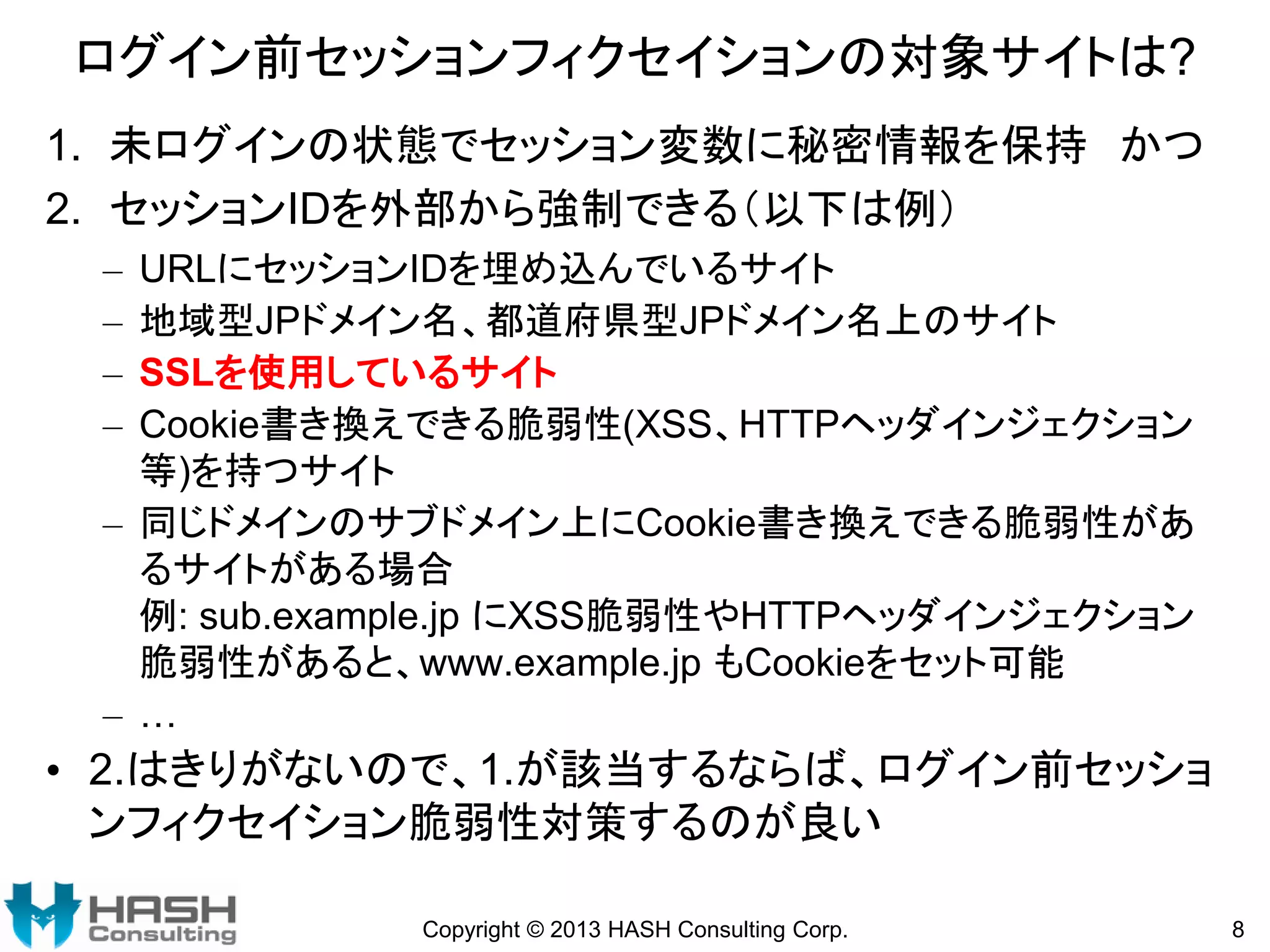

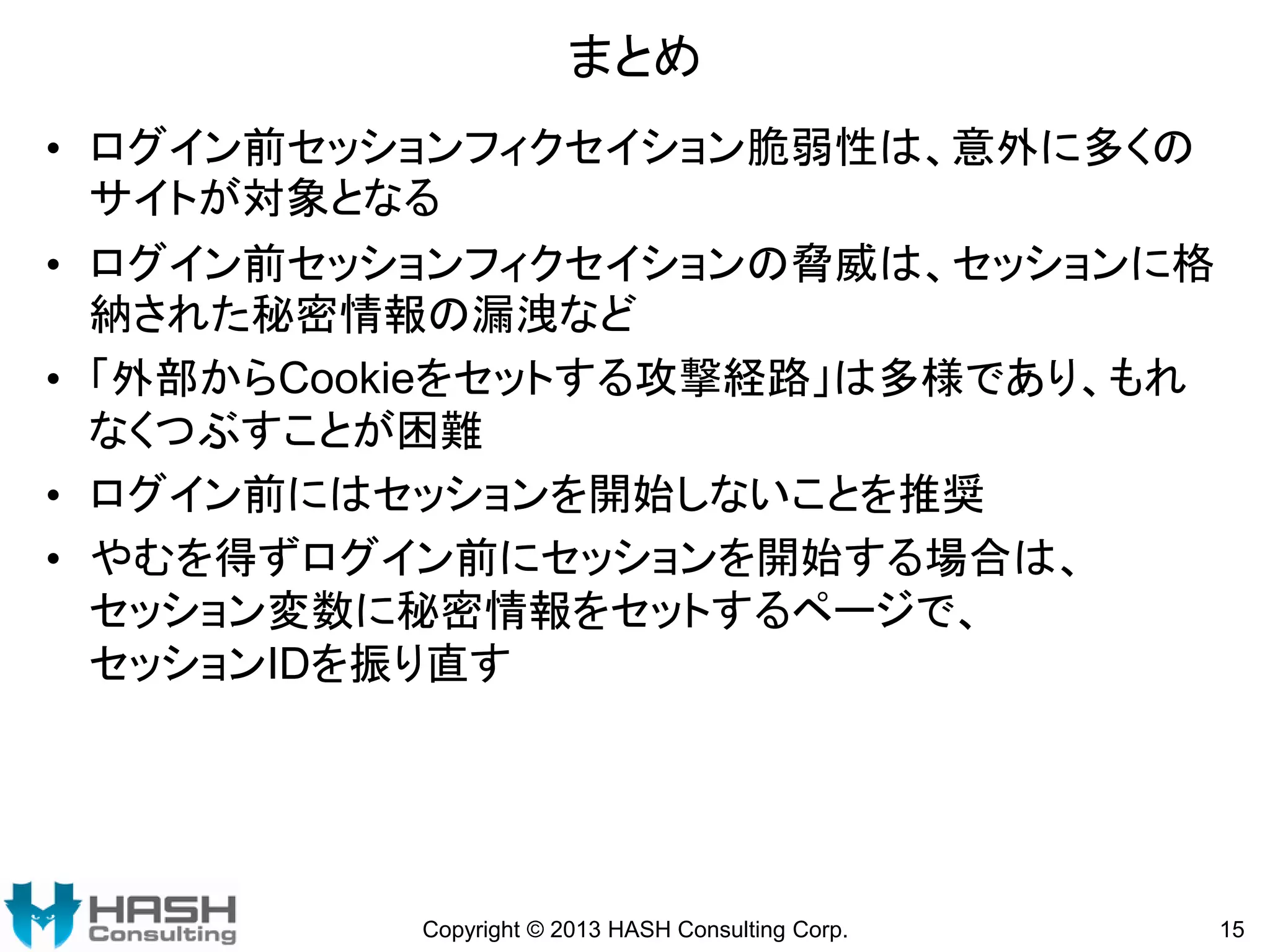

ログイン前セッションフィクセイションの対象サイトは?

1. 未ログインの状態でセッション変数に秘密情報を保持 かつ

2.セッションIDを外部から強制できる(以下は例)

–

–

–

–

URLにセッションIDを埋め込んでいるサイト

地域型JPドメイン名、都道府県型JPドメイン名上のサイト

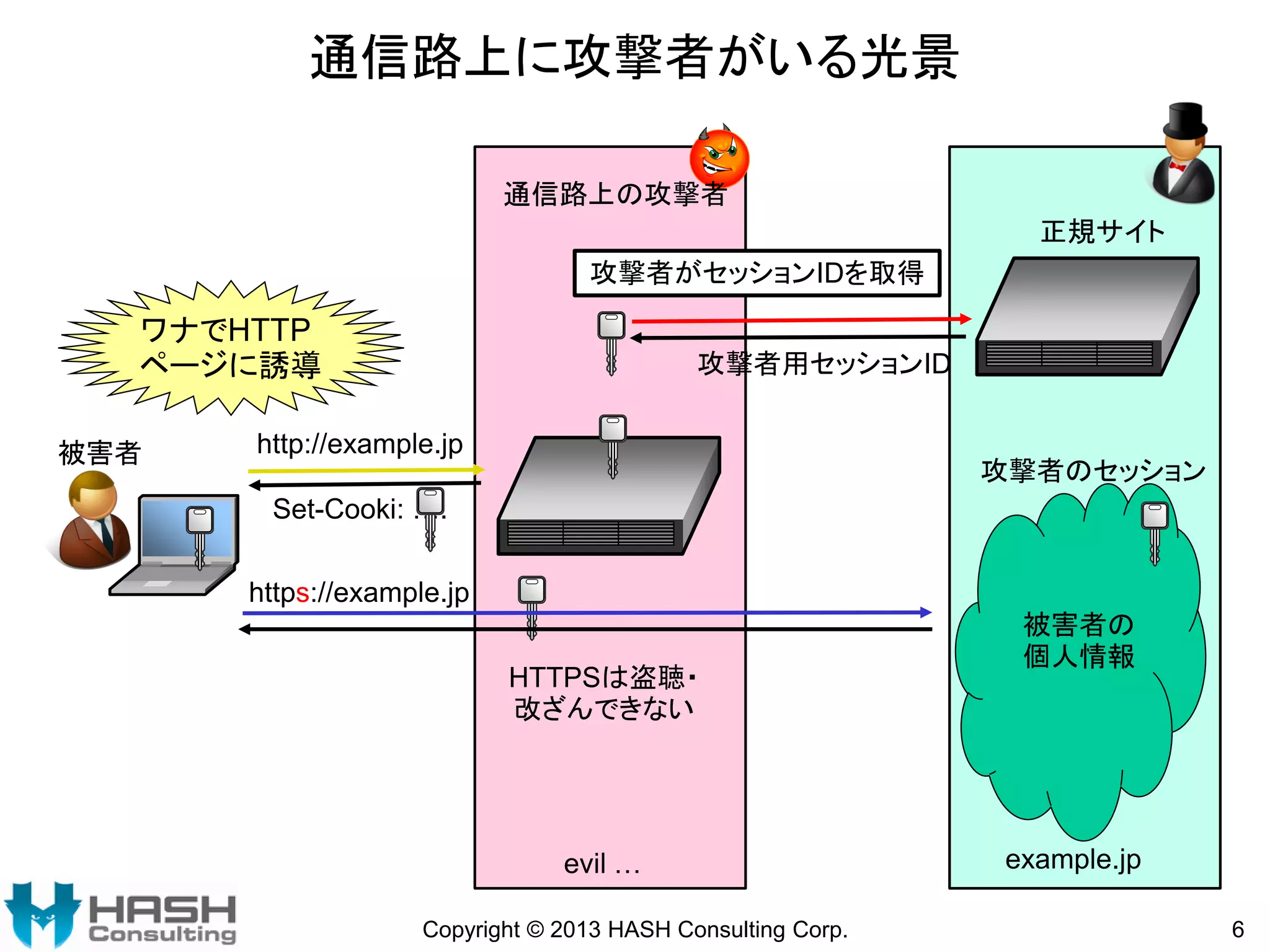

SSLを使用しているサイト

Cookie書き換えできる脆弱性(XSS、HTTPヘッダインジェクション

等)を持つサイト

– 同じドメインのサブドメイン上にCookie書き換えできる脆弱性があ

るサイトがある場合

例: sub.example.jp にXSS脆弱性やHTTPヘッダインジェクション

脆弱性があると、www.example.jp もCookieをセット可能

– …

• 2.はきりがないので、1.が該当するならば、ログイン前セッショ

ンフィクセイション脆弱性対策するのが良い

Copyright © 2013 HASH Consulting Corp.

8

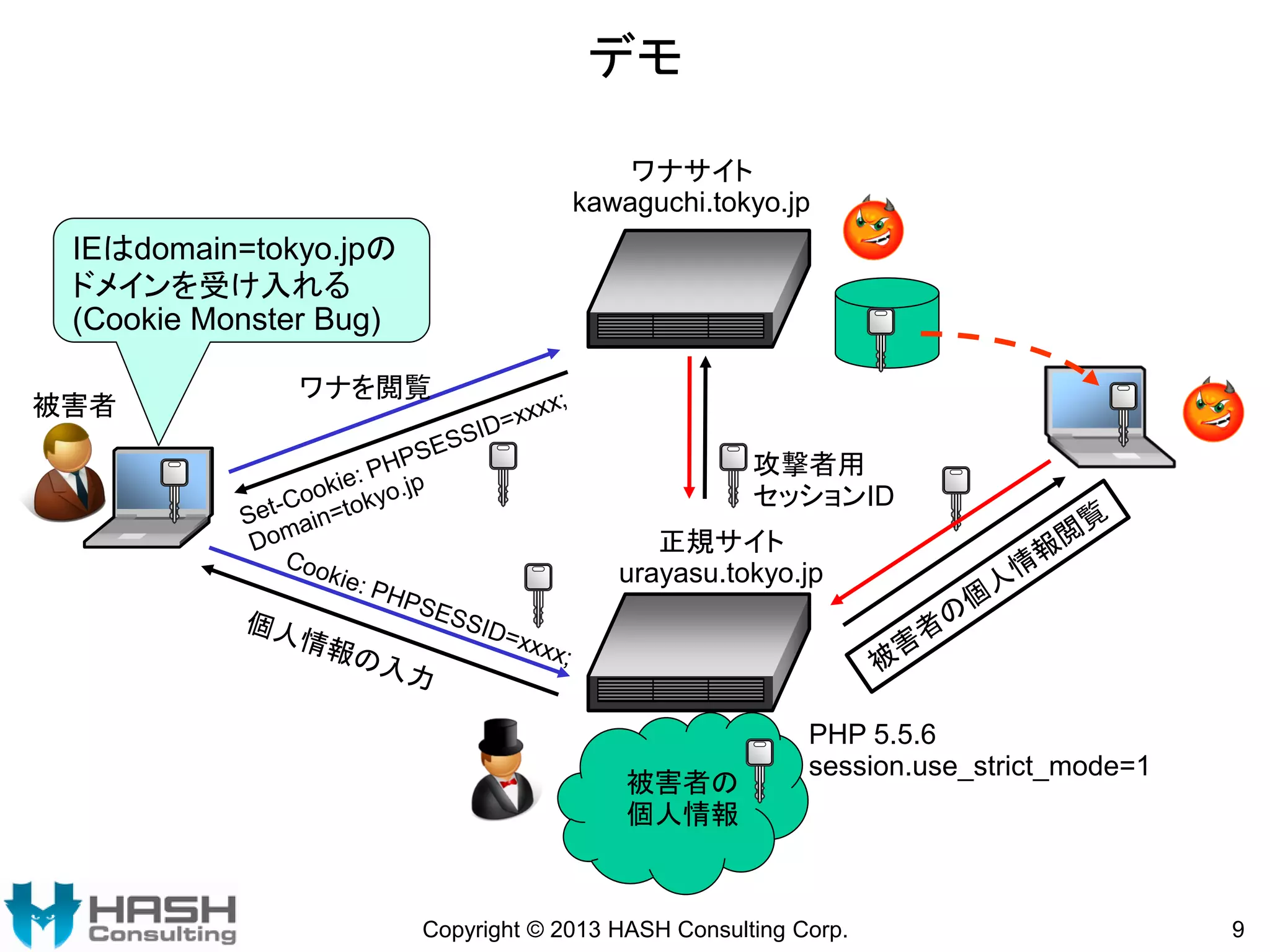

- 9.

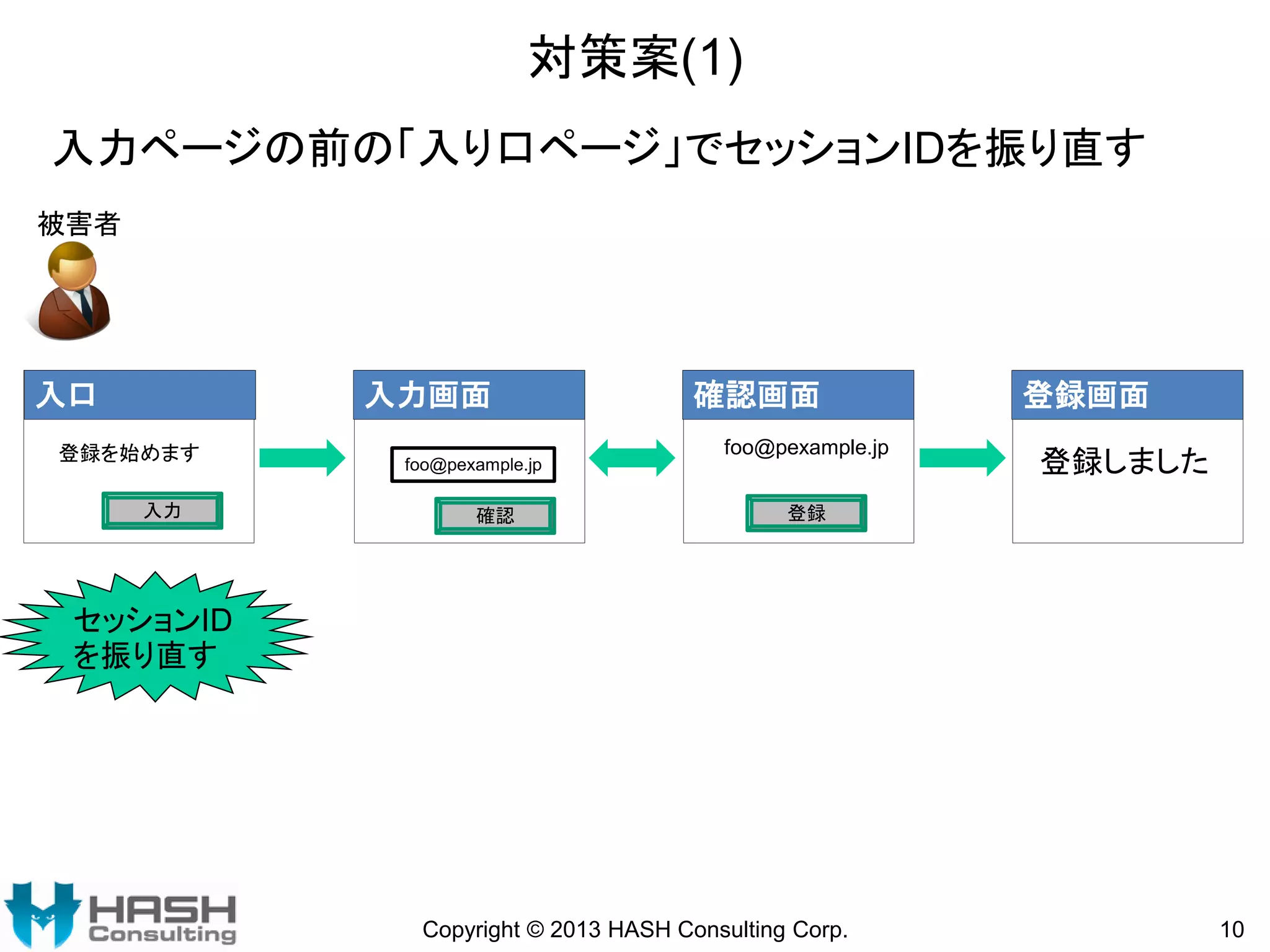

- 10.

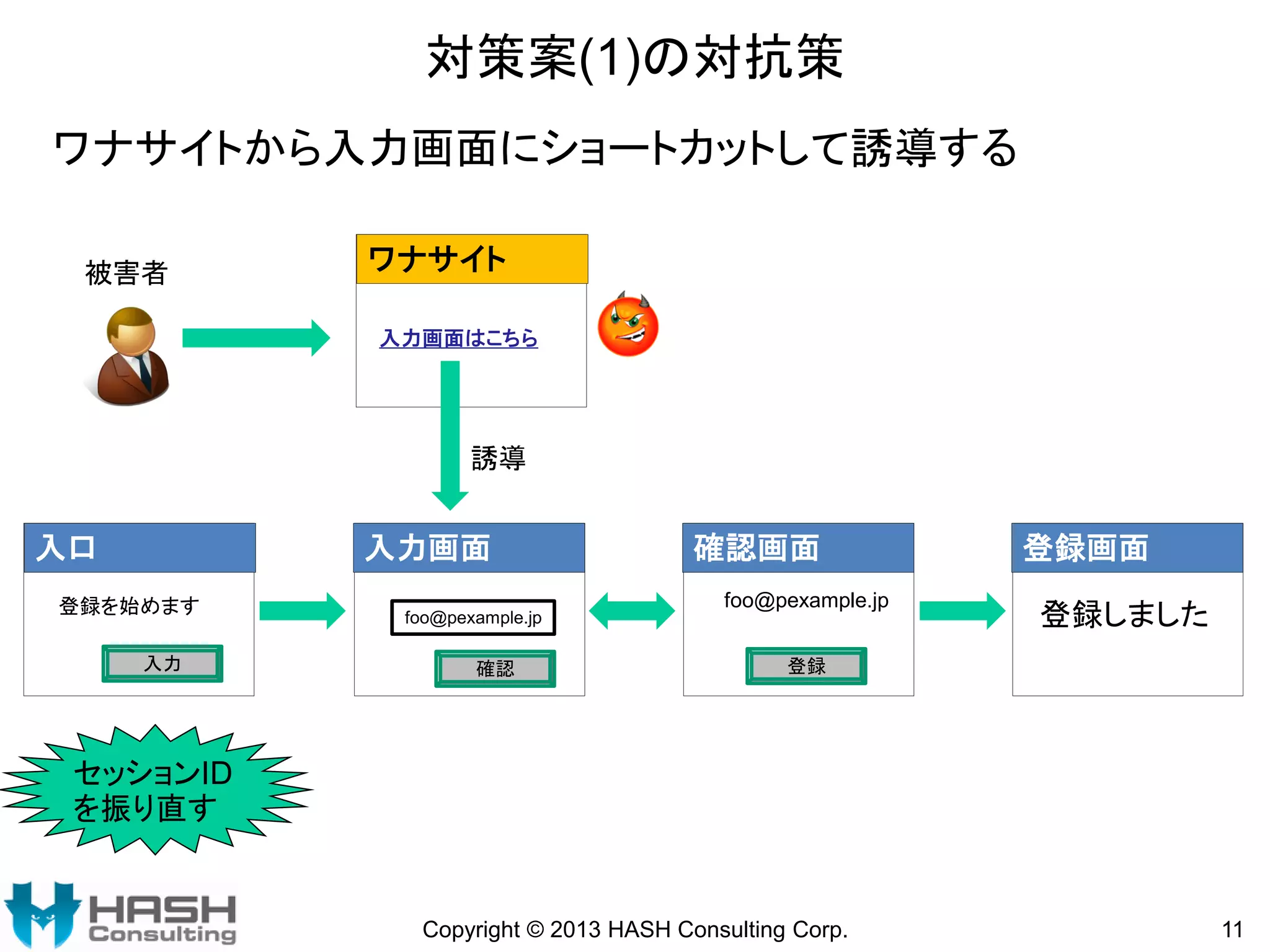

- 11.

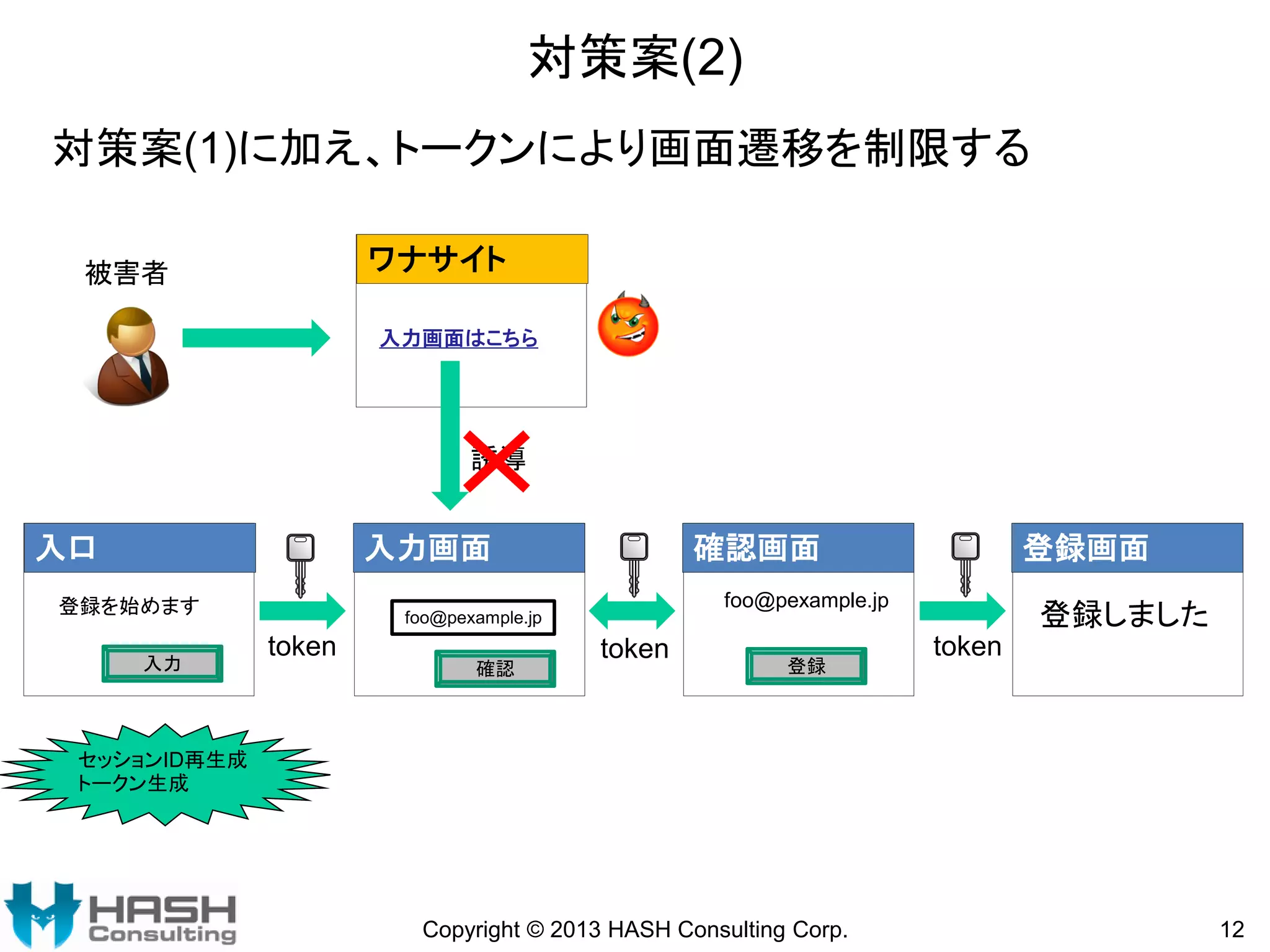

- 12.

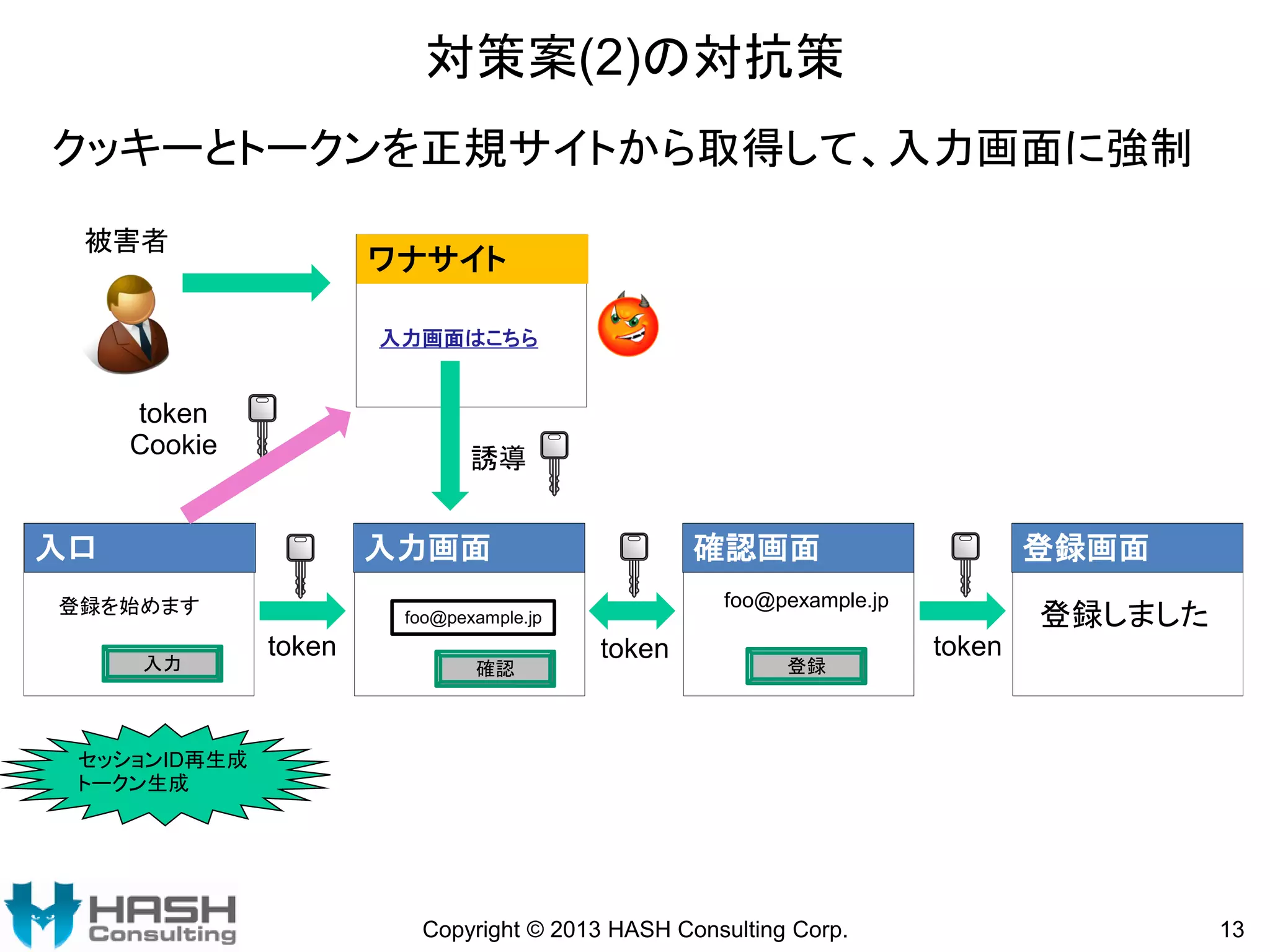

- 13.

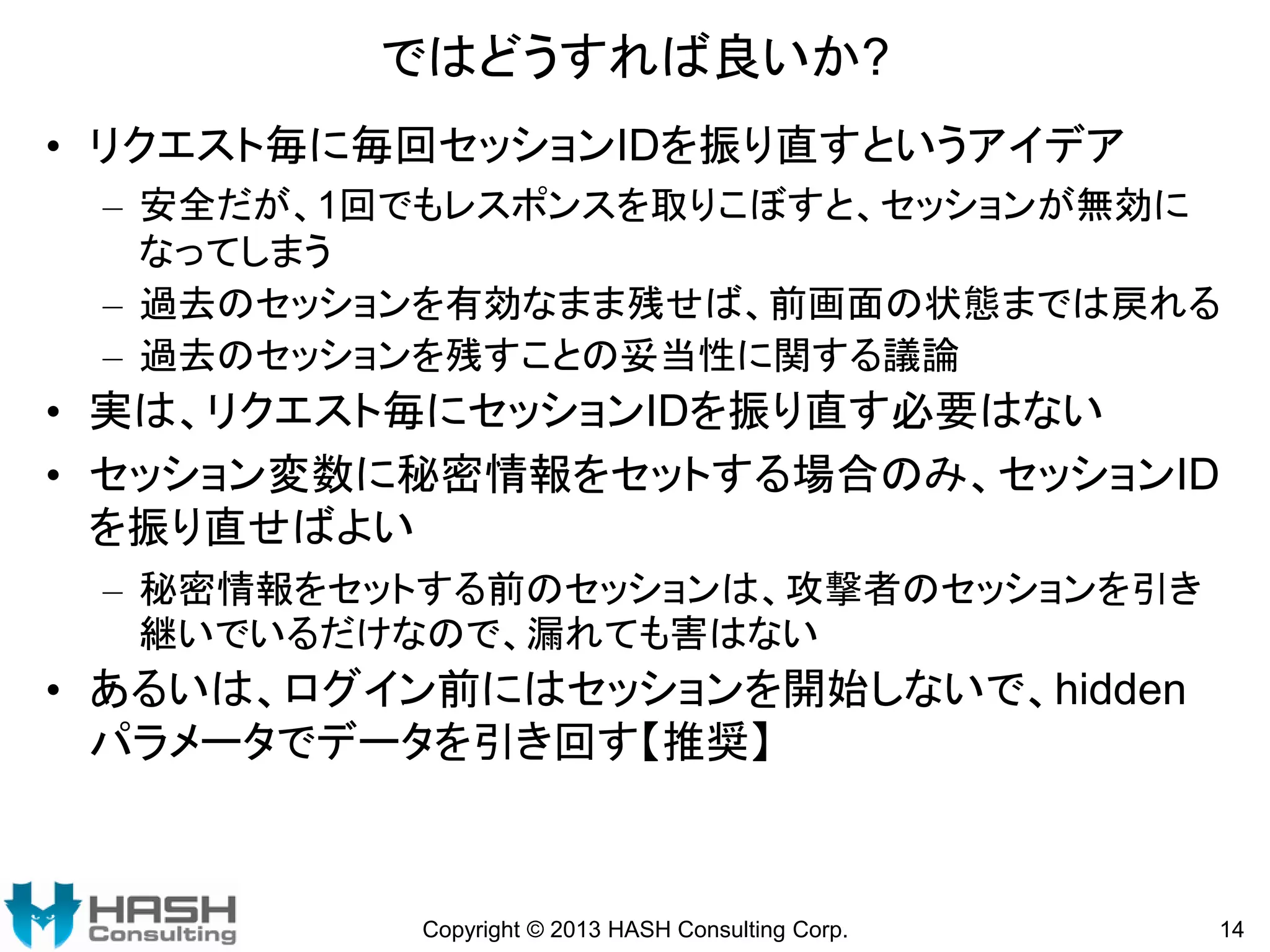

- 14.

- 15.

- 16.

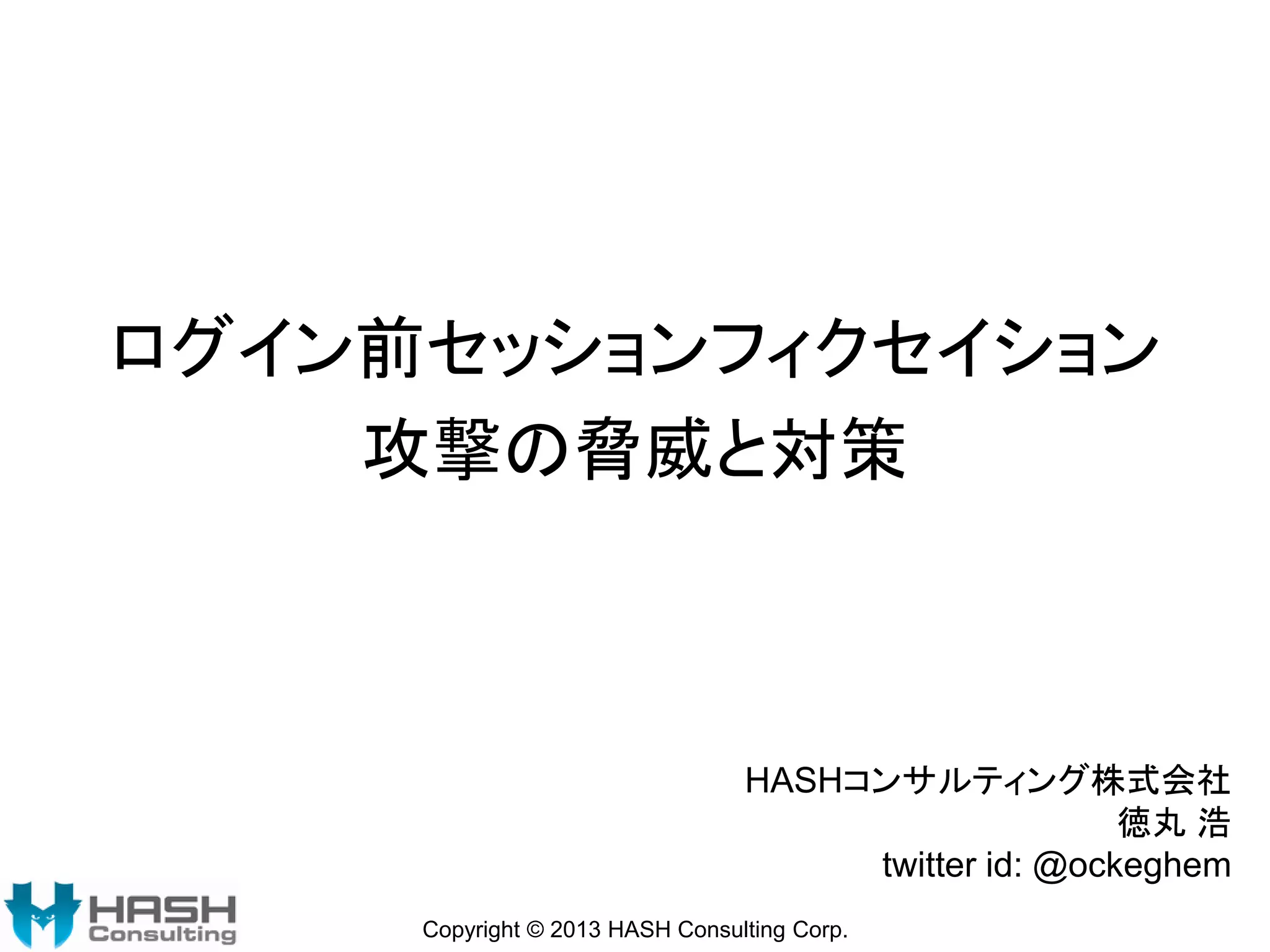

![モデルのアプリケーション

入力画面

メールアドレス foo@pexample.jp

セッション変数にメールアドレスがあれば、

修正のため入力欄にフィルする

確認

POST

<input name=”mail”

value=”foo@example.jp”>

確認画面

メールアドレス:foo@example.jp

戻る

メールアドレスをセッション変数に保存

$_SESSION[’mail’]=$_POST[’mail’];

登録

確認画面から登録画面にはセッションで受け渡し

登録画面

メールアドレスを登録しました

セッション変数空メールアドレスを取り出し

$mail=$_SESSION[’mail’];

Copyright © 2013 HASH Consulting Corp.

2](https://image.slidesharecdn.com/owasp201311-131114193552-phpapp02/75/slide-2-2048.jpg)