PHPカンファレンス2020での講演資料です。

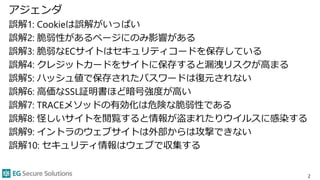

アジェンダ

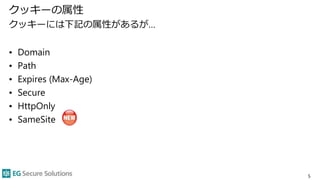

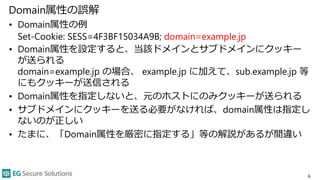

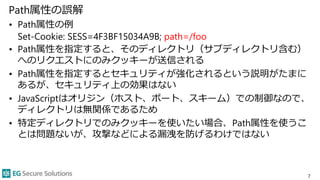

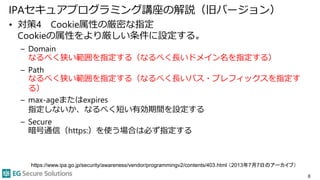

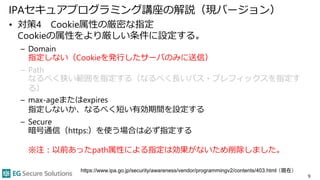

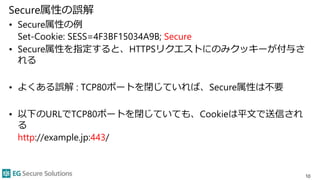

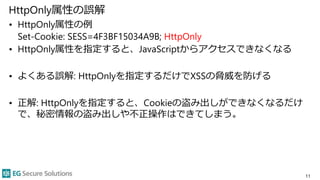

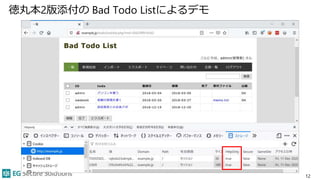

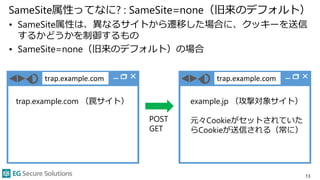

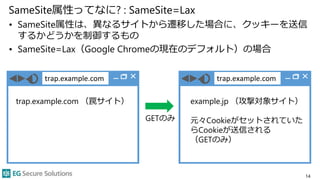

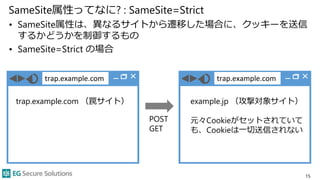

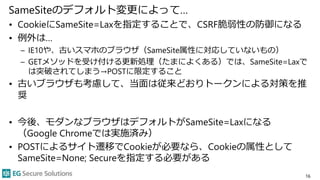

誤解1: Cookieは誤解がいっぱい

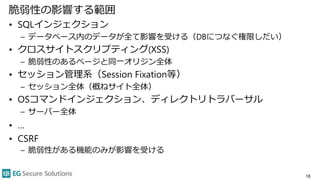

誤解2: 脆弱性があるページにのみ影響がある

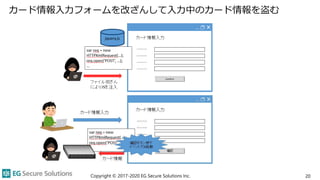

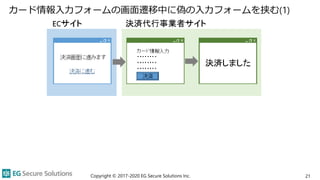

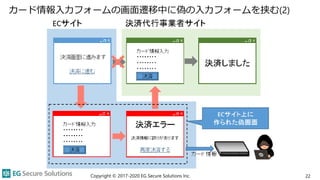

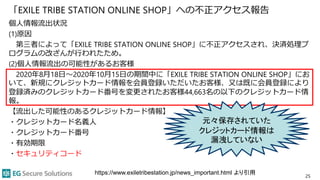

誤解3: 脆弱なECサイトはセキュリティコードを保存している

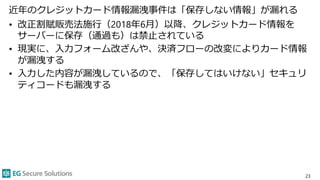

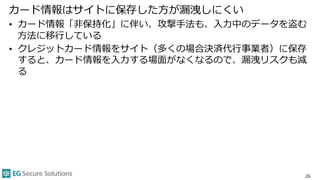

誤解4: クレジットカードをサイトに保存すると漏洩リスクが高まる

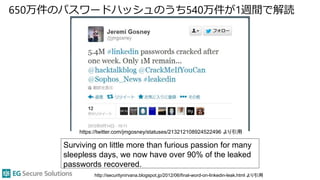

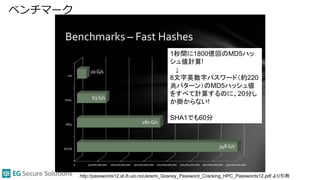

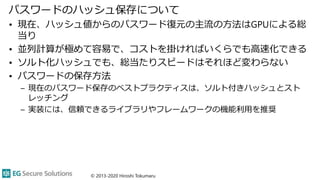

誤解5: ハッシュ値で保存されたパスワードは復元されない

誤解6: 高価なSSL証明書ほど暗号強度が高い

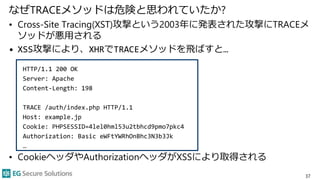

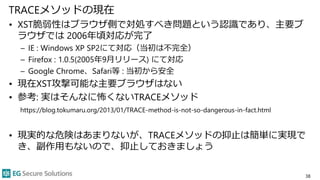

誤解7: TRACEメソッドの有効化は危険な脆弱性である

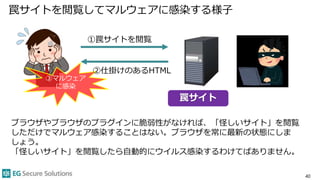

誤解8: 怪しいサイトを閲覧すると情報が盗まれたりウイルスに感染する

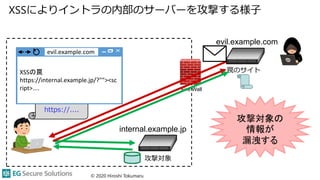

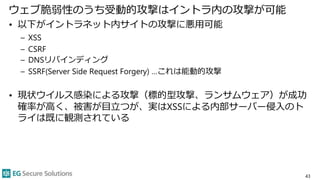

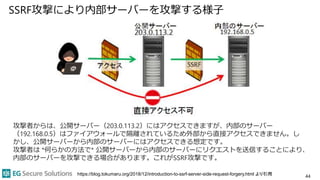

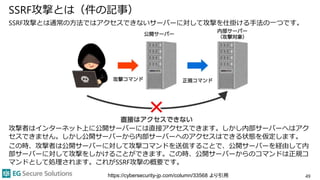

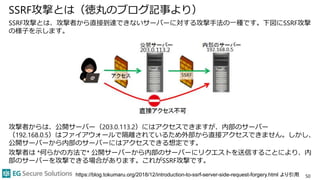

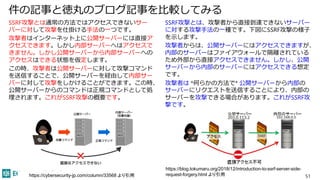

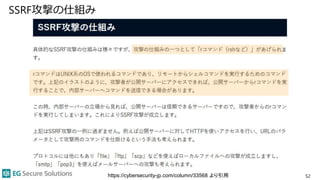

誤解9: イントラのウェブサイトは外部からは攻撃できない

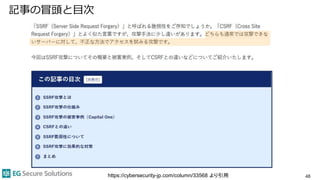

誤解10: セキュリティ情報はウェブで収集する