こちらのスライドは以下のサイトにて閲覧いただけます。

https://www.docswell.com/s/ockeghem/ZM6VNK-phpconf2021-spa-security

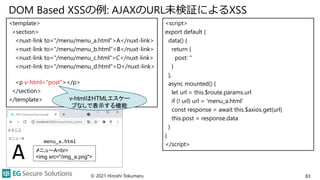

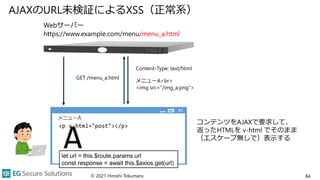

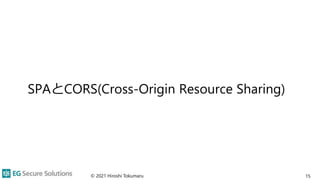

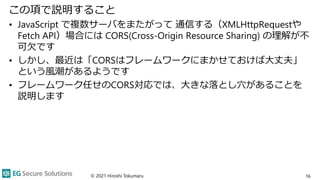

シングルページアプリケーション(SPA)において、セッションIDやトークンの格納場所はCookieあるいはlocalStorageのいずれが良いのかなど、セキュリティ上の課題がネット上で議論されていますが、残念ながら間違った前提に基づくものが多いようです。このトークでは、SPAのセキュリティを構成する基礎技術を説明した後、著名なフレームワークな状況とエンジニアの技術理解の現状を踏まえ、SPAセキュリティの現実的な方法について説明します。

動画はこちら

https://www.youtube.com/watch?v=pc57hw6haXk

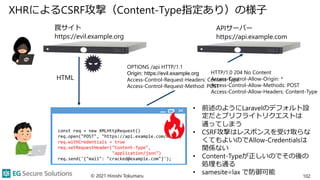

![われらが Laravel はどうか?

$ composer create-project laravel/laravel .

… 略

$ cat config/cors.php # Laravel 7 以降、laravel-corsが自動的にインストールされる

<?php

return [

/* 省略 */

'paths' => ['api/*', 'sanctum/csrf-cookie'],

'allowed_methods' => ['*'],

'allowed_origins' => ['*'],

'allowed_origins_patterns' => [],

'allowed_headers' => ['*'],

'exposed_headers' => [],

'max_age' => 0,

'supports_credentials' => false, // デフォルトでは Cookie は送信されない

];

© 2021 Hiroshi Tokumaru 24](https://image.slidesharecdn.com/phpconf2021-211003053717/85/SPA-PHP-Conference-Japan-2021-24-320.jpg)

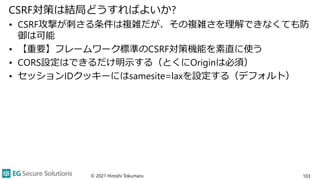

![Laravel

© 2021 Hiroshi Tokumaru 25

$ cat config/cors.php

...

'supports_credentials' => false,

];

OPTIONS /api/index HTTP/1.1

User-Agent: Mozilla/5.0

Accept: */*

Origin: https://evil.example.com

Host: www.example.com

Access-Control-Request-Method: DELETE

Access-Control-Request-Headers: x-evil

Referer: https://evil.example.com/

HTTP/1.0 204 No Content

Host: www.example.com

Date: Wed, 29 Sep 2021 08:14:51 GMT

X-Powered-By: PHP/8.0.8

Access-Control-Allow-Origin: *

Access-Control-Allow-Methods: DELETE

Access-Control-Allow-Headers: x-evil

Access-Control-Max-Age: 0

Content-type: text/html; charset=UTF-8

Vary: Access-Control-Request-Method,

Access-Control-Request-Headers

Connection: close

Date: Wed, 29 Sep 2021 08:14:51 GMT

Cache-Control: no-cache, private

Access-Control-Allow-Origin: *

Access-Control-Allow-Methods: DELETE

Access-Control-Allow-Headers: x-evil](https://image.slidesharecdn.com/phpconf2021-211003053717/85/SPA-PHP-Conference-Japan-2021-25-320.jpg)

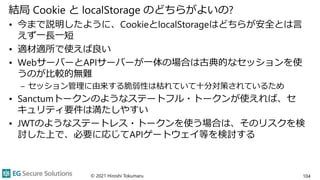

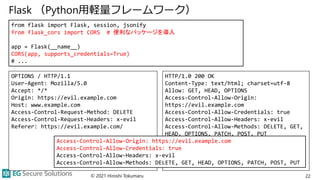

![Laravel

© 2021 Hiroshi Tokumaru 26

$ cat config/cors.php

...

'supports_credentials' => true, // クッキーも使いたいよねー

];

OPTIONS / HTTP/1.1

User-Agent: Mozilla/5.0

Accept: */*

Origin: https://evil.example.com

Host: www.example.com

Access-Control-Request-Method: DELETE

Access-Control-Request-Headers: x-evil

Referer: https://evil.example.com/

HTTP/1.0 204 No Content

Host: www.example.com

Date: Wed, 29 Sep 2021 08:25:52 GMT

X-Powered-By: PHP/8.0.8

Access-Control-Allow-Origin:

https://evil.example.com

Access-Control-Allow-Credentials: true

Access-Control-Allow-Methods: DELETE

Access-Control-Allow-Headers: x-evil

Access-Control-Max-Age: 0

Content-type: text/html; charset=UTF-8

Connection: close

Cache-Control: no-cache, private

Date: Wed, 29 Sep 2021 08:25:52 GMT

Vary: Origin, Access-Control-Request-Method,

Access-Control-Request-Headers

Access-Control-Allow-Origin: https://evil.example.com

Access-Control-Allow-Credentials: true

Access-Control-Allow-Methods: DELETE

Access-Control-Allow-Headers: x-evil](https://image.slidesharecdn.com/phpconf2021-211003053717/85/SPA-PHP-Conference-Japan-2021-26-320.jpg)

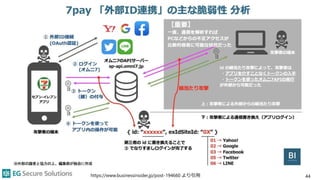

![[独自記事]7pay不正利用問題、「7iD」に潜んでいた脆弱性の一端が判明

セブン&アイ・ホールディングスが決済サービス「7pay(セブンペ

イ)」の不正利用を受けて外部のIDからアプリへのログインを一時停止

した措置について、原因となった脆弱性の一端が明らかになった。日経

xTECHの取材で2019年7月12日までに分かった。外部IDとの認証連携機

能の実装に不備があり、パスワードなしで他人のアカウントにログイン

できる脆弱性があったという。

同社は2019年7月11日午後5時、FacebookやTwitter、LINEなど5つの外

部サービスのIDを使ったログインを一時停止した。「各アプリ共通で利

用しているオープンIDとの接続部分にセキュリティー上のリスクがある

恐れがあるため」(広報)としている。

43

https://xtech.nikkei.com/atcl/nxt/news/18/05498/ より引用](https://image.slidesharecdn.com/phpconf2021-211003053717/85/SPA-PHP-Conference-Japan-2021-43-320.jpg)

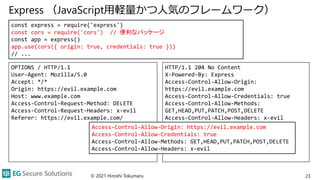

![ログイン処理の例

public function login(Request $request)

{

$credentials = $request->validate([ // クレデンシャルの取得とバリデーション

'email' => 'required|email',

'password' => 'required'

]);

if (Auth::attempt($credentials)) {

$user = $request->user();

// $user->tokens()->delete(); // これを有効にすると既存のセッションがログアウトする

$token = $user->createToken("login:user{$user->id}")->plainTextToken;

return response()->json(['token' => $token], Response::HTTP_OK);

} else {

return response()->json(['status' => 'Error'], Response::HTTP_UNAUTHORIZED);

}

}

© 2021 Hiroshi Tokumaru 70

トークン生成

トークンをJSONとして返す](https://image.slidesharecdn.com/phpconf2021-211003053717/85/SPA-PHP-Conference-Japan-2021-70-320.jpg)

![ログアウト処理の例

public function logout(Request $request)

{

$user = $request->user();

// $user->tokens()->delete(); // こちらだと一括ログアウトになる

$request->user()->currentAccessToken()->delete(); // 現在のトークンのみ削除

return response()->json(['status' => 'Logged out'], 200);

}

© 2021 Hiroshi Tokumaru 71](https://image.slidesharecdn.com/phpconf2021-211003053717/85/SPA-PHP-Conference-Japan-2021-71-320.jpg)