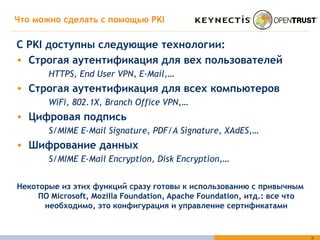

Документ объясняет важность инфраструктуры открытых ключей (PKI) для обеспечения надежной аутентификации, защиты данных и цифровой подписи. Он описывает, как PKI может быть внедрена с использованием смарт-карт и различных технологий для повышения безопасности корпоративной электронной переписки и аутентификации пользователей. Приведены примеры применения PKI в крупных организациях, подчеркивающие ее широкие возможности и высокий уровень безопасности.