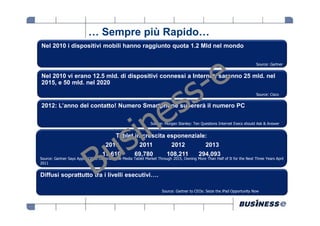

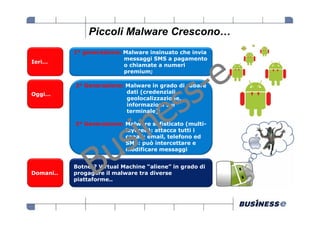

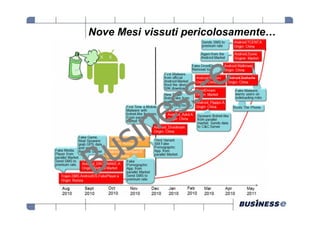

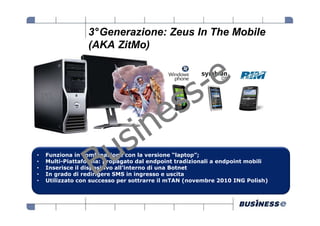

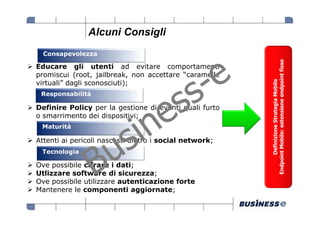

Il documento analizza l'adozione della strategia mobile, evidenziando opportunità e vulnerabilità legate all'uso crescente dei dispositivi connessi. Sottolinea i rischi associati alla consumerizzazione, come malware e furto di dati, e l'importanza della consapevolezza degli utenti nei confronti della sicurezza. Propone strategie di difesa, inclusa l'educazione degli utenti e l'applicazione di politiche di gestione dei dispositivi mobili.