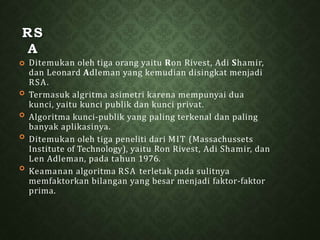

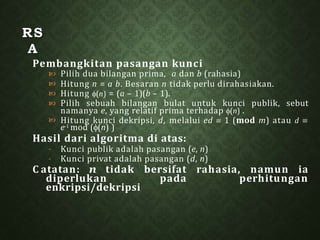

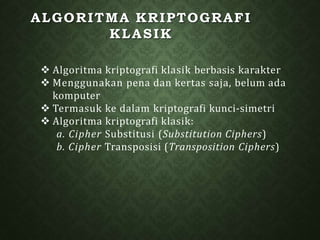

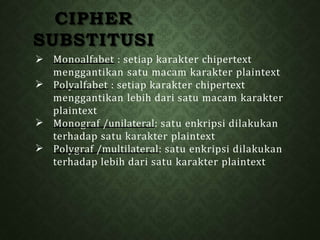

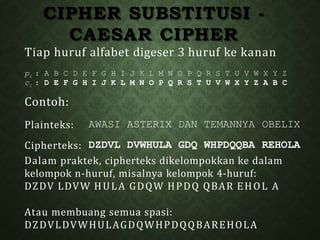

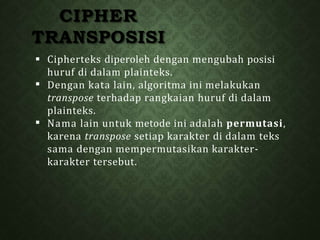

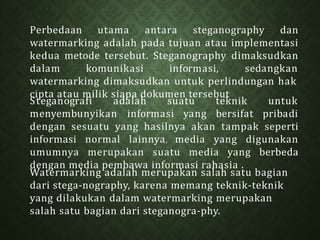

Dokumen ini membahas tentang keamanan multimedia, terutama dalam konteks perlindungan konten digital seperti kriptografi, steganografi, dan watermarking. Ditekankan bahwa metode seperti enkripsi dan penggunaan kunci simetris/asimetris penting untuk mencegah pembajakan. Algoritma kriptografi seperti AES dan RSA juga diuraikan, menjelaskan proses enkripsi dan dekripsinya serta prinsip-prinsip dasar di baliknya.

![AES (ADVANCED

ENCRYPTION

STANDARD)

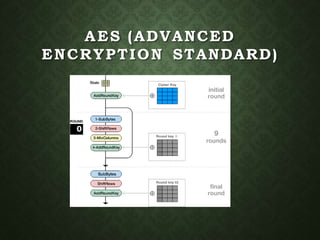

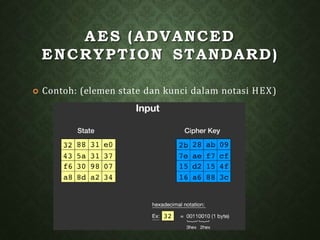

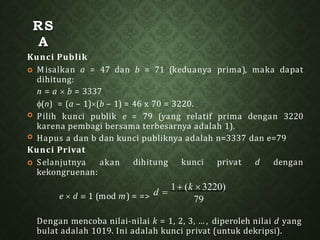

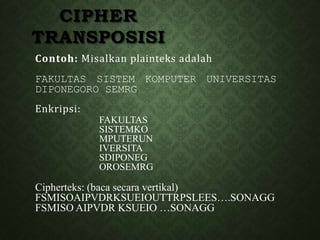

Selama kalkulasi plainteks menjadi cipherteks, status

sekarang dari data disimpan di dalam array of bytes dua

dimensi, state, yang berukuran NROWS NCOLS.

U ntuk blok data 128-bit, ukuran state adalah 4 4.

Elemen array state diacu sebagai S[r,c], 0 r < 4 dan 0 c

< Nb (Nb adalah panjang blok dibagi 32.

Pada AES-128, Nb = 128/32 = 4)

in0 in4 in8 in12

in1 in5 in9 in13

in2 in6 in10 in14

in3 in7 in11 in15

S0,0 S0,1 S0,2 S0,3

S1,0 S1,1 S1,2 S1,3

S2,0 S2,1 S2,2 S2,3

S3,0 S3,1 S3,2 S3,3

out0 out4 out8 out12

out1 out5 out9 out13

out2 out6 out10 out14

out3 out7 out11 out15

input bytes state array output bytes](https://image.slidesharecdn.com/keamananmultimediaautosaved-230526233311-b148312f/85/Keamanan__Multimedia-Autosaved-pptx-14-320.jpg)

![ALGORITMA

PERMUTASI ZIG-ZAG

Ide dasarnya adalah daripada memetakan blok 8x8 kedalah

vector 1x64 dalam urutan yang “zig-zag”, lebih baik

menggunakan sebuah daftar

permutasi yang acak untuk memetakan sebuah blok 8x8 yang

individual kedalam vector 1x64. Algoritma Permutasi ZigZag

terdiri atas tiga langkah :

1. Membuat sebuah daftar permutasi dengan jumlah bilangan

64. Hal ini dapat dilakukan diluar algoritma.

2. Selesaikan prosedur pembagian setelah blok 8x8 selesai

diquatisasi. Anggap koefisien DC dapat dimisalkan dengan 8

digit bilangan biner

d7d6d5d4d3d2d1d0. Kemudian bagi bilangan tersebut menjadi 2

buah bagian yaitu d7d6d5d4 dan d3d2d1d0, yang mana

keduanya berada dalam rentang [0..15] dalam decimal.

Kemudian koefisien DC diubah menjadi d7d6d5d4 dan akhir

koefisien AC diubah menjadi d3d2d1d0.](https://image.slidesharecdn.com/keamananmultimediaautosaved-230526233311-b148312f/85/Keamanan__Multimedia-Autosaved-pptx-42-320.jpg)