More Related Content

PPTX

とあるセキュリティ会社のIoTセキュリティチームの日常(ErrataはDescription参照) PPTX

PDF

Azureのセキュリティインシデントで学ぶセキュリティ PPTX

PPTX

Wi-Fi電球ハッキング-バックドア経由での操作- PDF

PPTX

PPTX

What's hot

PPTX

PDF

PPTX

AVTOKYO2012 Android Malware Heuristics(jp) PPTX

PPTX

ステートフル型のトラフィック監視ツールとDNSの監視例 PDF

PDF

「IoTのセキュリティを考える~OWASP IoT Top10~」 PDF

DeepSecurityでシステムを守る運用を幾つか PDF

死んで覚えるDeep Security 〜 意識高いポート編 PDF

MITRE ATT&CKマッピングのペストプラクティスでたよ PPTX

PDF

(ISC)2 secure japan 2021 自動車のサイバーセキュリティアプローチ PDF

PDF

できるかな?:人感センサー>Node-RED>Azure IoT Hub PDF

文書はもちろん、CAD図面のような主要企業資産の保護の必要性が高まっている PPTX

Clou doc intro_jp_20150325(전자메일첨부용) PDF

20191103_YamatoSecurity_SecurityIncidentDetectionWithAzure_public PPTX

PDF

【企画案】Intrusion experience game PPT

Similar to 続・IoT診断

PPTX

PPTX

PDF

PDF

IoT Cyber Security Counter Measurement PDF

PPTX

if-up 2019 | C1. コネクテッドなカメラの実装 PDF

PDF

PDF

PPTX

PDF

PDF

Internet of Toilet / Jaws festa 2016 PDF

IoT Getting Started with AWS and Raspberry Pi PPTX

Web of Thingsの現状とWebRTC活用の可能性 PDF

2016年11月19日 AITCシニア技術者勉強会 第1回「1からはじめるIoT ~IoTまでの歴史~」 PDF

Talk about Internet of Things PDF

PPTX

SoftLayer Bluemix SUMMIT 2015 : Intel Edisonクラスタ x Bluemixによる IoTアプリケーションの実装 PPTX

PPTX

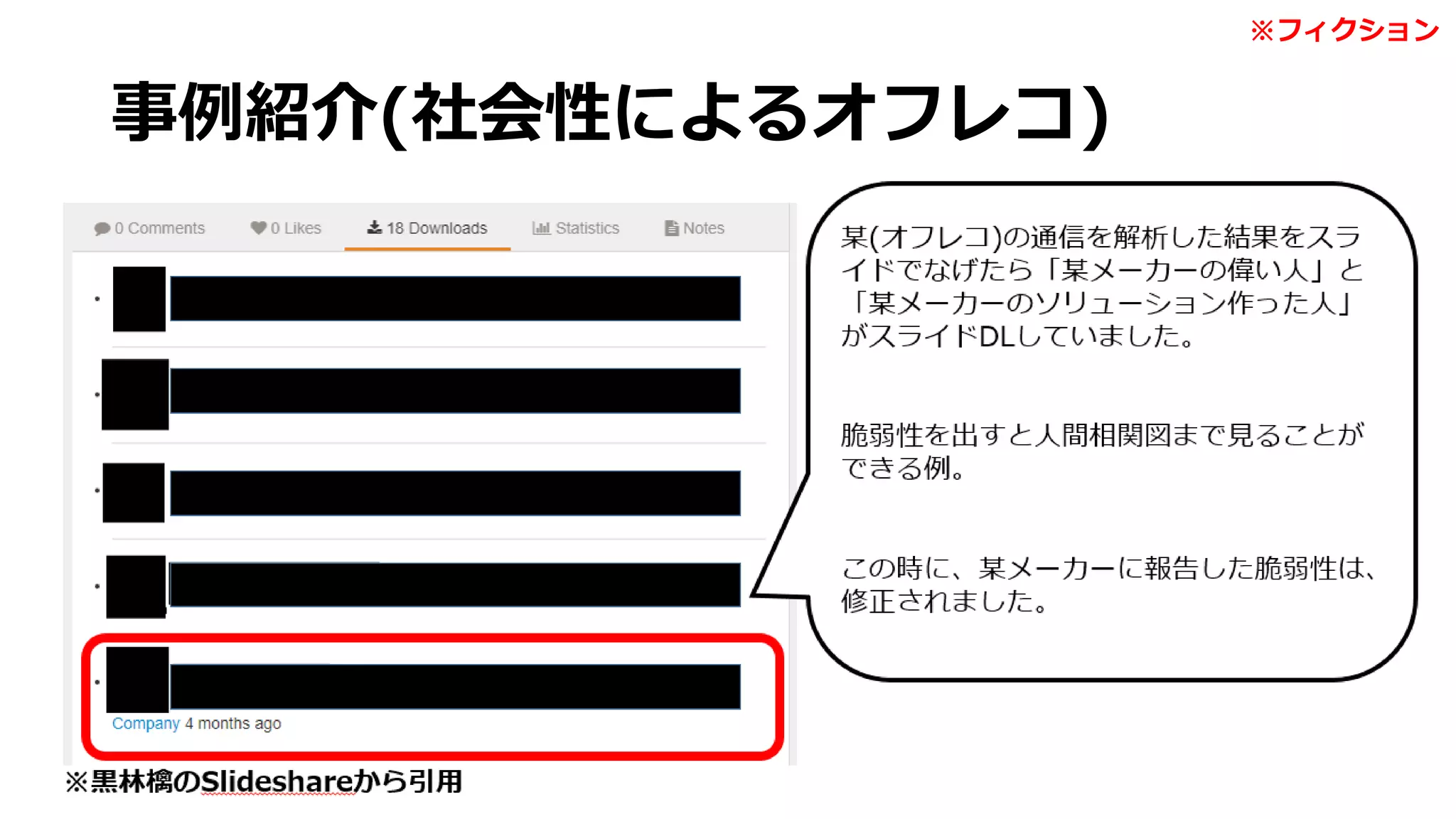

ThingScale technical_update_201710 More from 黒 林檎

PPTX

PDF

PDF

PDF

PDF

総サイバーセキュリティザックさんの代打~ネットワークカメラのハック~ PDF

PPTX

PPTX

Searching for Black Spots in the Great Big Onion [Avkansai特別プレゼン] PDF

PPTX

PDF

PDF

PPTX

Recently uploaded

PDF

2025/12/12 AutoDevNinjaピッチ資料 - 大人な男のAuto Dev環境 PDF

ソフトウェアエンジニアがクルマのコアを創る!? モビリティの価値を最大化するソフトウェア開発の最前線【DENSO Tech Night 第一夜】 PDF

krsk_aws_re-growth_aws_devops_agent_20251211 PDF

ソフトとハードの二刀流で実現する先進安全・自動運転のアルゴリズム開発【DENSO Tech Night 第二夜】 ー高精度な画像解析 / AI推論モデル ... PPTX

君をむしばむこの力で_最終発表-1-Monthon2025最終発表用資料-.pptx PDF

音楽アーティスト探索体験に特化した音楽ディスカバリーWebサービス「DigLoop」|Created byヨハク技研 続・IoT診断

- 2.

[+] プロフィール

所属 :株式会社 神戸デジタル・ラボ( kdl.co.jp )

セキュリティソリューション事業部

ハンドルネーム : 黒林檎

Twitter : r00tapple

Facebook : 村島正浩

Mail : packr@packr.org

注意:試験的に行い考察した結果で

あるため実際とは異なる結果も含ま

れている可能性が存在します。

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

- 19.

- 20.

- 21.

- 23.

- 24.

- 26.

- 27.

- 28.

- 29.

- 30.

- 31.

[+] 対象製品の攻撃経路を一覧化する

製品 攻撃経路攻撃例 攻撃結果・成果物

IoT Device

Bluetooth LE

リプレイアタック

不正に命令を実行する(今回で

あれば鍵の開錠)

スニッフィング 鍵などの情報漏洩

Hardware

インターフェース

シェルにアクセスする、ログ情

報の表示

ファームウェア解析

悪用可能なファームウェアの脆

弱性を見つける

秘密鍵などの情報などを取得す

る

Cloud

リプレイアタック

不正に命令を実行する(今回で

あれば鍵の開錠)

スニッフィング なりすまし攻撃

IoTセキュリティは広す

ぎるため、すべてのコン

ポーネントを診断するこ

とは現実的ではない。

そのため、「攻撃経路」

と「攻撃の目的・ゴー

ル」を決めることで効率

化を図る。

これにより、診断開始時

に攻撃ベクターの選定に

時間をかける必要性がな

くなり、サービス品質が

あがる。

※最終的に、「IoTの何を守りますか?!」で出てきた図以上にプロトコルなどもマッピングして図式化する。

- 32.

[+] 対象製品の攻撃経路を決定

製品 攻撃経路攻撃例 攻撃結果・成果物

IoT Device

Bluetooth LE

リプレイアタック

不正に命令を実行する(今回であ

れば鍵の開錠)

スニッフィング 鍵などの情報漏洩

Hardware

インターフェース

シェルにアクセスする、ログ情

報の表示

ファームウェア解析

悪用可能なファームウェアの脆

弱性を見つける

秘密鍵などの情報などを取得す

る

Cloud

リプレイアタック

不正に命令を実行する(今回であ

れば鍵の開錠)

スニッフィング なりすまし攻撃

※最終的に、「IoTの何を守りますか?!」で出てきた図以上にプロトコルなどもマッピングして図式化する。

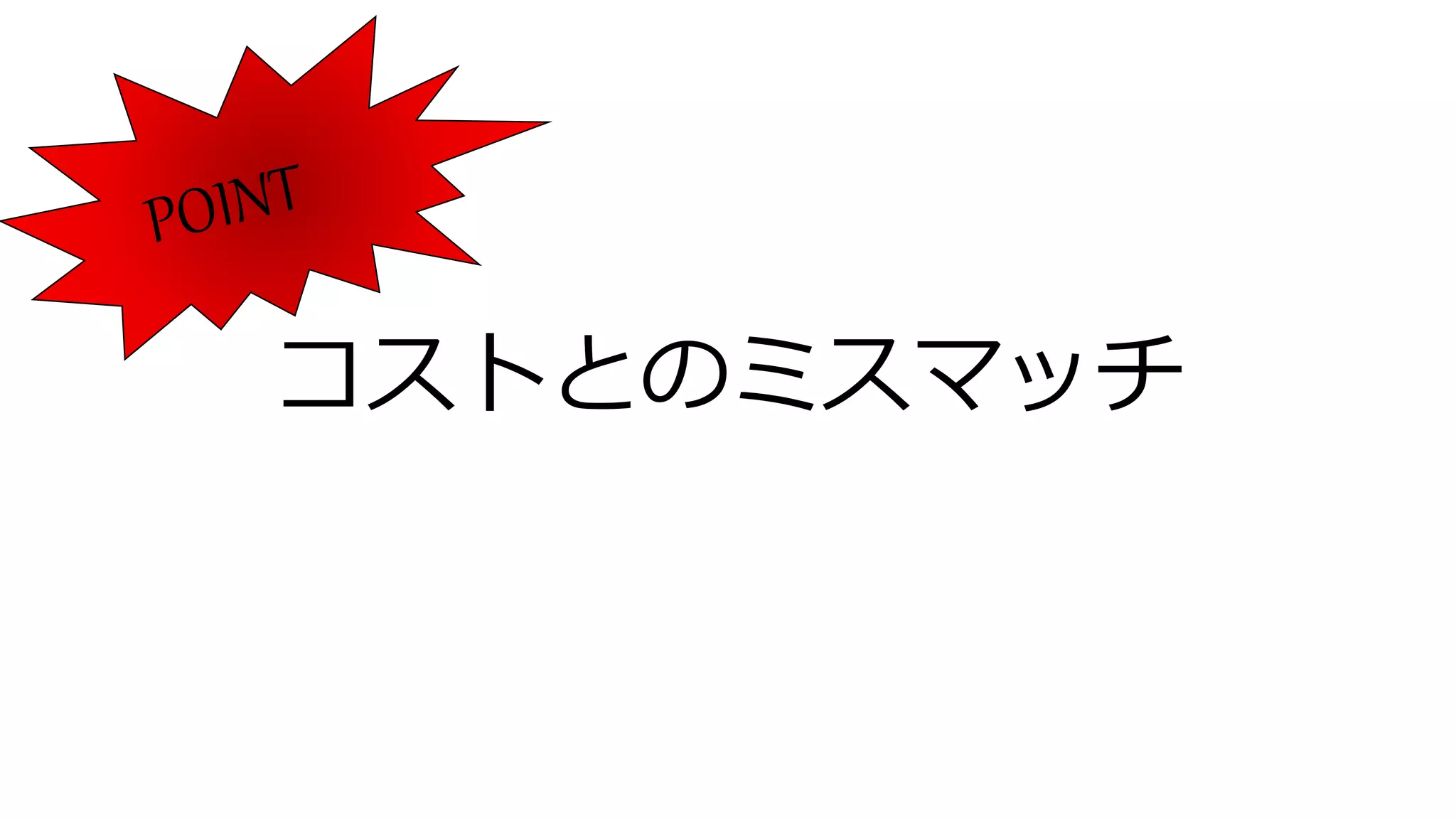

セキュリティ診断は安価

なサービスではなく、

IoT製品の単価とのミス

マッチで診断ができない

可能性がある。

製品の改良にコストをか

けてしまう場合が多く考

えられるため、攻撃経路

の一覧化と攻撃のゴール

を決めることでピンポイ

ントの診断を行う事がで

きます。

- 33.

- 34.

- 35.

- 36.

- 37.

[+] Over TheAirの重要性

無線ネットワークを用いてシステム更新(ファームウェアアップデー

ト)が出来る仕様がIoTでは重要になります。

コンシューマ製品のセキュリティはとても大切だと思われます。

脆弱性など情報などが掲載されて、回収できないシステムであった場

合最悪製品の回収騒ぎになり、結果として、会社の信頼性が低下する

と容易に考えられます。

しかし、OTAでファームウェアアップデートができる場合、脆弱性を

指摘されても「OTA経由でファームウェアアップデートは可能」と返

答し修正することができます。(実際、セキュリティの欠陥を指摘さ

れた企業は返答として「回収可能」という文字を強調します。)

- 38.

- 39.

- 40.

IoT Goes Nuclear

Creatinga ZigBee Chain Reaction

「都市全体のbricking攻撃」と表現されるコンセプトの証

明ワームを発表した論文を発表。

この論文で使われた連鎖反応を引き起こすワームであり、

Zigbeeの無線通信プロトコルの脆弱性(今回は、そのデバ

イスの暗号化の弱点)を利用して、連鎖反応攻撃を実行す

ることで、結果として内蔵のZigBeeワイヤレス接続と物

理的近接性を使い、ランプからその隣のランプに広がって

いく。

「Causing epileptic seizures」として、適切な周波数で

光を繰り返し点滅させる事で光感受性発作を誘発し大規模

なてんかん発作を引き起こすことが可能であるという指摘

が個人的にIoTの都市化という問題らしく興味が湧きまし

た。

- 41.

- 42.

- 43.

- 44.

- 45.

- 46.

- 47.

Let's hack BLE.Today is the day of Hack

参考資料

http://ruffnex.net/kuroringo/pdf/IoTHack.pdf

- 48.

- 49.

- 51.

- 52.

- 53.

![[+] プロフィール

所属 : 株式会社 神戸デジタル・ラボ( kdl.co.jp )

セキュリティソリューション事業部

ハンドルネーム : 黒林檎

Twitter : r00tapple

Facebook : 村島正浩

Mail : packr@packr.org

注意:試験的に行い考察した結果で

あるため実際とは異なる結果も含ま

れている可能性が存在します。](https://image.slidesharecdn.com/iot-170810062026/75/IoT-2-2048.jpg)

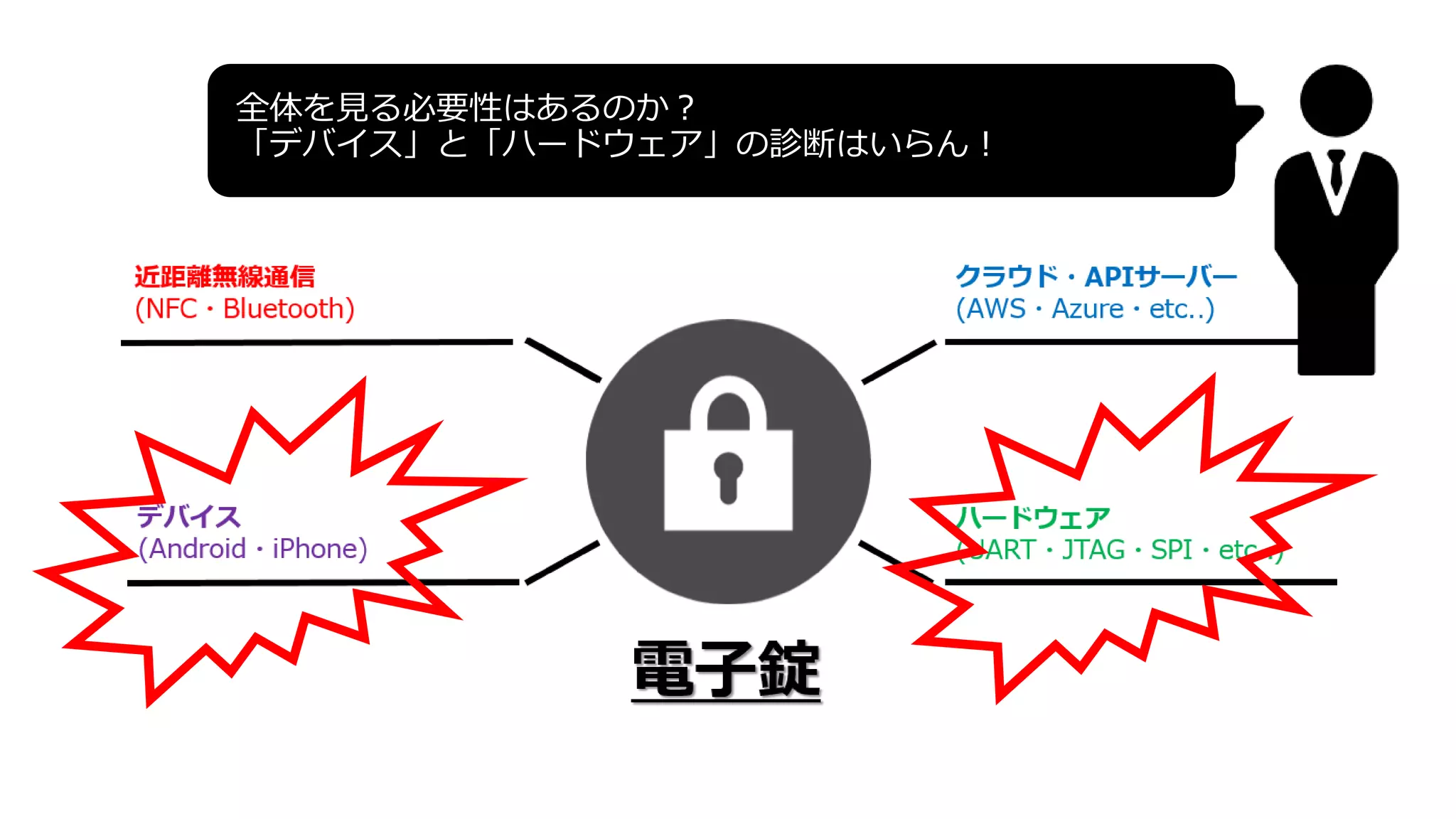

![[+] 診断対象の構成

電子錠

近距離無線通信

(NFC・Bluetooth)

クラウド・APIサーバー

(AWS・Azure・etc..)

デバイス

(Android・iPhone)

ハードウェア

(UART・JTAG・SPI・etc..)](https://image.slidesharecdn.com/iot-170810062026/75/IoT-16-2048.jpg)

![[+]IoTを診断サービスに当てはめる](https://image.slidesharecdn.com/iot-170810062026/75/IoT-17-2048.jpg)

![[+]各コンポーネントで起こり得る問題

[ 近距離無線通信 ]

・平文通信

・リプレイ攻撃

・中間者攻撃

・認証(ペアリングなど)をキャプチャ

[ クラウド・APIサーバー ]

・認証/認可の欠陥

・安全でないネットワーク通信

・ロジックの欠陥

・その他考えられる脆弱性すべて

[ ハードウェア ]

・ハードコードされた機密情報

・ファームウェアの改ざん

・物理的にシェルへのアクセス

REST

API](https://image.slidesharecdn.com/iot-170810062026/75/IoT-19-2048.jpg)

![[+] 対象製品の攻撃経路を一覧化する

製品 攻撃経路 攻撃例 攻撃結果・成果物

IoT Device

Bluetooth LE

リプレイアタック

不正に命令を実行する(今回で

あれば鍵の開錠)

スニッフィング 鍵などの情報漏洩

Hardware

インターフェース

シェルにアクセスする、ログ情

報の表示

ファームウェア解析

悪用可能なファームウェアの脆

弱性を見つける

秘密鍵などの情報などを取得す

る

Cloud

リプレイアタック

不正に命令を実行する(今回で

あれば鍵の開錠)

スニッフィング なりすまし攻撃

IoTセキュリティは広す

ぎるため、すべてのコン

ポーネントを診断するこ

とは現実的ではない。

そのため、「攻撃経路」

と「攻撃の目的・ゴー

ル」を決めることで効率

化を図る。

これにより、診断開始時

に攻撃ベクターの選定に

時間をかける必要性がな

くなり、サービス品質が

あがる。

※最終的に、「IoTの何を守りますか?!」で出てきた図以上にプロトコルなどもマッピングして図式化する。](https://image.slidesharecdn.com/iot-170810062026/75/IoT-31-2048.jpg)

![[+] 対象製品の攻撃経路を決定

製品 攻撃経路 攻撃例 攻撃結果・成果物

IoT Device

Bluetooth LE

リプレイアタック

不正に命令を実行する(今回であ

れば鍵の開錠)

スニッフィング 鍵などの情報漏洩

Hardware

インターフェース

シェルにアクセスする、ログ情

報の表示

ファームウェア解析

悪用可能なファームウェアの脆

弱性を見つける

秘密鍵などの情報などを取得す

る

Cloud

リプレイアタック

不正に命令を実行する(今回であ

れば鍵の開錠)

スニッフィング なりすまし攻撃

※最終的に、「IoTの何を守りますか?!」で出てきた図以上にプロトコルなどもマッピングして図式化する。

セキュリティ診断は安価

なサービスではなく、

IoT製品の単価とのミス

マッチで診断ができない

可能性がある。

製品の改良にコストをか

けてしまう場合が多く考

えられるため、攻撃経路

の一覧化と攻撃のゴール

を決めることでピンポイ

ントの診断を行う事がで

きます。](https://image.slidesharecdn.com/iot-170810062026/75/IoT-32-2048.jpg)

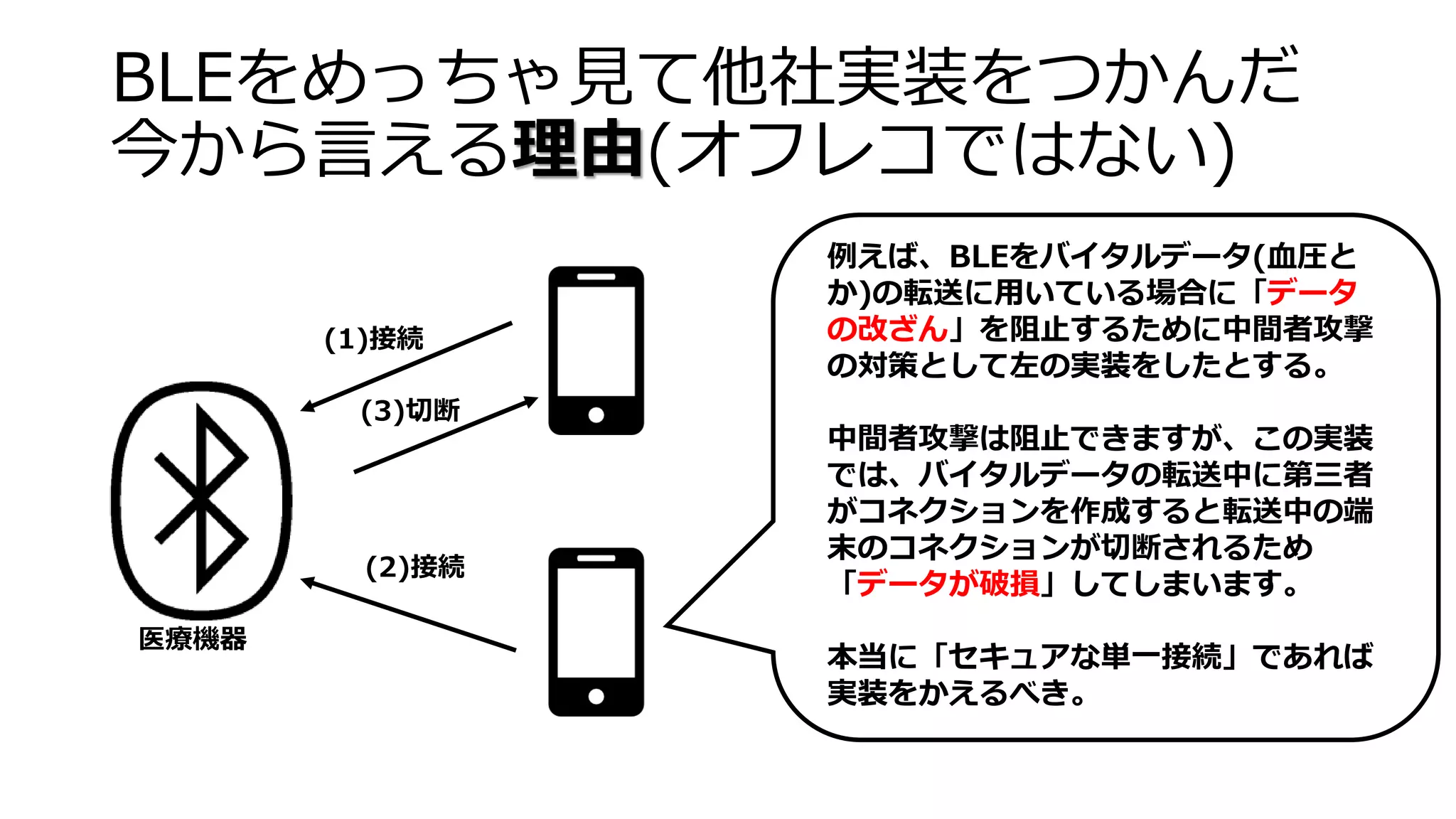

![[+]BLEのリプレイアタックへの診断

IoT

ペアリング-暗号鍵の共有化(LTK)

接続デバイスを1台に制限

Bonded Device

Not Bonded Device

(1)ペアリング&ボンディング

アドバタイジングパケットを

コピーして、IoT機器より速い

速度でアドバタイズを流せば

正規ユーザーをだまして中間

者攻撃の要領でリプレイア

タックが可能では?

(3)Disconnect](https://image.slidesharecdn.com/iot-170810062026/75/IoT-33-2048.jpg)

![[+]OTAという考え方](https://image.slidesharecdn.com/iot-170810062026/75/IoT-36-2048.jpg)

![[+] Over The Airの重要性

無線ネットワークを用いてシステム更新(ファームウェアアップデー

ト)が出来る仕様がIoTでは重要になります。

コンシューマ製品のセキュリティはとても大切だと思われます。

脆弱性など情報などが掲載されて、回収できないシステムであった場

合最悪製品の回収騒ぎになり、結果として、会社の信頼性が低下する

と容易に考えられます。

しかし、OTAでファームウェアアップデートができる場合、脆弱性を

指摘されても「OTA経由でファームウェアアップデートは可能」と返

答し修正することができます。(実際、セキュリティの欠陥を指摘さ

れた企業は返答として「回収可能」という文字を強調します。)](https://image.slidesharecdn.com/iot-170810062026/75/IoT-37-2048.jpg)

![[+]安全なfirmware updateとは?

• セキュアブート

• 署名付きファームウェアアップデート

• 暗号化通信チャネル

• コード署名

• デュアルファームウェアイメージ

・・これらすべてを機器に適用することは困難です。](https://image.slidesharecdn.com/iot-170810062026/75/IoT-38-2048.jpg)

![[+] OTAに頼りすぎて良い?

幾つかの侵入経路を用いて、悪意あるファームウェアを攻撃者が

入れることができた場合、OTA経由でファームウェアアップデー

トができないようなマルウェアを侵入させることも可能だといわ

れています。

気になった方は、「IoT Goes Nuclear Creating a ZigBee

Chain Reaction」という論文・関連記事を読んでみてください。

https://eprint.iacr.org/2016/1047.pdf](https://image.slidesharecdn.com/iot-170810062026/75/IoT-39-2048.jpg)

![[+] 3分で出来る、BLE診断入門-!

nRF

Android(推奨:iPhoneでもアプリはありますが..)

**今回は、Androidで改ざん/iPhoneで確認してます。**

一般的な開発で、書き込み権限を気にして開発することは多

いと思います。

今回は、Bluetooth LEの書き込み権限の不備を確認してみ

たいと思います。](https://image.slidesharecdn.com/iot-170810062026/75/IoT-43-2048.jpg)

![[1] IoT機器の権限確認

Device NameがRead権限Onlyでなく、Write権限が許可されて

いるので、不正な値を挿入してみる。

Click!](https://image.slidesharecdn.com/iot-170810062026/75/IoT-44-2048.jpg)

![[2] 不正な値が挿入されたか確認

デバイスのアドバタイズされた名前(hacked)は、

BLEを介して変更できました。

一応過去の例で、同様の問題でCVEが割り当てられ

ていました。

(参考 CVE-2016-6549 )](https://image.slidesharecdn.com/iot-170810062026/75/IoT-45-2048.jpg)

![[3] 最終確認

機器によっては、CompleteLocalNameではなくク

ライアントディバイス名使う事もあるので問題性は

高いと思われます。](https://image.slidesharecdn.com/iot-170810062026/75/IoT-46-2048.jpg)

![[啓発]

コンシューマのIoTのセキュリティ確保

・デフォルトのユーザー名とパスワードを変更し、誰とも共有しない。

=Mirai・HajimeといったIoTマルウェアの二の舞にならないでください。

・公開された更新プログラムをインストールしてください。

=製品品質とセキュリティの欠陥をアップデートしてくれる可能性が高い

・開いているネットワーク(Open Wifiなど)には接続しない。

=パケットをキャプチャされて「鍵」が盗まれる可能性が高い。

・ウイルス感染する可能性が高いため、使用済みまたは改装済みの製品を使用しないでください。

= USB給電タイプのデバイスは特に危険です。

・信頼できる情報源から購入して、使用していないときはデバイスの電源を切る。

= (これは良く言われるけど「おまじない」レベルですね。)](https://image.slidesharecdn.com/iot-170810062026/75/IoT-53-2048.jpg)