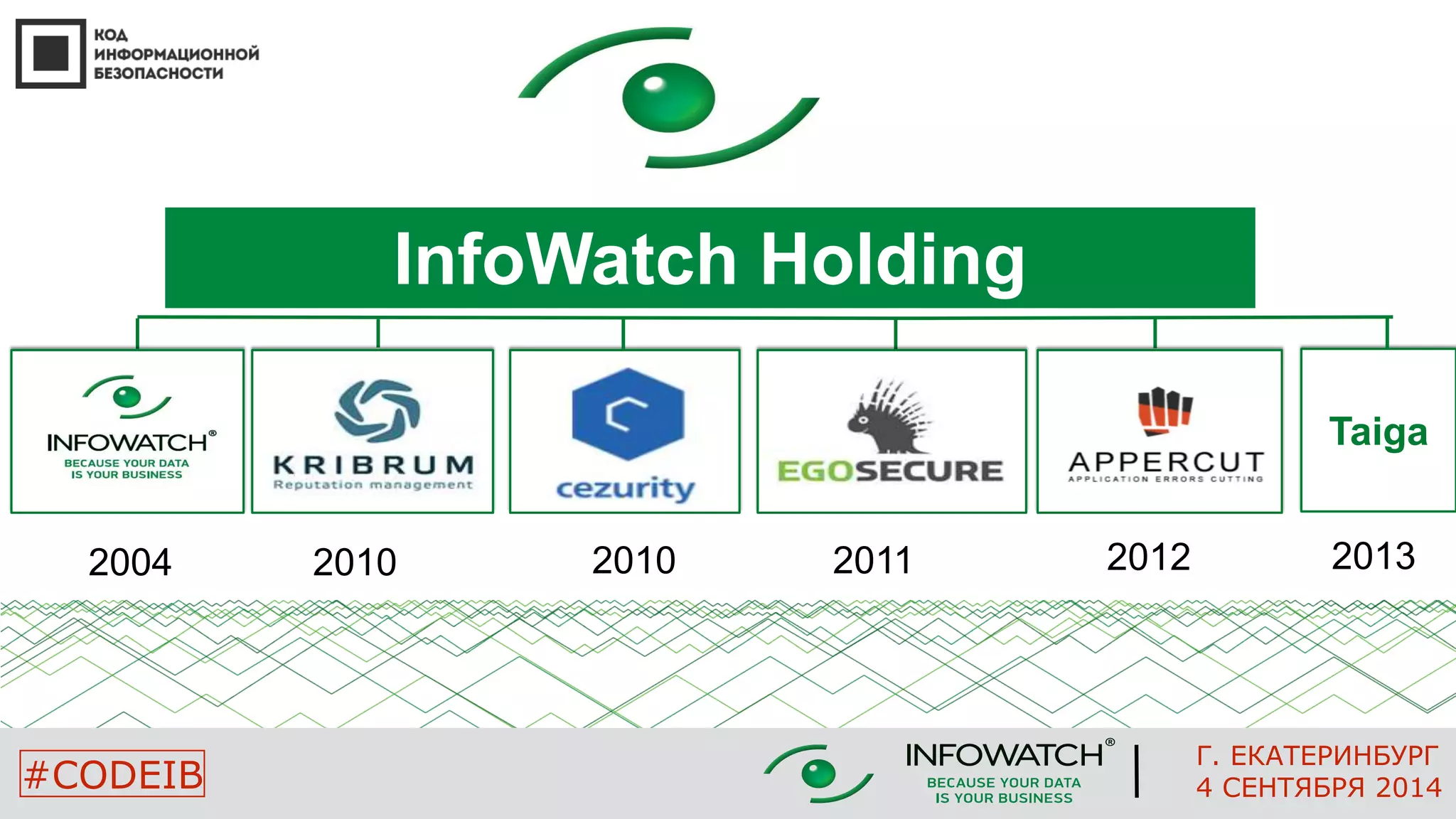

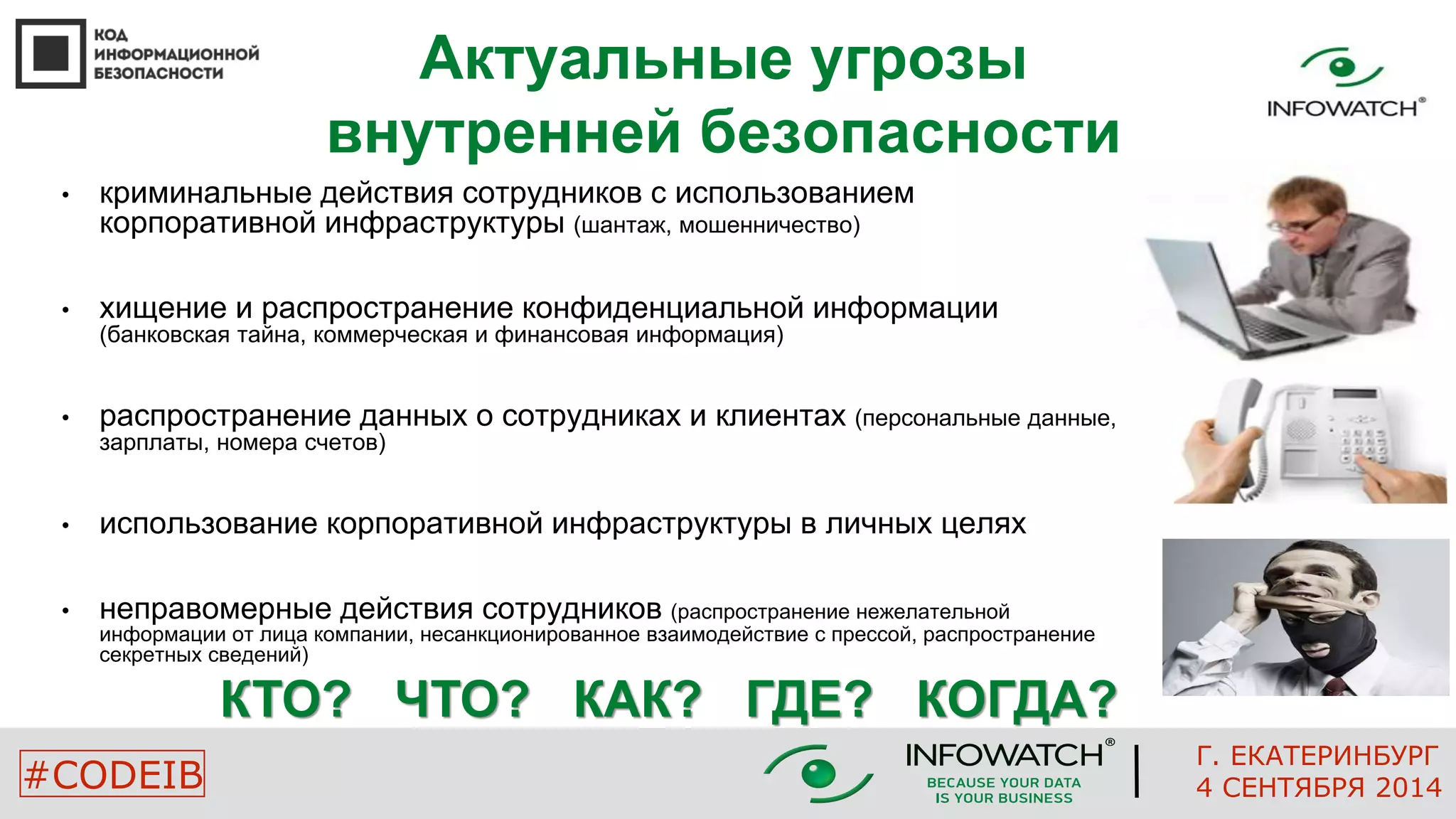

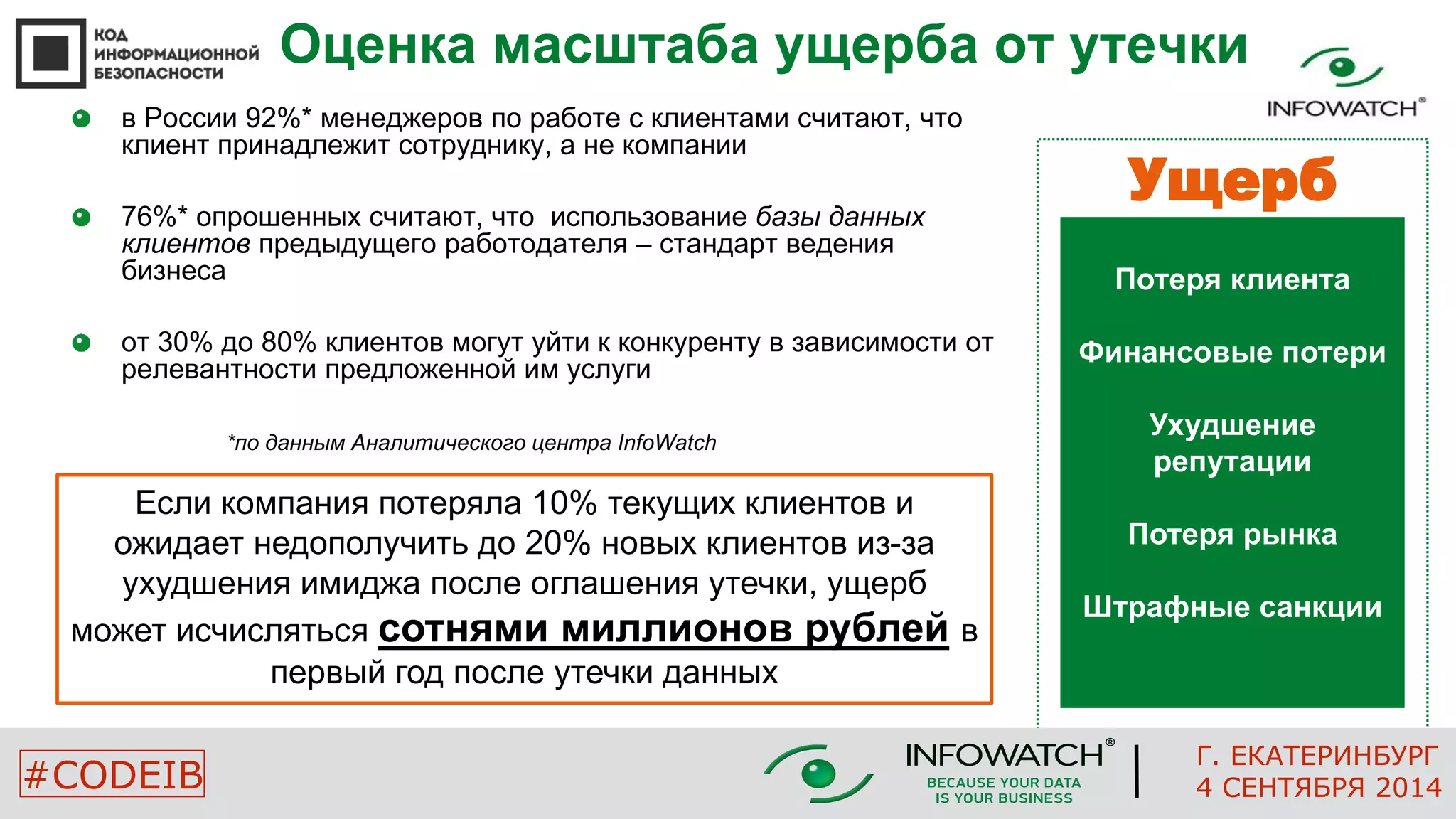

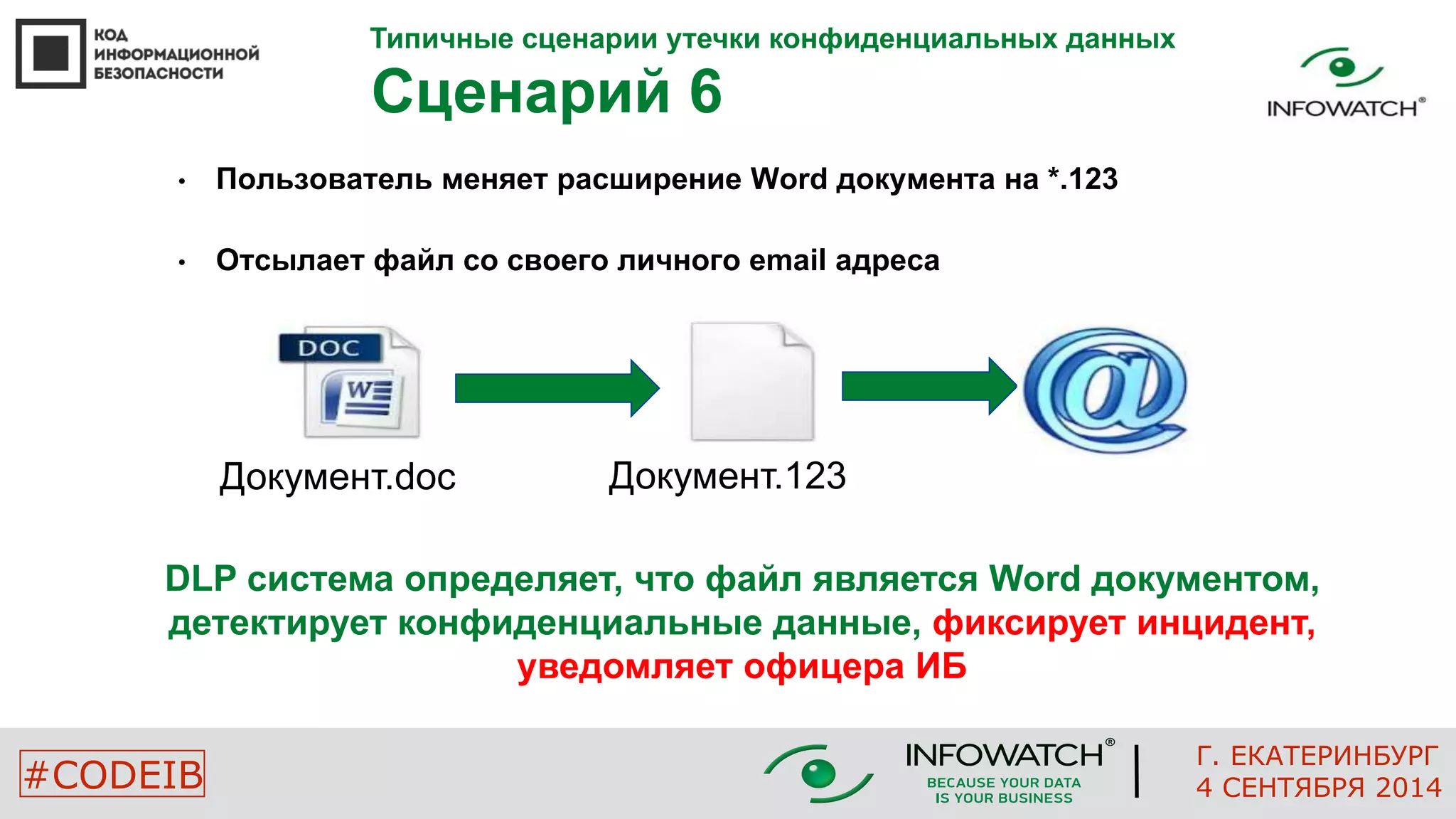

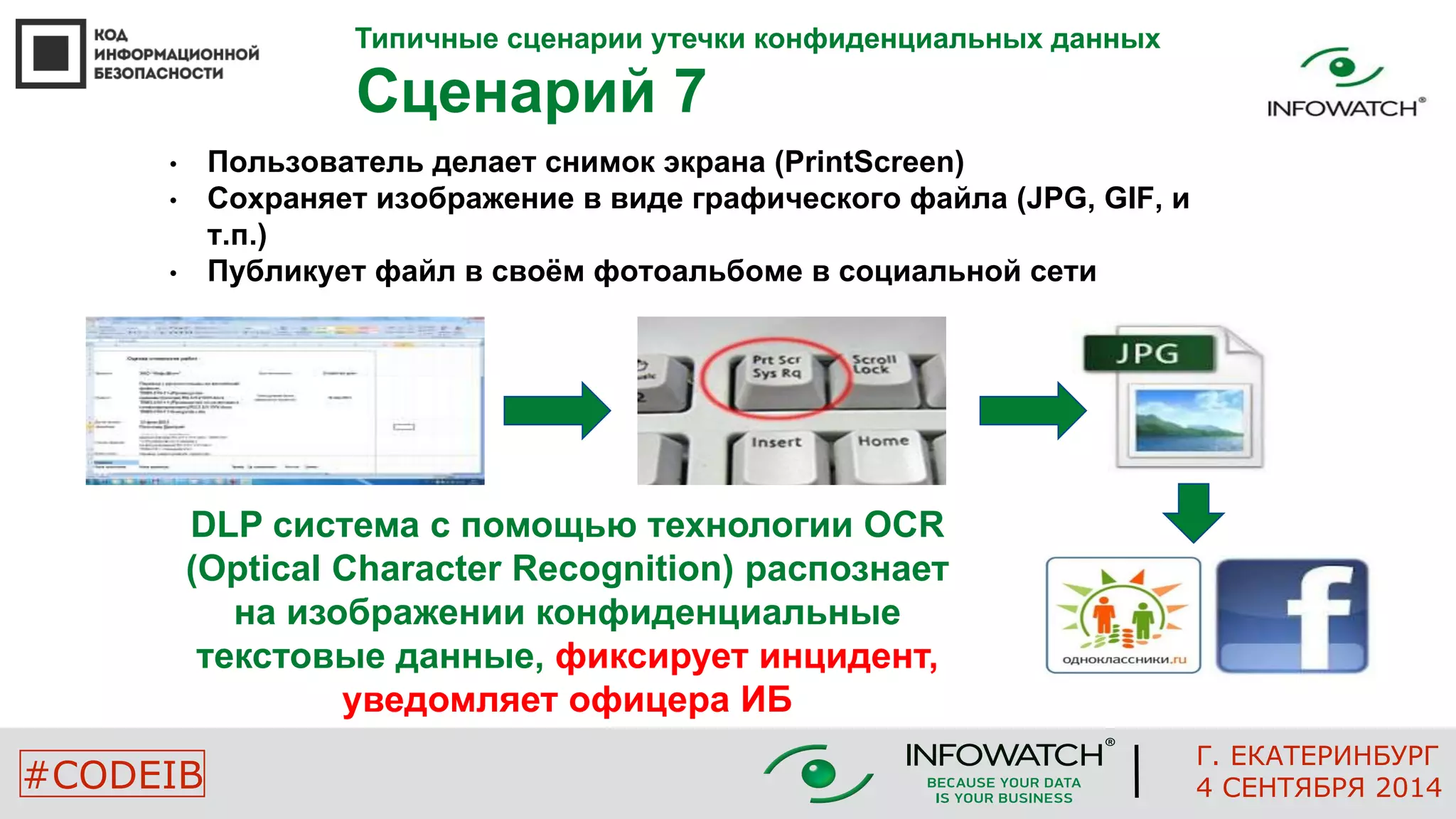

Документ представляет компании Infowatch, специализирующейся на мониторинге, анализе и защите корпоративной информации, основанной в 2003 году. Описываются актуальные угрозы внутренней безопасности, сценарии утечек конфиденциальных данных и последствия утечек для бизнеса. Также рассматриваются решения компании по защите данных и предотвращению утечек информации.