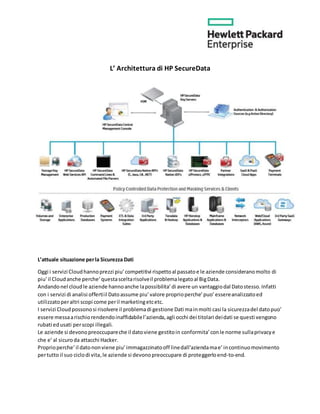

HPE è leader nelle tecnologie per la protezione dei dati, offrendo soluzioni come la crittografia a formato preservato e la tokenizzazione sicura, che aiutano le aziende a gestire l'enorme quantità di dati mantenendo la privacy. Con HP SecureData, è possibile proteggere i dati in tutte le fasi del loro ciclo di vita, ottimizzando costi e complessità legate alla gestione delle chiavi. La piattaforma è compatibile con diverse normative di sicurezza e privacy, garantendo una protezione end-to-end senza compromettere la funzionalità dei sistemi.