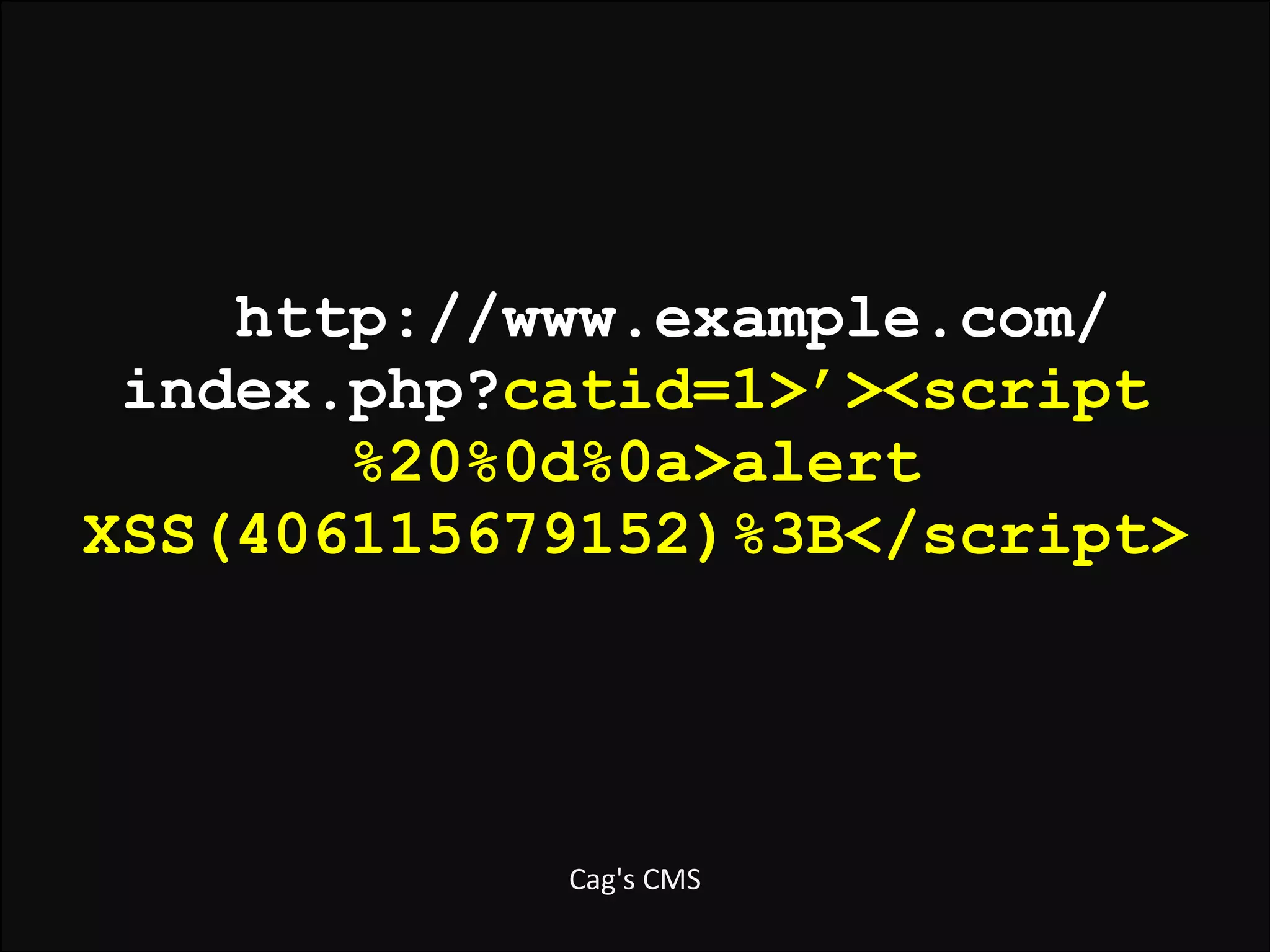

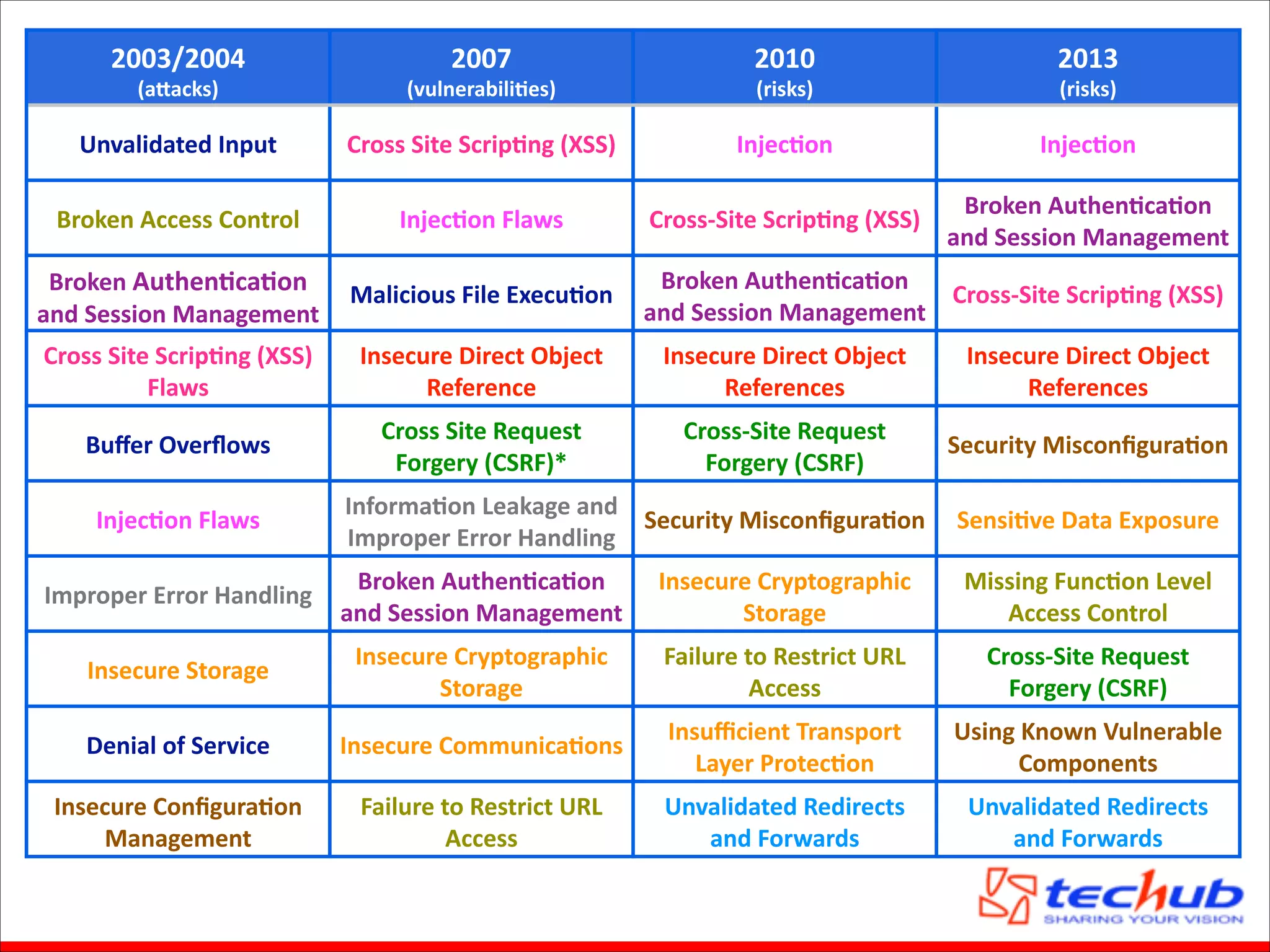

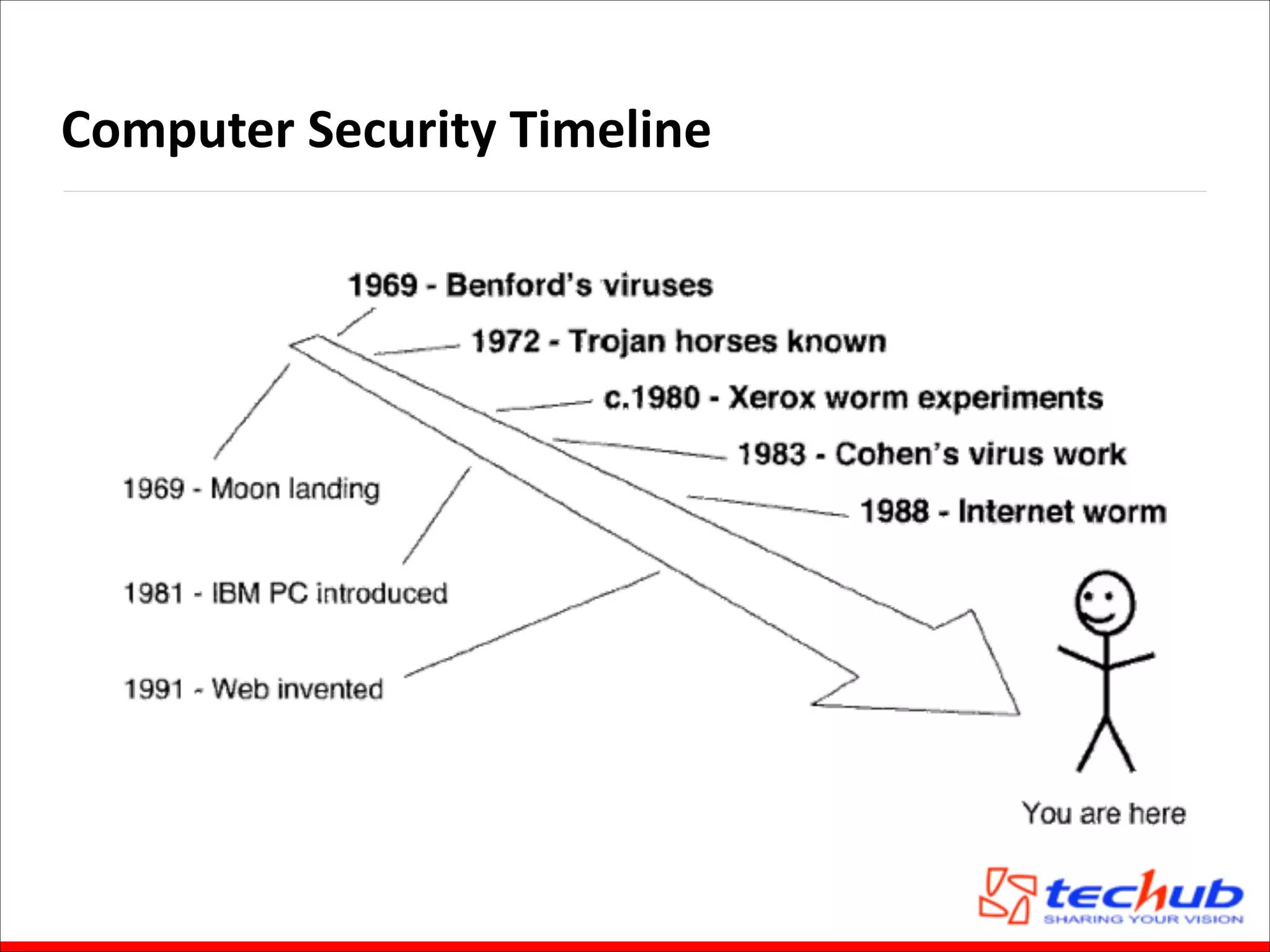

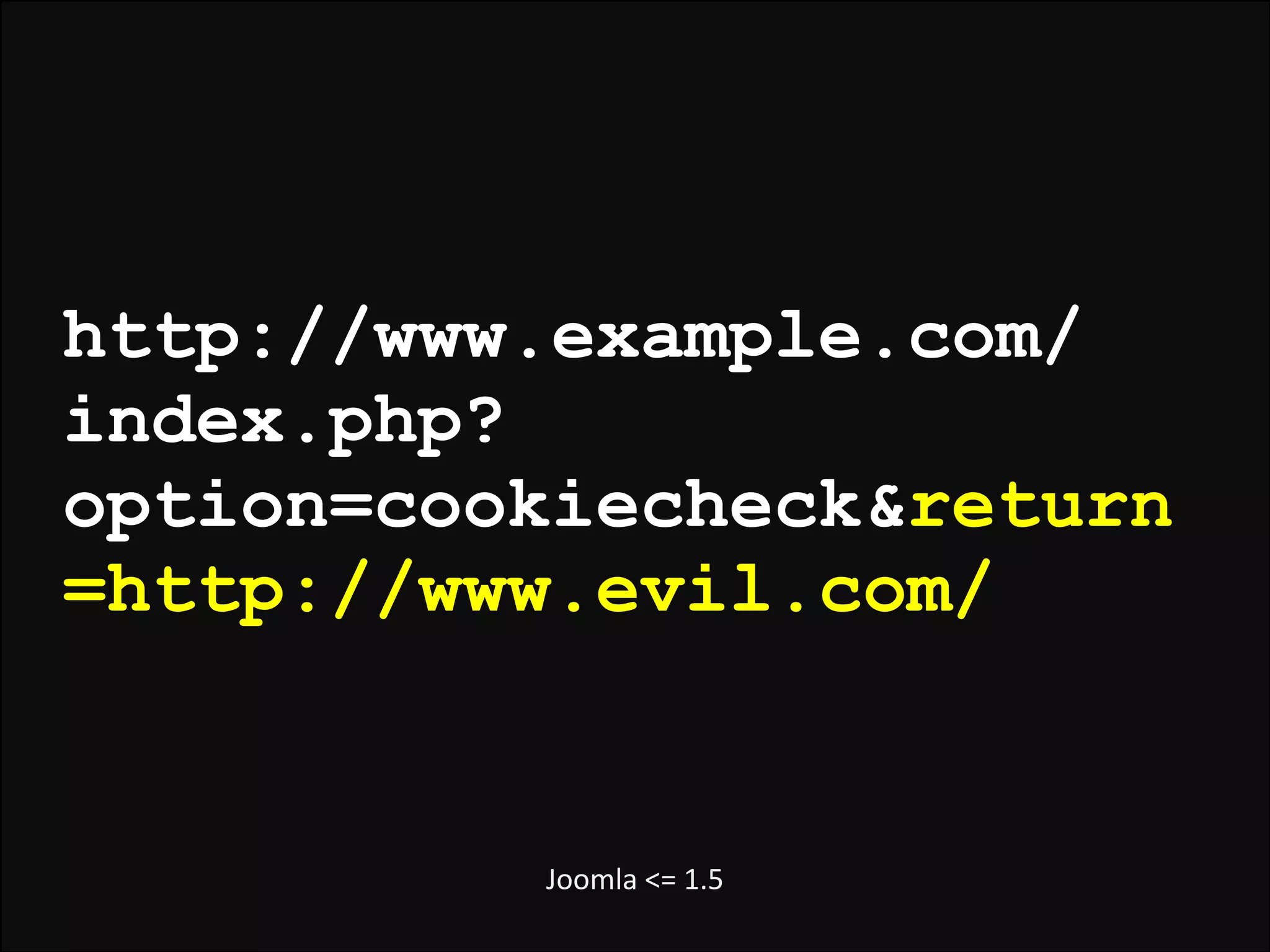

Il documento presenta l'evoluzione delle vulnerabilità informatiche facendo riferimento alla OWASP Top 10 del 2013. Vengono analizzate diverse tipologie di vulnerabilità, come la mancanza di controllo degli accessi, la scarsa gestione delle sessioni e le vulnerabilità di iniezione. Al termine, viene sottolineata l'importanza della sicurezza informatica e dell'aggiornamento delle applicazioni per mitigare i rischi.

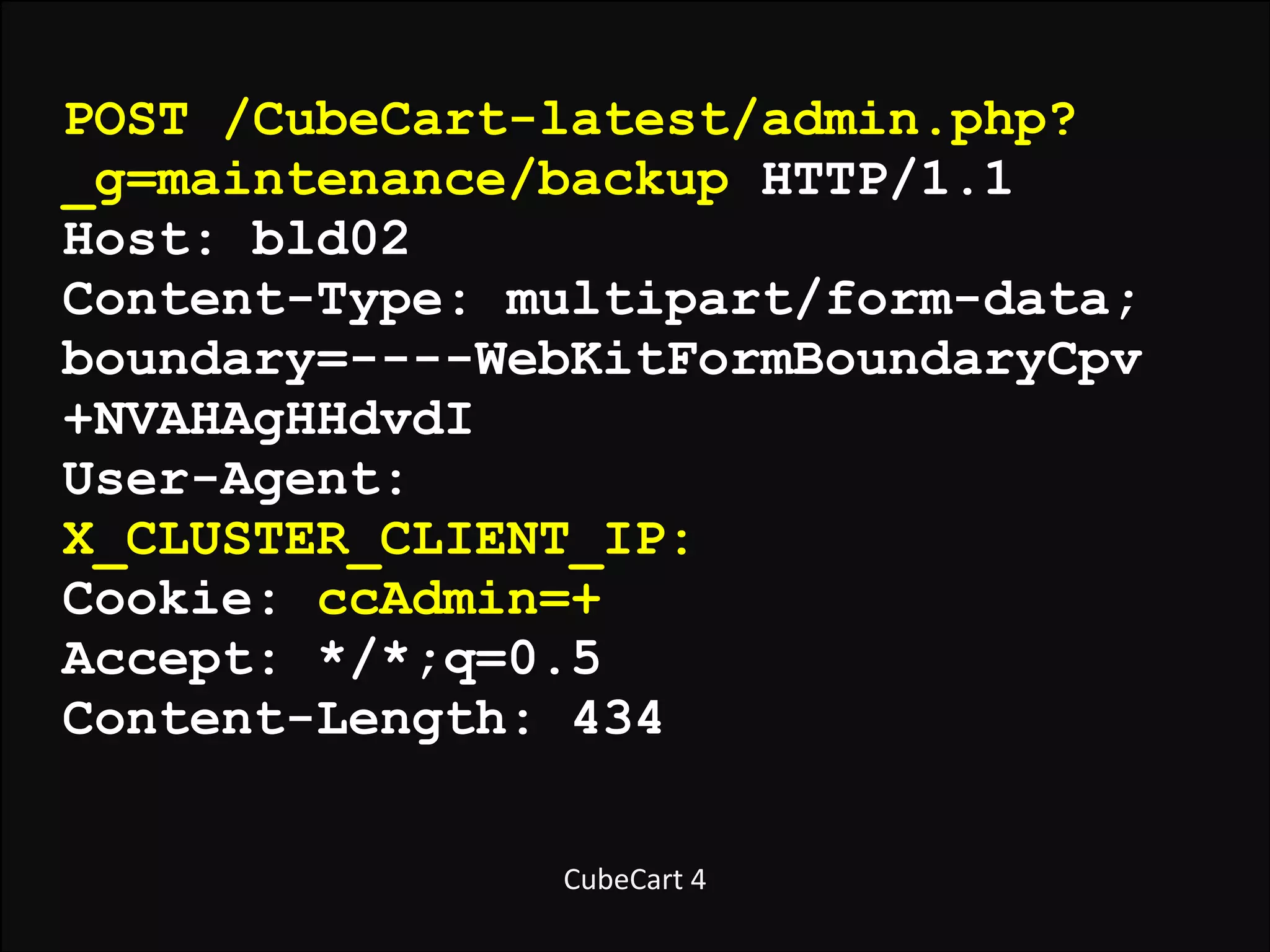

![POST

/?

m=Profile&func=get_raw_blog_entry&us

er_id=<user_id>&ajax=1&store=0&aja

x_target=none

HTTP/1.1

Host: wwwb21.tuenti.com

[...]

blog_entry_id=<another_blog_entry_id

>&csfr=<token>

Tuenti

Social

Network](https://image.slidesharecdn.com/codemotion2013mi-hvd-onofri-131203052406-phpapp01/75/Hackers-vs-Developers-Nuove-e-vecchie-vulnerabilita-con-la-OWASP-TOP-10-2013-39-2048.jpg)