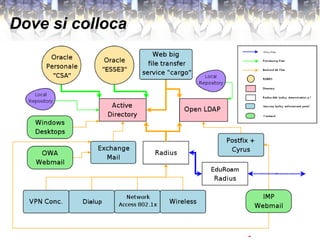

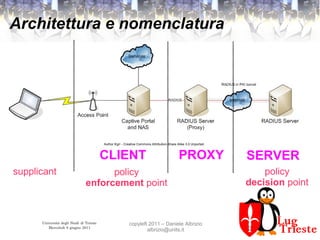

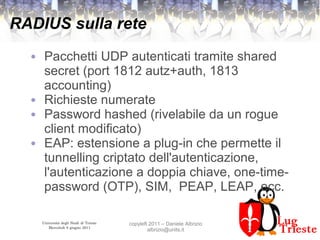

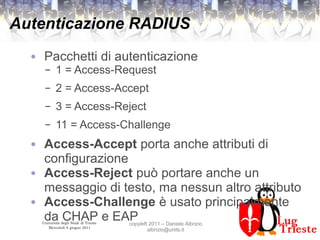

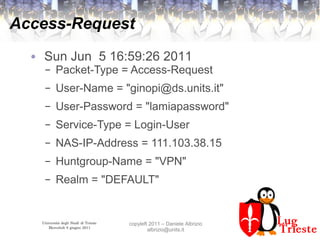

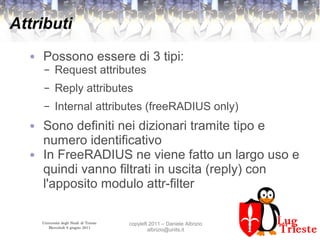

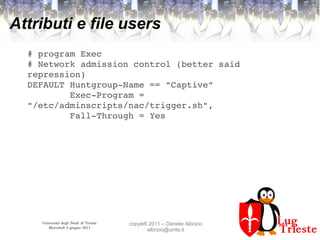

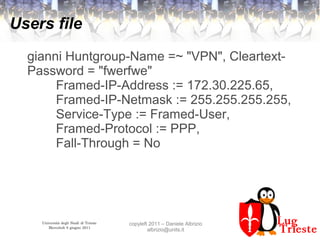

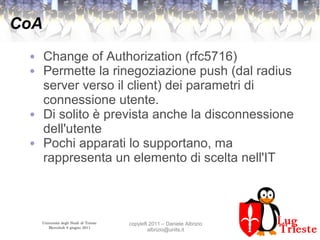

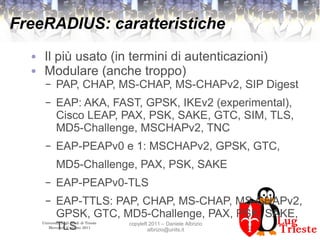

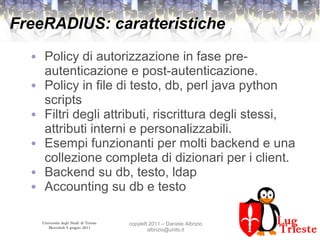

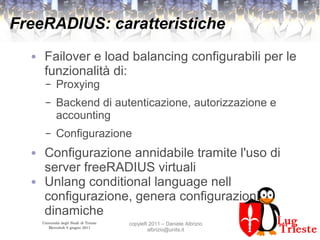

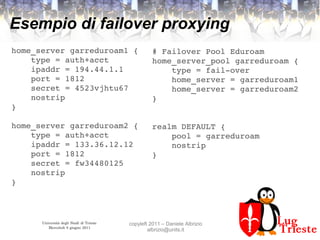

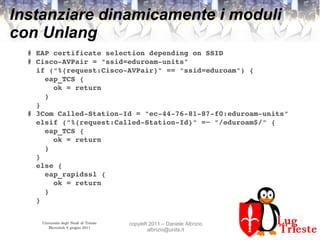

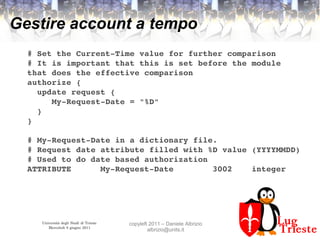

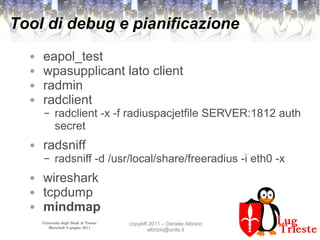

Il documento discute il protocollo RADIUS e il server FreeRADIUS, evidenziandone la funzionalità di autenticazione remota e gestione centralizzata degli utenti. Viene presentata l'architettura del sistema, le caratteristiche di FreeRADIUS, tra cui configurazioni avanzate e tool di debug. Infine, si menzionano le estensioni recenti e l'importanza della protezione contro attacchi informatici.