A Trial Investigation System for Vulnerability on M2M Network (only in Japanese)

Nowadays, M2M networks are growing up more and more, and many devices are active in M2M networks. Various devices are existing. It means many vulnerabilities existing in M2M networks. And it's difficult to directly investigate those vulnerabilities because almost investigation system can't play like those devices to not know the behavior of devices. The investigation system using Man-in-the-Middle proposed in this paper will make efforts to decrease theose vulnerabilities.

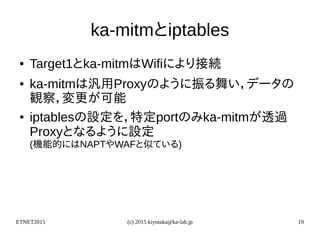

![ETNET2015 (c) 2015 kiyotaka@ka-lab.jp 24

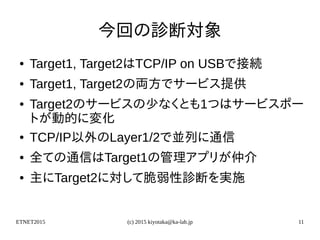

シナリオの例1

[

{

"sort": ["VNC", "Handshake"],

"port": "/59[0-9][0-9]/",

"lead": [],

"trigger": ["to_client","/^RFB 003.00[3578]n$/"],

"injections": [ [["RFB 002.008n"], [""]],

[["RFB 003.001n"], [""]],

[["RFB 003.009n"], [""]],

[["RFB 004.008n"], [""]],

[["RFB 003.00800000...00000n"], [""]]],

"enable": true

},...

]](https://image.slidesharecdn.com/etnet2015-150306152133-conversion-gate01/85/Etnet2015-slide-24-320.jpg)

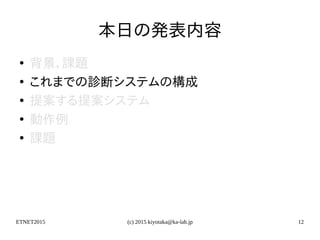

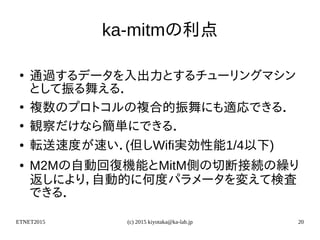

![ETNET2015 (c) 2015 kiyotaka@ka-lab.jp 26

シナリオの例2

{

"sort": ["VNC", "Handshake"],

"port": "/59[0-9][0-9]/",

"lead": [["to_client", "/^RFB 003.003n$/"]],

"trigger": ["to_server","/^RFB 003.003n$/"],

"injections": [ [["RFB 002.008n"], [""]],

[["RFB 003.001n"], [""]],

[["RFB 003.007n"], [""]],

[["RFB 003.008n"], [""]],

[["RFB 003.009n"], [""]],

[["RFB 004.008n"], [""]],

[["RFB 003.0030000000000000000000000000000...0n"], [""]]],

"enable": true

},

これは利用されない](https://image.slidesharecdn.com/etnet2015-150306152133-conversion-gate01/85/Etnet2015-slide-26-320.jpg)

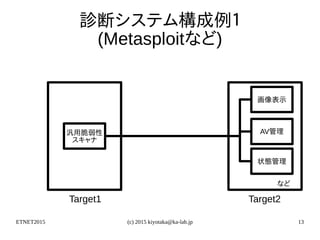

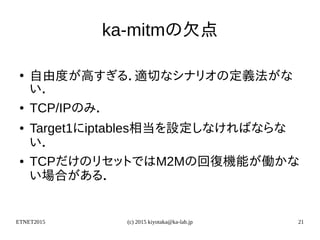

![ETNET2015 (c) 2015 kiyotaka@ka-lab.jp 27

シナリオの例3

{

"sort": ["VNC", "Handshake"],

"port": "/59[0-9][0-9]/",

"lead": [["to_client", "/^RFB 003.008n$/"]],

"trigger": ["to_server", "/^RFB 003.00[378]n$/"],

"injections": [ [["RFB 002.008n"], [""]],

[["RFB 003.001n"], [""]],

[["RFB 003.009n"], [""]],

[["RFB 004.008n"], [""]],

[["RFB 003.008000000000000000000000000...00000n"], [""]]],

"enable": true

},](https://image.slidesharecdn.com/etnet2015-150306152133-conversion-gate01/85/Etnet2015-slide-27-320.jpg)

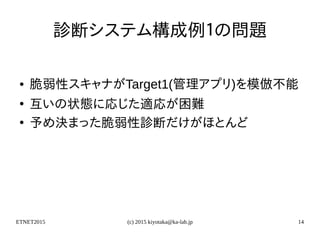

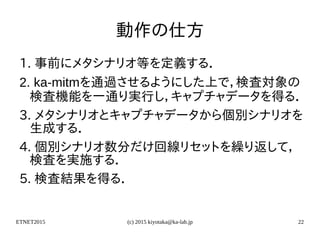

![ETNET2015 (c) 2015 kiyotaka@ka-lab.jp 29

シナリオの例4

{

"sort": ["VNC", "Handshake"],

"port": "/59[0-9][0-9]/",

"lead": [["to_client", "/^RFB 003.00[78]n$/"],

["to_server", "/^RFB 003.00[78]n$/"]],

"trigger": ["to_server","/^[x01-x05].*$/"],

"injections": [[["x00","x00x00x00x01AAAAAAAAAAAAAAA...A"], [""]],

[["x05x00x01x02x05x06x0F"], [""]],

[["x01x00xFFxFFxFFxFFxFFxFFxFF...xFFxFF"],[""]]],

"enable": true

},](https://image.slidesharecdn.com/etnet2015-150306152133-conversion-gate01/85/Etnet2015-slide-29-320.jpg)