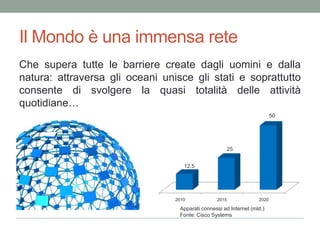

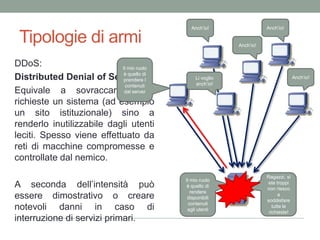

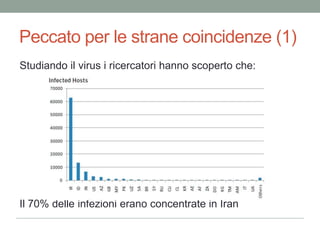

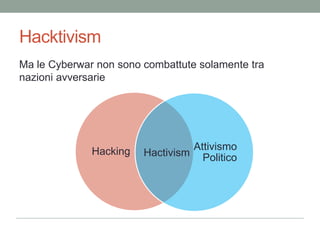

Il documento esplora il concetto di cyberwar come un nuovo dominio di conflitto, in cui stati e hacker utilizzano attacchi informatici per causare danni a livelli tale da influenzare opinioni pubbliche e infrastrutture critiche. Viene discusso il ruolo degli hacker, le diverse armi informatiche e alcuni storici eventi di cyberwar, come l'attacco DDoS all'Estonia del 2007 e il virus Stuxnet. Inoltre, si evidenzia come anche il potere dei social network stia trasformando le strategie di guerra e propaganda.