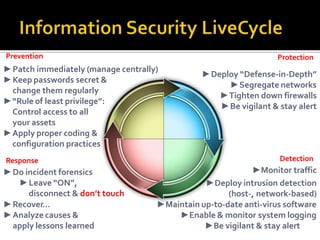

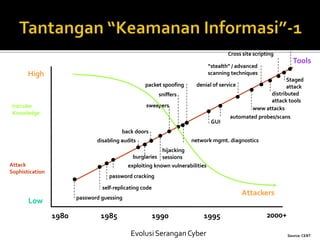

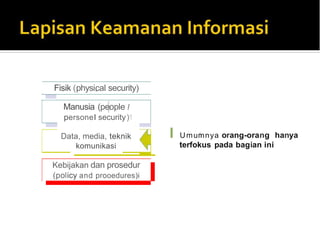

Dokumen ini membahas pentingnya keamanan informasi dan langkah-langkah yang dapat diambil untuk melindungi aset digital, termasuk kebijakan, prosedur, dan teknik deteksi serta respons terhadap serangan siber. Ia menyoroti berbagai jenis ancaman, seperti malware dan phishing, serta cara untuk mencegah pencurian data dan penyalahgunaan identitas. Kelemahan manusia dalam keamanan informasi juga ditekankan sebagai salah satu tantangan utama yang harus diatasi.

![Pastikan manaURL Ebay yang benar ?

• http://www.ebay.comcgi-binlogin?ds=1%204324@%31%33%37

%2e%31%33%38%2e%31%33%37%2e%31%37%37/p?uh3f223d [SALAH]

• http://www.ebaỵ.com/ws/eBayISAPI.dll?SignIn [SALAH]

•http://scgi.ebay.com/ws/eBayISAPI.dll?RegisterEnterInfo&siteid=0&

co_partnerid=2&usage=0&ru=http%3A%2F%2Fwww.ebay.com&rafId=0

&encRafId=default

• http://secure-ebay.com

[BENAR]

[SALAH]](https://image.slidesharecdn.com/1yubx6p0tfaejr5jmstv-140628195343-phpapp02/85/Computer-security-by-josua-m-sinambela-14-320.jpg)