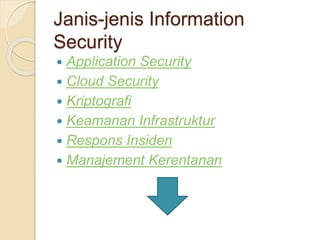

Information security melindungi informasi penting dari akses dan modifikasi tidak sah, meliputi aplikasi, cloud, kriptografi, infrastruktur, respons insiden, dan manajemen kerentanan. Ancamannya termasuk malware, pencurian aset, identitas, perangkat, sabotase, pemerasan, serangan media sosial, dan malware seluler.