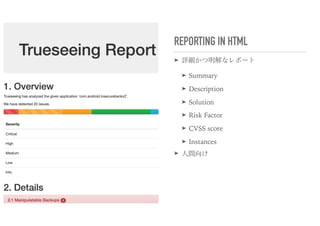

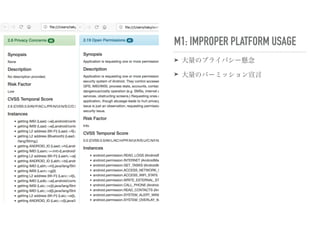

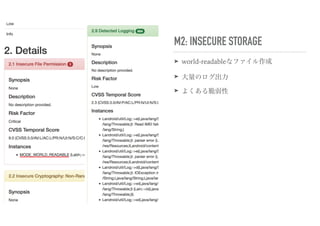

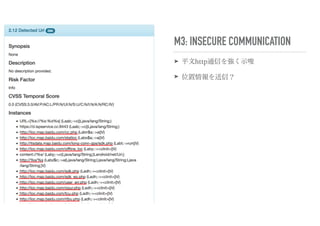

Trueseeingとは筆者たちが開発した、Androidアプリケーションを対象とした脆弱性自動診断ツールである。

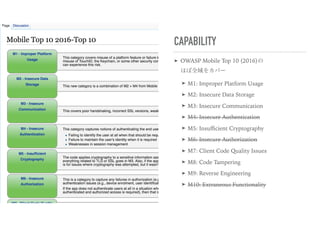

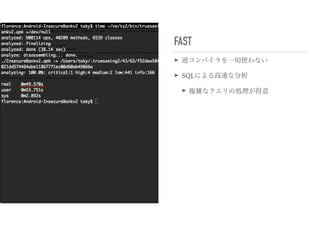

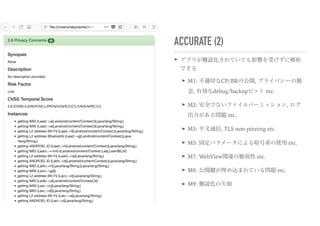

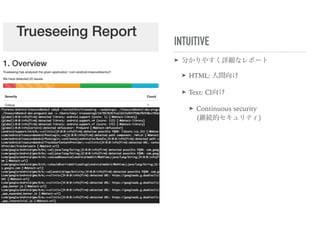

TrueseeingにはDalvikバイトコードに対して逆コンパイラを介在させずに直接データフロー解析を行う特徴がある。この特徴によりTrueseeingは基本的な難読化ツールの影響を受けず、DEF CON 23でLinkedIn社により発表されたQARKやMobSFを含む既存の脆弱性自動診断ツールとは一線を画するものとしている。またTrueseeingは脆弱性を発見するだけでなく、一部の脆弱性に対しては直接バイナリパッチを当てて改修できる。現在Trueseeingが検出できる脆弱性はOWASP Mobile Top 10(2015)のほとんどをカバーする。2017年7月のDEF CON 25 Demo Labsにおいて発表し、難読化されたAndroidアプリケーションに対する解析力のデモンストレーションを大々的に行なった。コードは https://github.com/monolithworks/trueseeing で公開している(GPL-3)。

吉村 孝広 - Takahiro Yoshimura -

株式会社モノリスワークスCTO。2012年に経済産業省主催のCTF、「CTFチャレンジジャパン2012」へ有志とともにチームEnemy10として参戦し、関東予選優勝・決勝3位入賞。2013年にはチームSutegoma2の一員としてDEF CON 21 CTFへ参戦し、6位入賞。2017年7月、Androidアプリ自動診断ツール(Trueseeing)をDEF CON 25 Demo Labsで発表した。趣味はバイナリやデバイスの解析。GSDが好き。

吉村 賢哉

吉村 賢哉 - Ken-ya Yoshimura -

ウェブサイト制作から組み込み開発に至るまでさまざまなコンテンツ開発を経て現在に至る。

これまでに培ってきた幅広い知見や技術を背景に国内外の企業へ技術供与を積極的に行なっており、直近では大手IoT関連のサービス立ち上げに協力するなどしている。2017年7月、Androidアプリ自動診断ツール(Trueseeing)をDEF CON 25 Demo Labsで発表した。趣味はrecon、自転車/バイク/車。目新しい技術を用いたプロダクトが好き。GSDも好き。