'Blockchain and Cryptocurrency' Subject @ Korea University, 2021

01. Syllabus

02. Blockchain Overview and Introduction - Technical Concepts of Blockchain Systems -

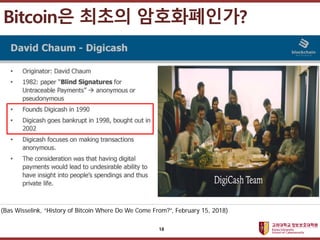

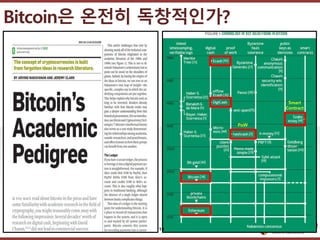

03. Blockchain's Theoretical Foundation, Cryptography

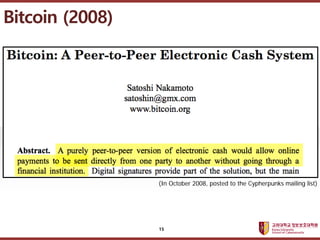

04. Bitcoin and Nakamoto Blockchain

05. Ethereum and Smart Contract

06. NFT and Metaverse

07. Cardano(ADA) and Other Altcoins

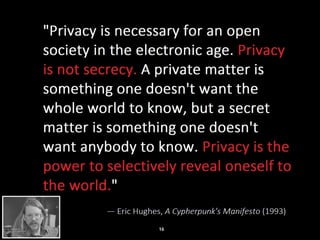

08. Dark Coins

09. Blockchain Usage Beyond Currency - Way to Design Good Blockchain Business Models -