'Blockchain and Cryptocurrency' Subject @ Korea University, 2021

01. Syllabus

02. Blockchain Overview and Introduction - Technical Concepts of Blockchain Systems -

03. Blockchain's Theoretical Foundation, Cryptography

04. Bitcoin and Nakamoto Blockchain

05. Ethereum and Smart Contract

06. NFT and Metaverse

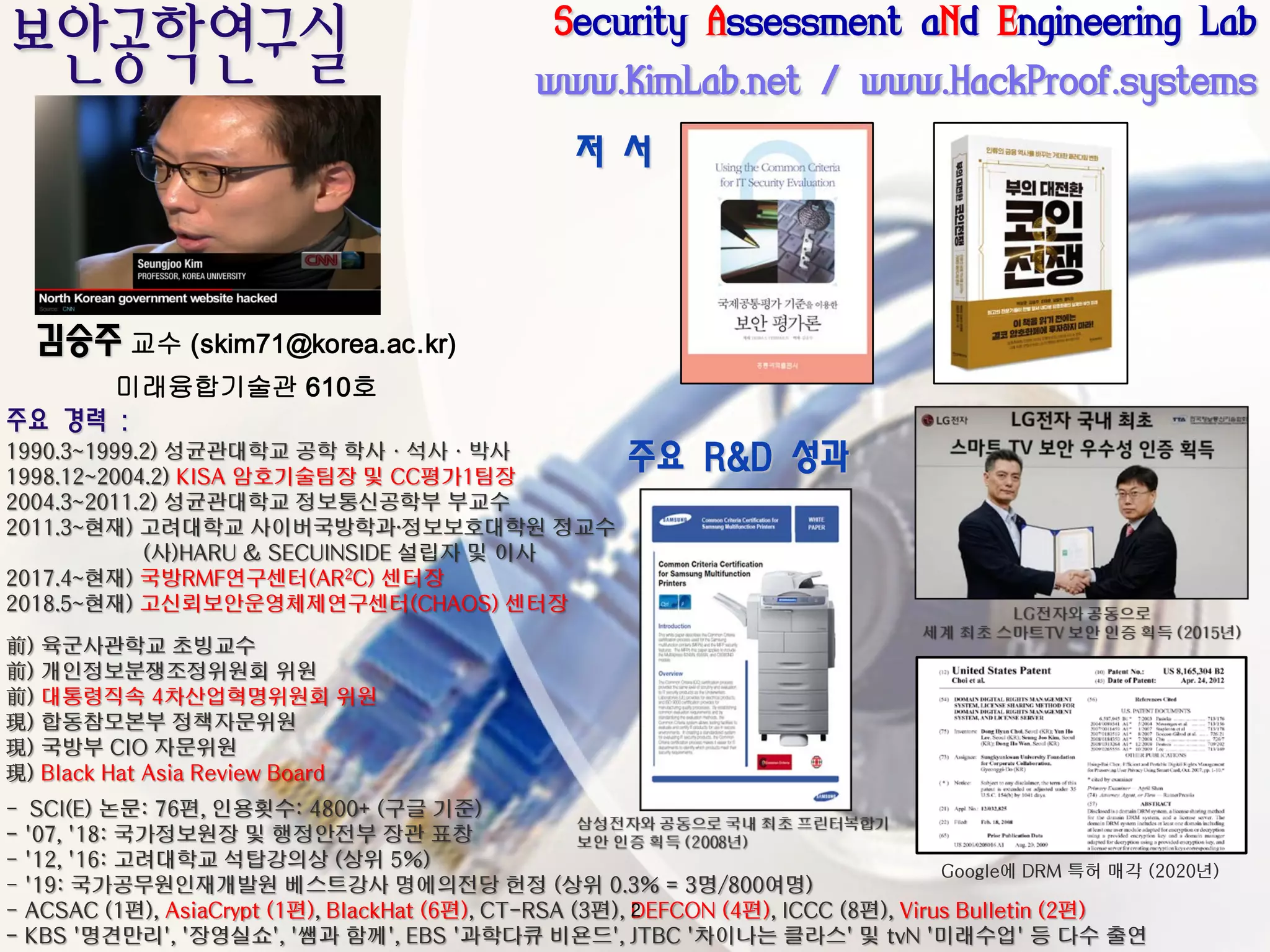

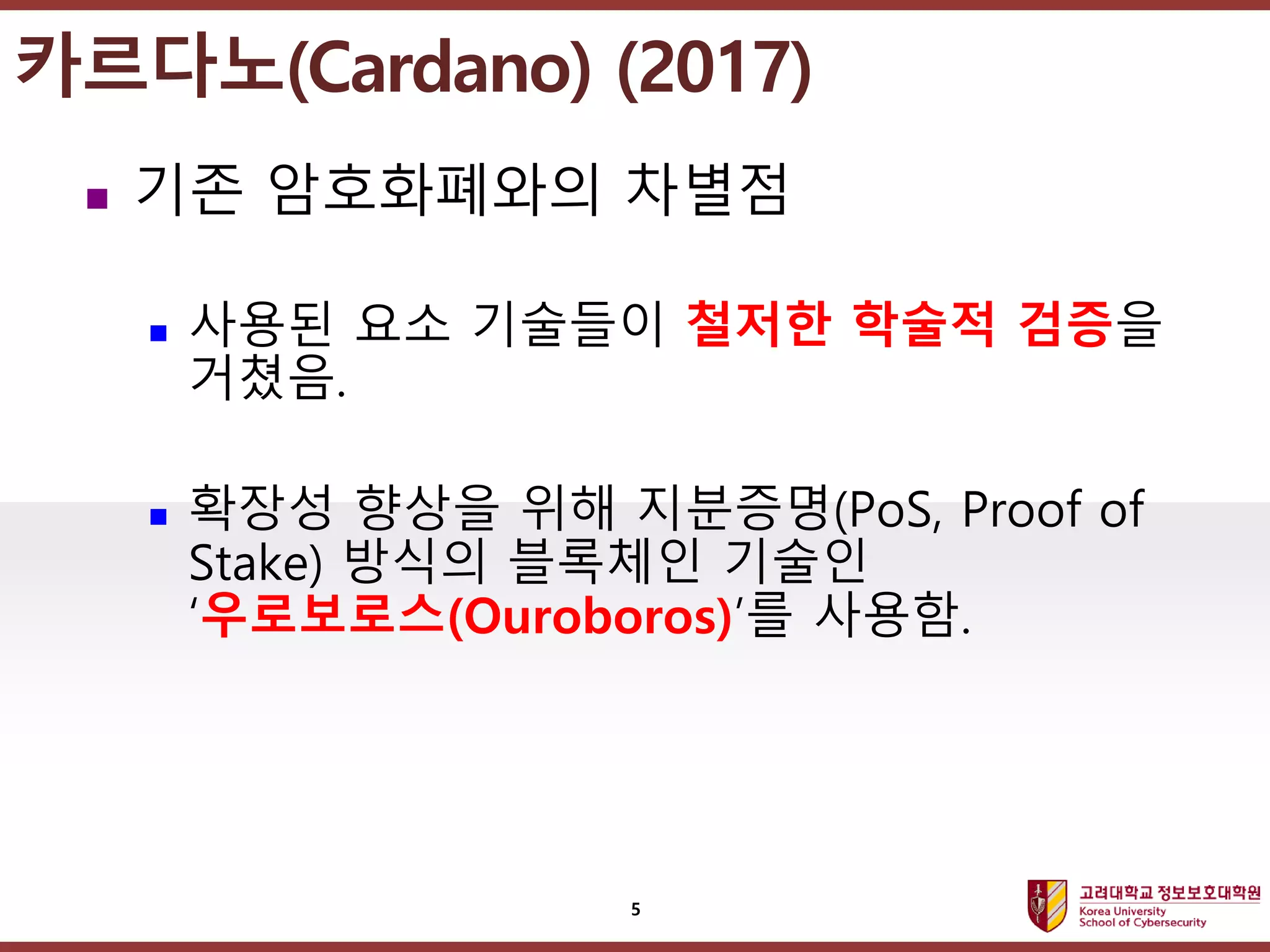

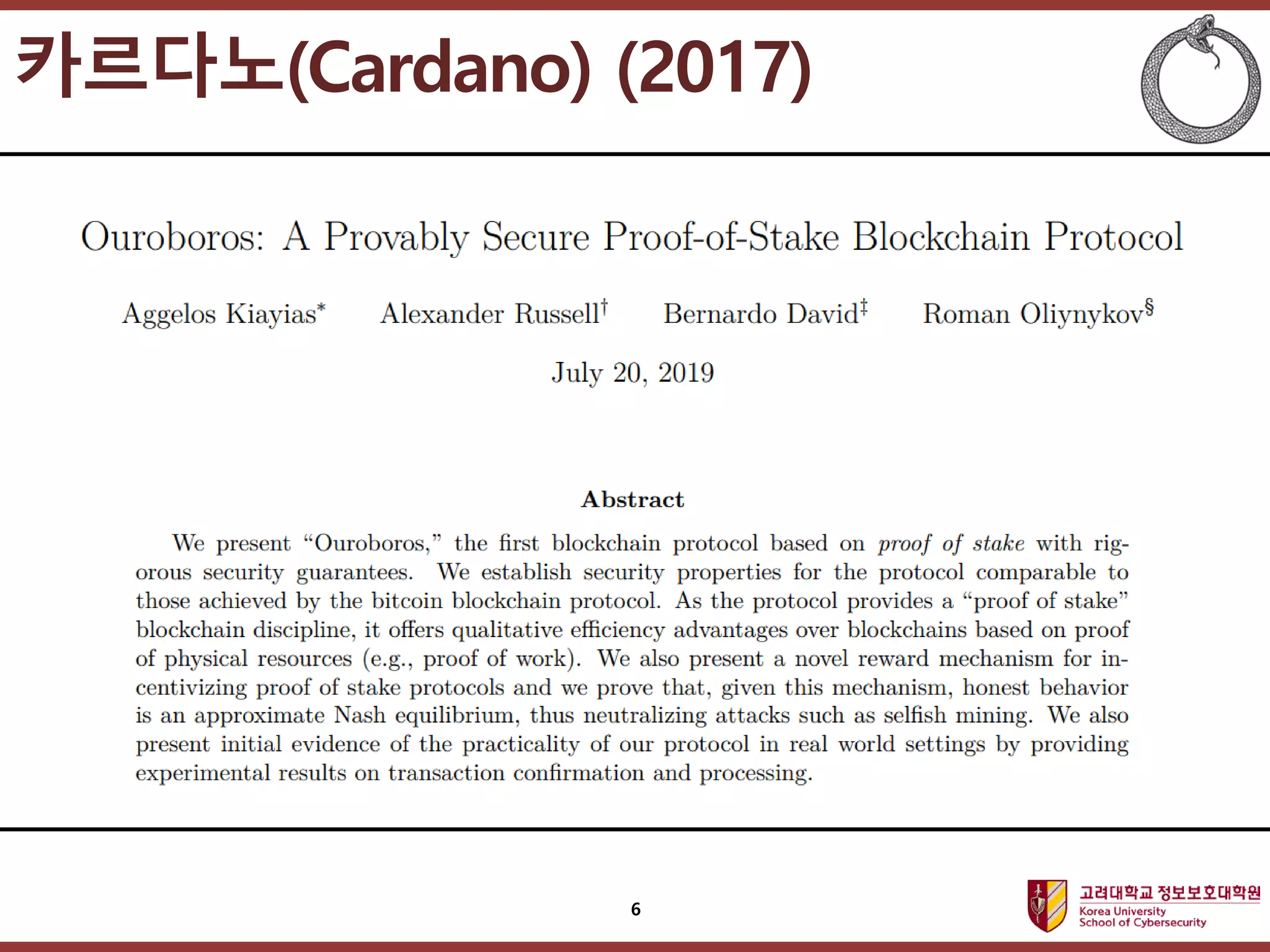

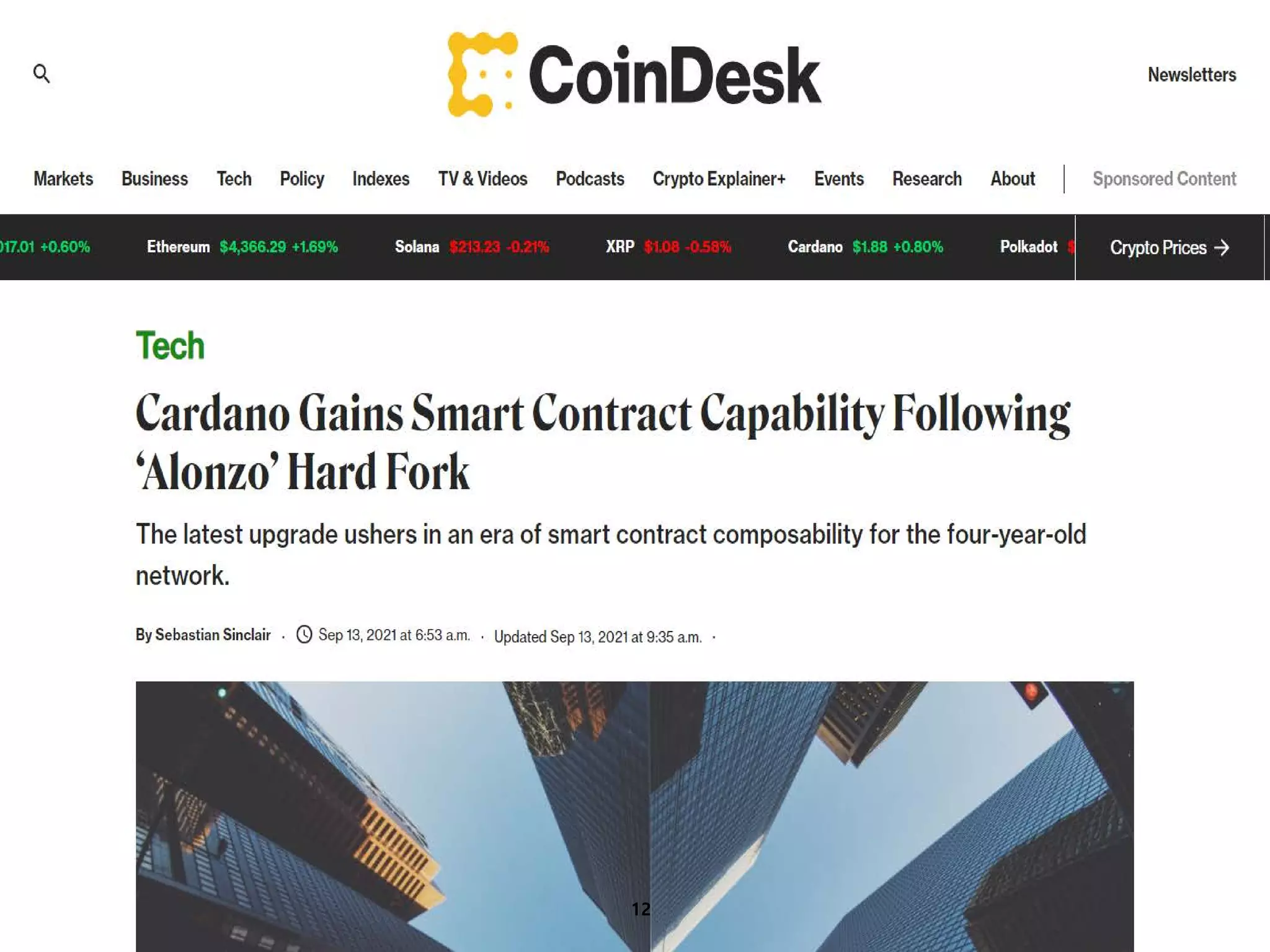

07. Cardano(ADA) and Other Altcoins

08. Dark Coins

09. Blockchain Usage Beyond Currency - Way to Design Good Blockchain Business Models -

![고려대학교정보보호대학원

마스터 제목 스타일 편집

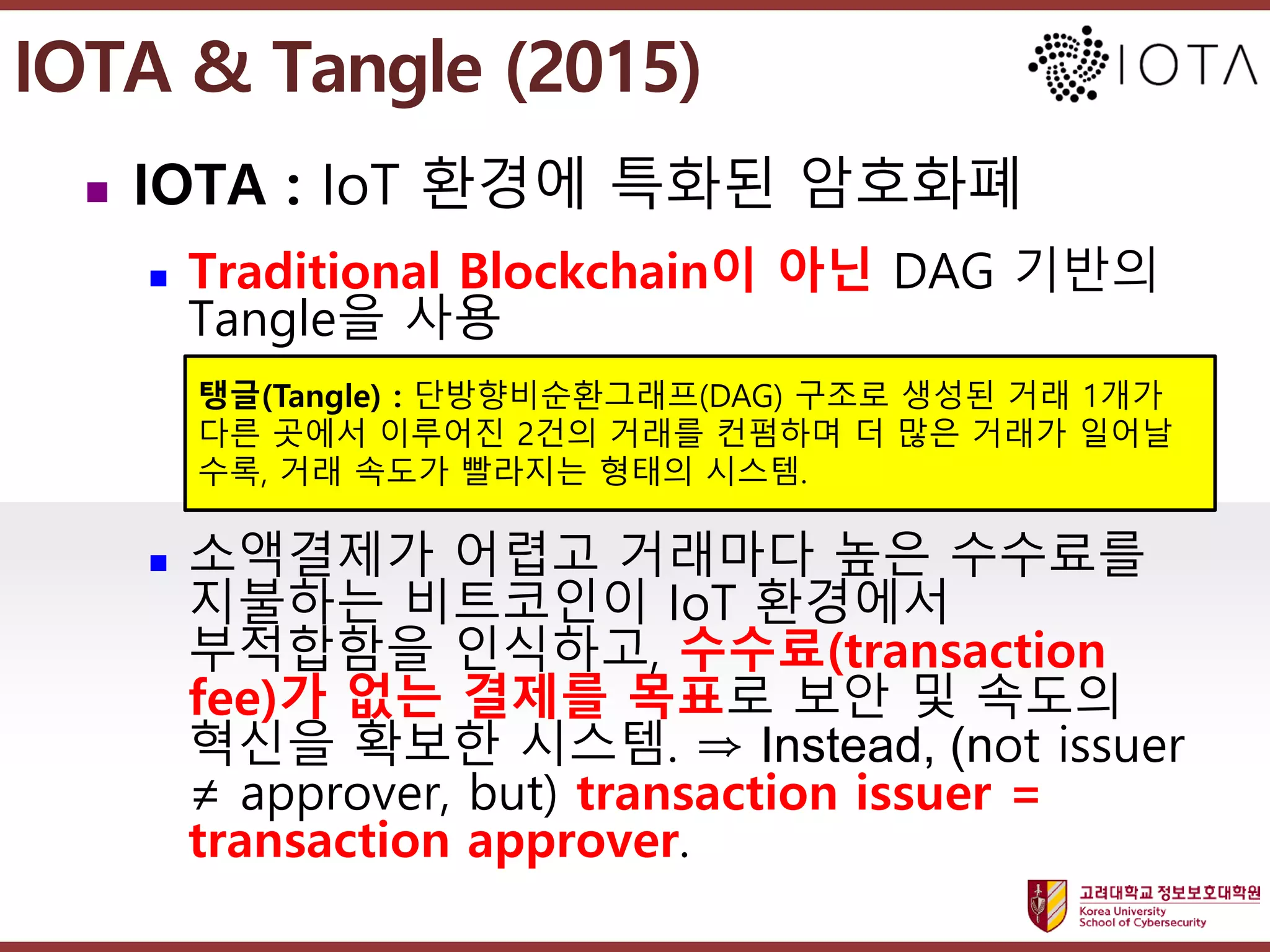

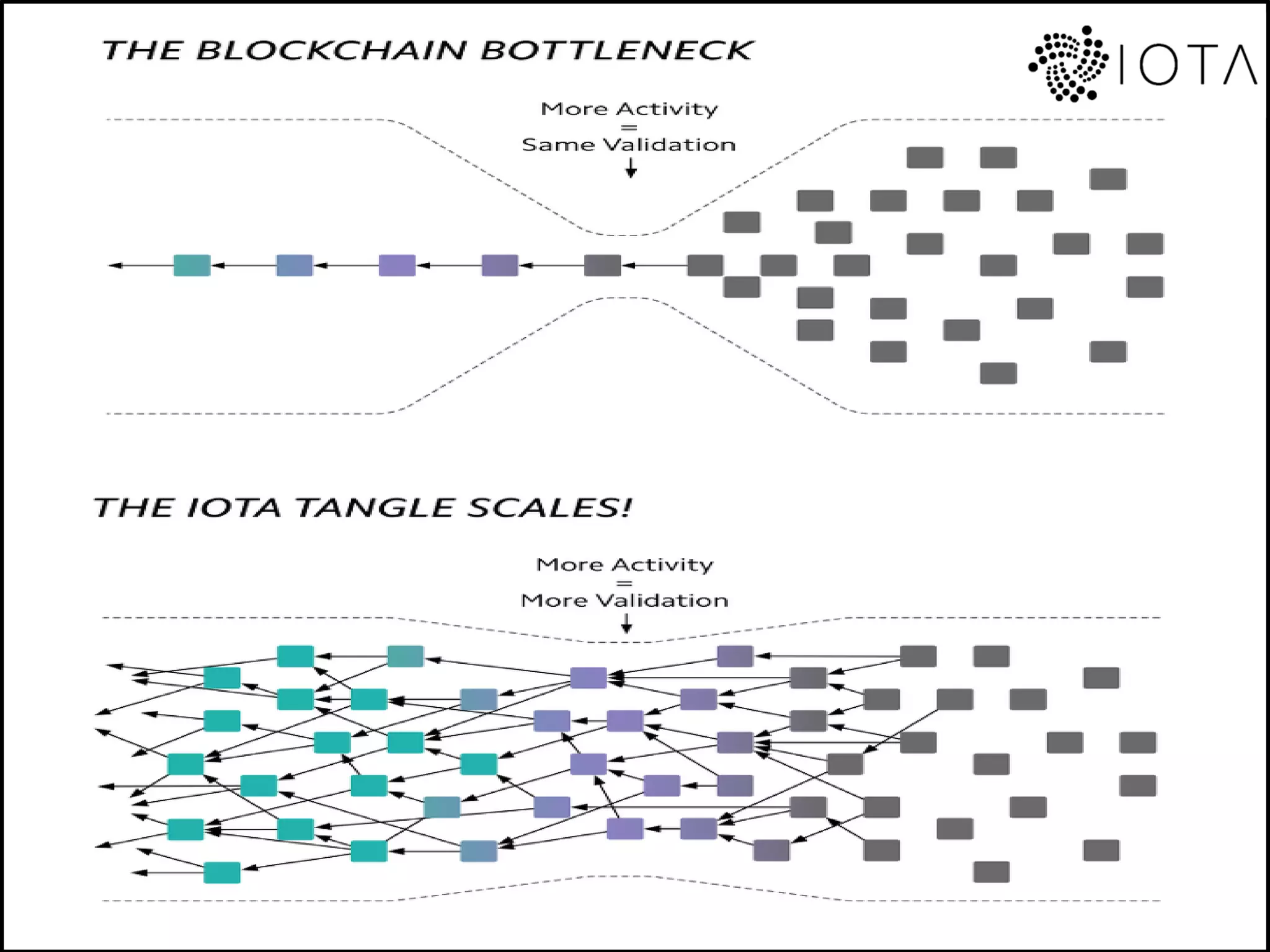

[참고] Directed Acyclic Graph (DAG)

25

(A.Hafid et al., "Scaling Blockchains: A Comprehensive Survey", IEEE Access 2020)

(e.g.) Spectre, IOTA, Phanton, DLattice, CoDAG, Nano, and XDAG](https://image.slidesharecdn.com/gsis07-211212060435/75/Blockchain-and-Cryptocurrency-07-Cardano-ADA-and-Other-Altcoins-25-2048.jpg)

![고려대학교정보보호대학원

마스터 제목 스타일 편집

[참고] Directed Acyclic Graph (DAG)

26

All DAGs(Directed Acyclic Graphs) have at least one

topological sorting. A topological sorting of a graph is a

linear ordering of the graph’s vertices such that for every

directed edge uv from vertex u to vertex v, u comes before

v in the ordering.

(ELM Labs, "IOTA Tangle ELI5", 2018)](https://image.slidesharecdn.com/gsis07-211212060435/75/Blockchain-and-Cryptocurrency-07-Cardano-ADA-and-Other-Altcoins-26-2048.jpg)

![고려대학교정보보호대학원

마스터 제목 스타일 편집

[참고] One-Time Signature (1979)

46](https://image.slidesharecdn.com/gsis07-211212060435/75/Blockchain-and-Cryptocurrency-07-Cardano-ADA-and-Other-Altcoins-46-2048.jpg)

![고려대학교정보보호대학원

마스터 제목 스타일 편집

[참고] DagCoin (2015)

47

A solution somewhat similar to IOTA was proposed in DagCoin, although it

does not discuss any particular tip approval strategies.](https://image.slidesharecdn.com/gsis07-211212060435/75/Blockchain-and-Cryptocurrency-07-Cardano-ADA-and-Other-Altcoins-47-2048.jpg)

![고려대학교정보보호대학원

마스터 제목 스타일 편집

69

[참고] SWIFT Hacking](https://image.slidesharecdn.com/gsis07-211212060435/75/Blockchain-and-Cryptocurrency-07-Cardano-ADA-and-Other-Altcoins-69-2048.jpg)