Bilgi güvenliği ve Kriptografi Soruları

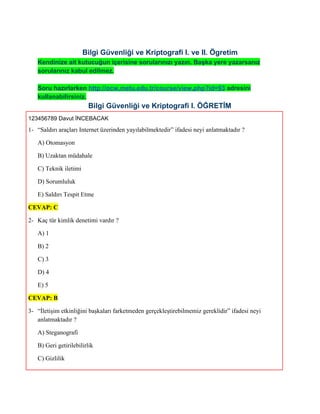

- 1. Bilgi Güvenliği ve Kriptografi I. ve II. Ögretim Kendinize ait kutucuğun içerisine sorularınızı yazın. Başka yere yazarsanız sorularınız kabul edilmez. Soru hazırlarken http://ocw.metu.edu.tr/course/view.php?id=93 adresini kullanabilirsiniz. Bilgi Güvenliği ve Kriptografi I. ÖĞRETİM 123456789 Davut İNCEBACAK 1 “Saldırı araçları Internet üzerinden yayılabilmektedir” ifadesi neyi anlatmaktadır ? A) Otomasyon B) Uzaktan müdahale C) Teknik iletimi D) Sorumluluk E) Saldırı Tespit Etme CEVAP: C 2 Kaç tür kimlik denetimi vardır ? A) 1 B) 2 C) 3 D) 4 E) 5 CEVAP: B 3 “İletişim etkinliğini başkaları farketmeden gerçekleştirebilmemiz gereklidir” ifadesi neyi anlatmaktadır ? A) Steganografi B) Geri getirilebilirlik C) Gizlilik

- 5. 100201035 VEYSİ OZAN DAĞLAYAN 1 Aşağıdaki durumlardan hangisi/hangileri simetrik şifrelemenin, asimetrik şifrelemeye göre avantajlarındandır? l. Key sayısı ll. Performans III. Güvenlik A) Yalnızca II B) Yalnızca III C) I ve III D) II ve III E) I,II ve III CEVAP: A 2 Bilgi ile ilgili olan risklerin ; I. Değerlendirilmesi (Assessing) II. Engellenmesi (Mitigating) III. Gözlemlenmesi (Monitoring) durumlarından hangileri gereklidir? A) I ve II B) I ve III C) II ve III D) I,II ve III E) Yalnızca I CEVAP: D 3 Aşağıdakilerden hangisi risk teşhisinde bulunan genel yaklaşımlardan biri değildir ? A) Odaklan B) Bütün organizasyonu gözlemle ve dinle C) Riskleri sınıflandır D) Bütün açılardan bak E) Yetersiz takip CEVAP: E 100201076 LÜTFULLAH ANIL YÜKSEL 100201077 UĞURCAN ECE 100201085 ONUR TÜRKÖLMEZ 1Ekonomi evrelerinden zenginliğin endüstriyel çağdaki karşılığı aşağıdakilerden hangisidir? A)Sermaye B)Arazi C)Bilgi

- 6. D)Hepsi E)Hiçbiri CEVAP: A 2Açık şifreleme işlemsel olarak kolay, şifre çözme ise işlemsel olarak zor olmalıdır şeklinde tanımlanan veri koruma özelliklerinden hangisine aittir? A)Kapalı Anahtar Şifreleme B)Açık Anahtar Şifreleme C)Kriptolama D)Güvenlik E)Hiçbiri CEVAP: B 3- Bilinen en eski kriptanaliz kitabı kim tarafından yazılmıştır? A)Sir Isaac Newton B)Nicola Tesla C)Fred Çakmaktaş D)El-Kindi E)Diego Maradona CEVAP: D 100201107 MEHMET BARIŞ CİRİT 1OCTAVE bilgi risk yönetimi metholodoligisinin Faz 1 kısmında bulunmamaktadır? A)Kıdemli yönetim dağarcığı tanımlama B)Operasyonel alan yönetimi dağarcığı tanımlama C)Personel dağarcığı tanımlama D)Tehdit profilleri yarat E)Anahtar bileşenleri tanımlama CEVAP E 2Aşağıdakilerin hangisi FRAP adımlarından değildir? A)ID tehditlerine karşı beyin fırtınası B)Her tehditin ihtimalini belirlemek C)ID güvenceleri D)Yönetim Özeti E)Anahtar bileşenleri tanımlama CEVAP E 3 NIST tanımlamalarından hangisi ilkel güvenlikte bulunur?

- 11. 2Kriptografi’de cipher nedir? A)Sifreleme ve Deşifrelemeyi gerceklestirmek icin kullanilan algoritma. B)Sifrelenmis mesaj C)Hem (1) hem (2). D)Hicbiri E)İmza doğrulama algoritması Cevap: A 3 Asimetrik anahtar kriptografi’de, private key aşagıdakilerden hangisi tarafından taşinmaktadir? A . Gonderici B . Alıcı C . Hem alıcı hem gonderici D. Hiçbiri E . Ağa baglanan bütun çihazlar Cevap: B 110201110 AHMET YAVUZ 1Bir web uygulamasında güvenli erişim yolu (SSL) kullanıldığı nasıl ayırt edilir? ● I. Adres http ile değil https ile başlar. ● II. Tarayıcıda kilit ikonu vardır. ● III. Güvenilir bir sertifikası vardır. ● IV. Sertifikası geçerlidir. A) III, IV B) I, II, III, IV C) I, II D) I, II, III E) I, III CEVAP: B 2Aşağıdakilerden hangisi bilgi güvenliğinin temel öğelerindendir?

- 12. A)Denetim B)Çeşitlilik C)Doğrulama D)Erişilebilirlik E)Yetkilendirme CEVAP: D 3 Sosyal mühendisler ile ilgili aşağıdakilerden hangisi doğru değildir? A) Kullanıcıları etkileyerek ikna etmeye çalışırlar B) Kurbanın güvenini kazanıp, istenilen bilgiye ulaşmak üzerine odaklanırlar C) İyi niyetli olanları 'beyaz şapkalı' olarak kötü niyetli olanları ise 'siyah şapkalı' olarak ifade edilir. D) Her zaman bir bilgisayar kullanarak saldırılarını gerçekleştirmeleri gerekir E) Kullanıcıların bilinçsizliklerinden faydalanırlar. CEVAP: D 110201111 FATİH PİR 1 – Aşağıdaki tanımlamalardan hanğisi hatalıdır ? A) Bilgi bütünlüğü, bilginin izinsiz değiştirilmesinin engellenmesidir. B) Varlık kimlik denetimi gerçek zamanlı bir süreçtir. C) Risk, şartlara her zaman negatif etki etmez. D) Bir saldırı varsa ve alarm etkinleşmediyse bu yanlış pozitif olarak adlandırılır. E) Steganografi, iletişim etkinliğinin başkaları farketmeden gerçekleştirilmesidir. CEVAP:D 2 – I) Anahtarın karşı tarafa gönderilme zorunluluğu yoktur. II) Her anahtar harf bir düzmetin harfini şifrelemek için kullanılır. III) En önemli özelliği anahtarın, düzmetinden daha kısa oluşudur. One Time Pad ile ilgili yukarıda verilen özelliklerden hangisi ya da hangileri doğru değildir? A) YalnızI B) YalnızII C) III

- 15. Cevap : A 3. …………. için olan bir anahtar basitçe 29 alfabetik karakterin bir permütasyonundan oluşur. Bu permütasyonların sayısı 29!dir ve 4.0x1026’dan bile büyük bir sayıdır. Boşluklu yere aşağıdakilerden hangisi gelmelidir? A. Vigenere Şifresi B. Öteleme Şifresi C. Yerine Koyma Şifrelemesi D. İkame Şifresi E. Mükemmel Gizlilik Cevap : D 120201009 MEHMET ÖZAY 1 Bilinçli olarak güvenlik açığı bulunduran ağlar aşağıdakilerden hangisidir? A) Steganografi B) Honeynet C) Symantec D) Vigenere E) Kerchoff CEVAP: B 2 I. AV II. IDS III. IPS IV. Firewall Yukarıda verilerden hangisi veya hangiler Katmanlı koruma örneklerindendir?

- 16. A) Yalnız I B) I ve II C) II ve IV D) I,II,III E) Yalnız III CEVAP: D 3 Aşağıdakilerden hangisi Açık Anahtarlı Kriptografinin ilk kullanıldığı algoritmadır? A) Ceasar B) Vigenere C) RC6 D) RSA E) AES CEVAP: D 120201015 EMRE ÖZDEVECİ 1 Öğeleri arasında kolay kolay ilişki kurulamayacak bir sayı dizisi üreten algoritmalara ne ad verilir? A) Simetrik B) Asimetrik C) Sezar D) Pseudorandom CEVAP: D 2 “Existential unforgeability” ne ile ilgilidir? A) Gizlilik B) Bütünlük C) Emniyet D) Güvenlik CEVAP : B

- 17. 3 I. Otomasyon II. Uzaktan Müdahale III. Teknik İletim Yukarıdakilerden hangisi veya hangileri bilgi güvenliğini zorlaştıran etmenlerdendir? A) Yalnız I B) I ve II C) II ve III D) I,II ve III CEVAP: D 120201020 NURDAN ŞAHİN 1 I. Block cipher metni eşit uzunluktaki bloklara ayırıp, her bir bloğu bir fonksiyon yardımı ile tek tek şifreleyerek şifreli metin oluşturur. II. Block cipher stream cipher dan daha hızlıdır. III. Block cipher stream cipher dan daha çok kullanılır. Yukarıdaki ifadelerden hangisi ve ya hangileri doğrudur? A) Yalnız I B) Yalnız II C) I ve II D) I ve III E) Hepsi CEVAP: D 2 “Akış şifresi:şifreleme kuralı düz metin sembollerinde sembolün yerine göre değişir.”Aşağıdakilerden hangisi akış şifresine örnek değildir? A) Hepsi B) Vigenere C) RC4 D) A5

- 19. CEVAP: D 3 OFM (Output Feedback Mode) ve CM (Counter Mode) modlarında mesaj şifrelemeye hazır olduğunda yapılması gereken işlem nedir? A) OR B) AND C) XOR D) NAND E) NOR CEVAP: C

- 20. 120201026 TUGBA ŞAHİN 1) Hash fonksiyonlarının uygulama sebebi aşağıdakilerden hangisidir? A)Verimlilik B)Bütünlük C)Gizlilik D)Teknik iletimi E)Doğrulama CEVAP: A 2)I.İkame şifresi II.Vigenere şifresi III.Öteleme şifresi Yukarıdaki şifreleme çeşitlerinden hangisi veya hangileri monoalfabetiktir? A)Yalnızca I. B)Yalnızca II. C)I. ve III. D)I.,II. veya III. E)I. ve II. CEVAP: C 3)Aşağıdakilerden hangisi sosyal mühendislik saldırılarında insan tabanlı tekniklerden biri olan yardım masasının görevlerinden değildir? A) Saldırgan yardım masasını çalışan olarak arar B) Kullanıcı bilgilerini problem çözmek için kullanıcıdan isterler C)Unuttuğu şifresini öğrenmeye çalışır D)Genellikle yeterli kimlik doğrulaması yapmazlar E)Hiçbiri CEVAP: B 120201030 ERAY YELMEN 1) IAlgoritmalar olabildiğince hızlıdır. IIDonanımla birlikte kullanılabilir. III Güvenlidir. Yukarıdakilerden hangisi veya hangileri simetrik şifreleme algoritmalarının kuvvetli yönlerindendir. A) Yalnız I

- 22. Cevap B 2) Aşağıdakilerden hangisi hash fonksiyonun uygulamalarından değildir? A) Bir dosyanın bütünlük kontrolü B) Saklanan şifrelerin güvenliği C) Uzun mesajları imzalamak D) Mesaj doğrulama kodları E) Kaba kuvvet saldırıları Cevap E 3) A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A A B C D E F G H I J K L M N O P Q R S T U V W X Y Z B B C D E F G H I J K L M N O P Q R S T U V W X Y Z A C C D E F G H I J K L M N O P Q R S T U V W X Y Z A B D D E F G H I J K L M N O P Q R S T U V W X Y Z A B C E E F G H I J K L M N O P Q R S T U V W X Y Z A B C D F F G H I J K L M N O P Q R S T U V W X Y Z A B C D E G G H I J K L M N O P Q R S T U V W X Y Z A B C D E F H H I J K L M N O P Q R S T U V W X Y Z A B C D E F G I I J K L M N O P Q R S T U V W X Y Z A B C D E F G H J J K L M N O P Q R S T U V W X Y Z A B C D E F G H I K K L M N O P Q R S T U V W X Y Z A B C D E F G H I J L L M N O P Q R S T U V W X Y Z A B C D E F G H I J K M M N O P Q R S T U V W X Y Z A B C D E F G H I J K L N N O P Q R S T U V W X Y Z A B C D E F G H I J K L M O O P Q R S T U V W X Y Z A B C D E F G H I J K L M N P P Q R S T U V W X Y Z A B C D E F G H I J K L M N O Q Q R S T U V W X Y Z A B C D E F G H I J K L M N O P R R S T U V W X Y Z A B C D E F G H I J K L M N O P Q S S T U V W X Y Z A B C D E F G H I J K L M N O P Q R T T U V W X Y Z A B C D E F G H I J K L M N O P Q R S U U V W X Y Z A B C D E F G H I J K L M N O P Q R S T V V W X Y Z A B C D E F G H I J K L M N O P Q R S T U W W X Y Z A B C D E F G H I J K L M N O P Q R S T U V X X Y Z A B C D E F G H I J K L M N O P Q R S T U V W Y Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Z Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Vigenere karesine göre BILGI GUVENLIGI düz metnini KRIPTOGRAFI anahtarıyla şifrelenmişi aşağıdakilerden hangisidir? A) LZTV BUAM ESTS XQ

- 23. B) LZTV BUAM ESTS QX C) M ZTV BUAM ESTS XQ D) M ZTV BUAM ESTS QX E) KZTV BUAM ESTS XQ Cevap A 120201037 ASLIHAN SEZER 1 Man in the middle saldırısı ile ilgili ; I) Saldırgan hem alıcı hem gönderici gibi davranır. II) Saldırıyı fark etmek kolaydır. III) Saldırgan anahtarı ele geçirir. A) Yalnız I B) I ve II C) I, II, III D) I ve III E) Yalnız III Cevap : D 2 I) Varlık kimlik denetimi gerçek zamanlı bir süreçtir. II) Varlık kimlik denetimi deklarasyon haricinde anlamlı mesajlar da bulundurmaktadır. III) Mesaj kimlik denetimi için eş zamanlı bir süreç olması gerekmektedir. Kimlik denetleme ile ilgili yukarıdaki bilgilerden hangileri doğrudur? A) I ve II B) I, II, III C) I ve III D) Yalnız I E) Yalnız II Cevap: D 3 Aşağıdakilerden hangileri Risk tanımlamada başarısızlığın sebeplerindendir?

- 24. I) Riskleri sınıflandırmak II) Analiz esnasında ortak noktaları gözden kaçırmak III) Bütün organizasyonu gözlemlemek A) I, II, III B) I ve II C) I ve III D) II ve III E) Yalnız II Cevap: E 120201040 ESİN YUFKACI 1 Diffie ve Hellman tarafından yazılan "New Directions in Cryptography" isimli makalelerinde hangi konudan bahsetmişlerdir? A)Hash algoritması B)Bayes teoremi C)Gizli anahtar kriptografisi D)Anahtar değişimi E)Asimetrik kriptografi CEVAP D 2 IAnahtarı kullanıcı belirleyebilir. IIHazırlanan algoritmaya bağlı kaba kuvvete dirençlidir. IIIŞifrelerin uzunluğundan kaynaklanan algoritmaların yavaş çalışması gibi sorunlar yaşanmaz. Yukarıdakilerden hangileri asimetrik kriptografi hakkında doğrudur? A)Yalnız I B)Yanız III C)III D)IIII E)IIIIII CEVAP C 3Aşağıdaki seçeneklerden hangisi anahtar değişimi ile ilgili yanlış bilgi verir? A)Diffie Hellman tarafından bulunmuştur. B)Asimetrik şifreleme algoritmasıdır. C)Herhangi bir bilgi alışverişi yapmadan ortak bir şifrede karar kılmaya yarar. D)Amaç anahtarı güvenli bir şekilde birbirlerine iletmektir.

- 25. E)Sadece ortak gizli anahtarı belirlemek için kullanılmaz. CEVAP E 120201041 BURÇAK ERDOĞAN 1 Plaintext: abcdefghijklmnopqrstuvwxyz Ciphertext: mnbvcxzasdfghjklpoiuytrewq Yukarıdaki basit kriptolamaya göre plaintext ‘I love you’ ise ciphertext aşağıdakilerden hangisidir. A) S gktc wku B) S gktc kwy C) S gktc wky D) A fjtc kwu E) A gtkc wky Cevap : C 2 Public Key Cryptography’de Bob’un K ve K anahtarları sırasıyla ne anlama − B + B gelmektedir? A) Bob’un Public Anahtarı ve Bob’un Private Anahtarı B) Bob’un Private Anahtarı ve Bob’un Private Anahtarı C) Bob’un Public Anahtarı ve Bob’un Public Anahtarı D) Bob’un Private Anahtarı ve Bob’un Public Anahtarı Cevap : D 120201045 BURAK TÜFEKERİ

- 26. 1.) ……………… odak bilinçli olarak yapılan saldırıların üzerindeyken, istatistiksel hatalar veya kaza eseri meydana gelen davranışlar …………….. ile alakalıdır.Noktalı yerlere sırasıyla aşağıdakilerden hangisi gelmelidir? A. EmniyetUzaktan Müdahale B. Uzaktan MüdahaleOtomasyon C. GüvenlikEmniyet D.OtomasyonTeknik İletimi Cevap:C 2.)Aşağıdakilerden hangisi bütünlük ilkesine zarar verir? A.Önlem amaçlı kamera sisteminin kullanılması B.Bir web sayfasının içeriğinin saldırgan tarafından değiştirilmesi C.Şirkete gelen misafirlere ziyaretçi kartı verilmesi D.Şirket epostasının sadece işyeri ile ilgili işler için kullanılması Cevap:B 3Aşağıdakilerden hangisi bilgi güvenliğinin sağlanmasında çalışanlara düşen görevlerden değildir? A.Karmaşık şifre belirlenmesi B.Temiz masa politikasına uyum sağlanması C.Müşteri ve şirket bilgilerinin 3.Şahıslarla paylaşılmaması D.Ortak kullanım alanlarının temiz tutulması(sigara, bardak vb. çöplerin çöp kutusuna atılması) Cevap:D 120201047 ALİ ŞENLİKCİ 1) I.Agricultural age Zenginlik=toprak II.Industrial age Araçlar=makineler III. Information age İş yeri=fabrikalar Yukarıda verilen ekonomik evrelerdeki karsılastırmalardan hangileri dogrudur? A) Yalnızca III B)II. ve III. C)I.,II. D) Yalnızca II. E)I.,III. CEVAP: C 2)IBM’de Horst Feistel DES (Data Encryption Standard) çalışmalarını hangi tarih de baslamıstır? A) 1974 B)2001 C)1949 D) 2005 E)1970. CEVAP: E 3)Açık metin : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Şifreli metin: D E F G H I J K L M N O P Q R S T U V W X Y Z A B C Aşağıdakilerden hangisi Caeser Cipher metodu ile “gizli” kelimesini şifreli metnidir? A) jlcol B)adgvf C)yuhgf D) defnf E)thliy. CEVAP: A

- 27. 120201049 İLKER BALLIKAYA 120201050 SÜMEYYE TURHAN 1) MAC algoritması akıllı düşmanlar karşısında bile ....... sağlar. Boşluklu yerlere aşağıdakilerden hangisi gelmelidir? A)Mevcudiyet B)Veri bütünlüğü C)Uzaktan müdahale D)Gizlilik E)Veri güvenliği CEVAP: B 2) "Bilginin veya belirsizliğin matematiksel ölçümü olarak düşünülebilir, bir olasılık dağılımının fonksiyonu olarak hesaplanır." şeklinde tanımladığımız şey ne ile ilgilidir? A)Steganografi B)Mükemmel Gizlilik C)Şifre güvenliği D)Rastgele değişken E)Dağınım CEVAP: E 3)I.Alınan mesajın kaynağını denetler. II.Eş zamanlı bir süreç olması gerekmez. III. Deklarasyon haricinde başka bir anlamlı mesaj bulundurmaz. IV.Gerçek zamanlı bir süreçtir. V.Mesaj bütünlüğünü gerektirmektedir. Yukarıdakilerden hangileri varlık kimlik denetimi ile ilgilidir? A)Yalnızca II. B)II. ve III. C)I.,II. ve III. D)III. ve IV. E)I.,III. ve V. CEVAP: D 120201054 HATİCE AKTAŞ 1) I.Başlangıç permütasyonu hesaplanır. II.Belli bir fonksiyonun 16 tekrarı hesaplanır. III. Her 16 byte, 8bit girdileri 8bit çıktılara çeviren Sbox tablolarına birer indeks olarak kullanılır. IV.Ters permütasyon uygulanır. V. Bytelar doğrusal bir karıştırma fonksiyonu ile dört gruba ayrılır. DES algoritması 3 basamaklıdır.Yukarıdaki basamaklardan hangi ikisi yanlıştır? A)I . ve III. B)II. ve IV. C)I. ve IV. D)III. ve V. E)II. ve V.

- 28. CEVAP: D 2) I.Gereklilik gizlilik değildir. II.Mesaja eklenen sayı ve harften oluşan bir koddur. III.Mesajın açık anahtar kriptografi vasıtası ile istenilen kişiden geldiğinin doğrulanmasıdır. Mesaj doğrulama kodu ile ilgili yukardakilerden hangisi yanlıştır? A)Yalnızca I. B)I. ve III. C)II. ve III. D)Yalnızca II. E)I. ve II. CEVAP: C 3) "Mesajın imzalandıktan sonra değiştirilmeme garantisi." tanımı dijital imzanın sağladığı ana güvenlik hizmetlerinden birini tanımlamaktadır.Aşağıdakilerden hangisi bu hizmeti tanımlar? A)Reddetme B)Bütünlük C)Doğrulama D)Kimlik denetimi E)Reddetmeme CEVAP: B 120201056 RAMAZAN ÇELİK 1 Aşağıdakilerden hangisi K x K → Y yapısına göre grulandırıldığında dışarıda kalır ? A) PRP B)PRF C)AES D)3DES E)DES CEVAP: B 2AES VE DES için block cipher’ da kullanılan block sayıları sırayla kaçtır? A)10,10 B)16,10 C)16,16 D)10,16 E)12,10 CEVAP: D 3 I. Efektif ve deterministiktir.

- 29. II. Fonksiyon onetoone yapıdadır. III. Frekans analizine mağruz kalabilir. Yukarıdakilerden hangisi ya da hangileri Pseudo Random Permutation(PRP) için doğrudur? A)Yalnız II B)Yalnız III C)I , III D) II , III E)I , II , III CEVAP: E 120201065 BARIŞ ATEŞ 1Bilgi güvenliği hedefleri arasında olan steganografi neden gizlilikten çok daha güçlü bir gerekliliktir? A)Çünkü iletişim etkinliğini ilk steganografi başlatır. B)Çünkü sadece iletişim verilerini gizli tutmak değil, iletişimde bulunduğunuzu da gizli tutmanız gerekmektedir. C)Çünkü iletişim kontrolünü de steganografi yapar. D)Çünkü steganografi de kimlik denetimi yapılmamaktadır. CEVAP: B 2Almanlar tarafından İkinci Dünya Savaşında kullanılan Enigma makinesi kim tarafından kırılmıştır? A)David Sutler B)Vladimir Rutchko C)Marian Rejewski D)James Massey CEVAP: C 3Aşağıdakilerden hangisi doğrudur? A)Akış şifreleri sadece bloklar üretir. B)Akış şifreleri genellikle bit akımları üretirler. C)Akış şifresinin tek ana bölümü vardır. D)Blok şifreleri genellikle akış şifrelerinden daha verimli bir şekilde üretilebilirler.

- 30. CEVAP: B 120201071 MERVE KANTARCI 1) Aşağıdakilerden hangisi yanlıştır? A)DES,brute force ile kırılmıştır. B)Symmetric key cryptography de aynı anahtarla hem şifreleme yapılıyor hem çözümleme yapılıyor. C)Symmetric key cryptography da karşıya güvenli nasıl göndderirim problemine karşı public key cryptography ortaya çıkmıştır. D)DES;64 bit olarak tanımlanmıştır ama 50 bitlik bir anahtar kullanılıyor. E)DES kırıldıktan sonra AES kullanılmaya başlanmıştır. CEVAP:D 2)Aşağıdakilerden hangisi Sosyal mühendislik saldırılarına bilgisayar tabanlı tekniklerinden değildir? A)Popupwindows B)Anında mesajlaşma C)Bilgi işlem desteği D)Email scams E)Phishing CEVAP:C 3) Aşağıdakilerden hangisi doğrudur? A)Pr[M=m | C=c]=Pr[M=m] perfect secrecy B)Onetime pad anahtar boyutu mesaj boyutuna eşit olamaz. C)Random stringin kendisiyle alakalıdır. D)Stream cipherlar perfect secrecyi sağlıyor. E)Aldığımız dağılım bütün efficient testini geçemezse pseudorandomdur. CEVAP:A 120201079 FARUK YILDIZ 120201084 BURAK CAN ÇELİK 1) Private Key kriptografinin zorluğu aşağıdakilerden hangisidir? A) Anahtarın karşı tarafa yollanmasının zor olması B) Anahtarın çok uzun olması C) Farklı anahtarlar ile şifreli metinin çözülebilecek olması

- 31. D) Anahtarın dışardan saldırılara karşı kolayca çözülebilecek olması E) Private Key kriptografinin çok yavaş olması CEVAP:A 2) Dijital imza yönteminde karşı tarafa(alıcıya) şifrelenmiş metin yerine hangi değer gönderilebilir? A) Gönderilecek verinin şifrelenmemiş hali B) Verinin şifrelenmiş bir kısmı C) Gönderilecek verinin şifrelenmiş Hash değeri D) Yalnızca anahtar gönderilmeli E) Hiçbiri CEVAP:C I.Anahtarın mesaj kadar uzun olması II.Çok yavaş çalışmas III.Her anahtarın sadece 1 mesaj için kullanılabilmesi IV.Anahtarın çok kısa olması 3)Yukarıdakilerden hangisi veya hangileri onetime pad’in zorluklarındandır? A) Yalnız I. B) Yalnız IV. C) I. ,II. ,III. ,IV. D) II. ve III. E) I. ve III. CEVAP:E 120201086 SİNAN YILMAZ 1 Aşağıdakilerden hangisi açık anahtar şifreleme algoritması değildir? A) DES B) Twofish C) AES D) RSA E) RC6 CEVAP: D 2 Aşağıdaki çözümlerden hangisi DES’in kısa anahtar problemini çözmeye yönelik değildir? A) Bağımsız alt anahtarlar B) Yavaşanahtar planı C) Anahtara bağlı Sboxlar D) Açık anahtarlar E) TripleDES (3DES)

- 32. CEVAP:D 3 Aşağıdaki algoritmalardan hangisi hash algoritması değildir? A) MD5 B) SHA1 C) CBCMAC D) RIPEMD E) MD6 CEVAP: C 120201087 EBUBEKİR SARIGÜL 1 DES algoritmasının anahtar uzunluğu nedir? A) 56 bit B) 64 bit C) 128 bit D) 192 bit E) 256 bit CEVAP: A 2 Aşağıdakilerden hangisi AES algoritmasının döngülerinde kullanılan yöntemlerden birisi değildir? A) Bayt değiştirme B) Satır kaydırma C) Bit toplama D) Sütun karıştırma E) Tur anahtarını ekleme CEVAP: C 3 Aşağıdakilerden hangisi RSA algoritmasının dezajavtajlarından değildir? A) Simetrik algoritmalara göre çok yavaştır. B) Bir bilgi gönderilirken her kullanıcı için ayrı ayrı şifreleme yapmak gerekir. C) Anahtarlar sadece güvenli kanallardan kullanıcılara ulaştırılabilir. D) Asimetrik sistemler güvenliği henüz ispatlanmamış varsayımlara dayandırılmaktadırlar. E) Algoritmalarda kullanılan fonksiyonların tersinin alınmasını hızlandıracak yöntemler olabilir. CEVAP: C

- 36. C)3 D)29 E)56 CEVAP:B 3 ISO 31000 Risk Yönetimi’ndeki başarısızlığın ortak nedenlerinden biri değildir? A)Yetersiz önceliklendirme B)Yeterli fonun olmayışı C)İnsan faktörlerinin dikkate alınmayışı D)Çözüm alanının yetersizliği E)Sadece bir görüşü dikkate almak CEVAP:E 120201578 DUYGU ŞAHİN 1 Aşağıdakilerden hangisi veri kaybının olası nedenlerinden değildir ? A.) Dosyanın ve bilgisayarın çok uzun süre kullanılmaması, eskimesi B.) Zararlı program ve ya saldırgan kişilerin müdahalesi C.) Donanım hataları D.) Kullanıcı hatası ile dosyaların yanlışlıkla silinmesi E.) İşletim sistemleri problem olması Cevap:A 2 Aşağıdakilerden hangisi olası risk kaynaklarından birisi değildir ? A) finansal marketlerdeki belirsizlikler B) projenin başarısız olması C) kanuni zorunluluklar D) zenginlik E) doğal afetler Cevap:D 3 Aşağıdakilerden hangisi bilginin güvenceye alınması için gerekli kurallardan birisidir ? A) threats B) vulnerabilities C) integrity D) controls E) risk identification Cevap:C

- 37. 130201102 ÖMER SELİM MAHMUTOĞLU 1 Ana güvenlik ölçütleri kaçtanedir? A) 1 B) 2 C) 3 D) 4 E) 5 CEVAP: C 2 Aşağıdakilerden hangisi yaygın bilgi güvenliği hedefleri arasında yer almaz? A) Gizlilik ve mahremiyet B) Geri getirilebilirlik C) Pratik D) Saldırı tespit etme E) Steganografi CEVAP: C I) DES II) AES III) Twofish IV)RC6 3) Yukarıdakilerden hangileri simetrik şifreleme algoritmaları arasında yer alır? A) I,IV B) I ve II C) II ve III D) I,II,III E) HEPSİ CEVAP: E 130201126 FAHRİ KARACA 1)Aşağıdakilerden hangisi sosyal mühendislik saldırılarının önüne geçebilecek bir önlem değildir?

- 38. A)Güçlü şifreler kullanmak B)Çalışanların bu konuda eğitim alması C)Kimlik denetimi tam yapılmayan şahıslarla bilgi paylaşımının yapılmaması D)Önemsiz gördüğü bilgileri dahi paylaşmamak E)Fiziksel erişim ile bilgi kaybı konusunda dikkatli çalışmak CEVAP: A IRSA IIDiffieHellman IIIDSA IVEliptik Eğriler 2) Yukaridakilerden hangisi/hangileri Sadece imzalama amaçli kullanılır. A)Yalnız I B) IIII C) Yalnız III D) IIIV E)IIV CEVAP C: 3)Bir işletmede bilgi ne demektir? A)Bir işletme için değeri olan ve bu nedenle uygun olarak korunması gereken her türlü varlıktır. B)şletmenin personellerine ait tahsil göstergesidir. C)Eğitim ve öğretim sonucunda davranışta meydana gelen kalıcı değişiklik. D)Şirket varlıklarının güvenliğini, sağlığını etkileyen her türlü durumdur. E)Bir deneyim veya eğitim sırasında bir kişinin ihtiyaç duyduğu uzmanlık ve yeteneklerdir. CEVAP A: 140201105 RENAS SALMAN 1)Aşağıdakilerden hangisi günümüzün başlıca internet tehdit alanları arasında yer almaz? A) Zararlı olaylarda artan profesyonellik ve ticarileştirme B) Belirli bölgelere yönelik saldırılar C) Çok asamalı saldırılar arttı D) Saldırı methodları birleşebiliyor E) Güvensiz sistemlerin artması CEVAP:E 2)Aşağıdakilerden hangisi Risk Yönetiminin genel yaklaşımlarından değildir?

- 39. A) Risk optimizasyon planını gelistir B) Risk belirleyicilerini geliştir C) Tutarlı olmak D) Optimizasyon işlemlerini belirlemek E) Planlanan geriye kalan riskleri belirlemek CEVAP: C 3)Aşağıdakilerden hangisi erişilebilirlik ilkesine örnek değildir? A) Yetkili olan birimlerin müşteri bilgilerine ulaşılabilmesi B) Girişlerde kart okutma C) İş ortaklarının şirket gizli bilgilerini edinme hakkının bulunmaması D) Tüm çalışanların şirket politika, prosedür ve talimatlarına ulaşabilmesi E) Müşteri bilgilerinin diğer şirketlere ücret karşılığı paylaşılması CEVAP:B 080201076 ALPEREN BAĞCI 110202093 ERGÜL MADEN 1.)Sosyal mühendislik saldırıları olarak tanımlanan (gerçek kullanıcıların manipule edilerek bilgilerinin ele geçirilmesi) bazı saldırılar vardır, bu saldırılardan kurtulmanın tek yolu aşağıdakilerden hangisidir? A.)Eğitim B.)Bilgi Paylaşımını En Aza İndirmek C.)Karmaşık Şifreler Üretmek D.)Kaynaklara Erişimi En Aza İndirmek E.)İletişim Kanallarını Güvenli Hale Getirmek Cevap: A I.Risk Tanımlanması II.Risk Analizi III.Risk Değerlemesi 2.)Yukardakilerden hangisi yada hangileri ISO 31000 göre risk değerlendirme süreci aşamalarından bir tanesidir? A.)Yalnız I B.)Yalnız II C.)Yalnız III D.)I ve III E.)Hepsi Cevap E

- 41. CEVAP: E 2 Şifreleme çeşitlerinden biri olan …... şifrelemede amaç, gönderici ile alıcının ortak bir anahtar üzerinde ve ortak bir şifreleme ile deşifreleme algoritması üzerinde anlaşıp, mesajı diğer kişilerden korumaktır. Yukarıdaki tanımda boşluklu yere aşağıdakilerden hangisinin gelmesi uygun olur? A)Açık anahtarlı şifreleme B)Simetrik şifreleme C)Anahtarsız şifreleme D)RSA E)DSA CEVAP: B 3 Aşağıdakilerden hangisi RSA algoritmasının avantajlarından değildir? A) RSA’da gizli anahtarın paylaşılmasına gerek yoktur. B) Sistem için büyük depolama yükünden kurtarır. C) Bant genişliğini fazlaca tüketir. D) Büyük sayılarla işlem yapmak zor olduğu için güvenilirliği son derece yüksek olan bir şifreleme tekniğidir. E) Anahtar oluşturma işlemi için asal sayılar kullanılarak daha güvenli bir yapı oluşturulmuştur. CEVAP: C 100202002 ABDULKADİR GÜRBÜZ 100202009 ONUR YANKI ASLAN 1 Kullanıcılar tarayıcılarına, doğru web adreslerini girseler dahi, onları sahte web sayfalarına yönlendirmeye ne ad verilir? a. Simplify b. Care c. SQL Enjeksiyon d. DNS Tabanlı Yemleme e. Yama CEVAP: D

- 44. B)Kimin neyi yaptığının ve ne zaman yaptığının güvenilir bir şekilde kayıt edilmesidir, bu sayede ileride kişiler yaptıklarından sorumlu tutulabilirler. C)Kişisel bilgilerin açığa vurulmasının ve kullanılmasının kontrol edilmesidir. D)Mesajı gönderen/alan üçüncü bir parti önünde iletişimi reddedemez. E)İletişim etkinliğini başkaları farketmeden gerçekleştirebilmemiz gereklidir. Cevap: D 2) I. Stenografi II. Geri Getirebilirlik III. Tespit Edebilme IV. Gizlilik Yukarılardan hangisi yaygın bilgi güvenliği hedefleri arasındadır ? A) I, II, IV B) I, II, III C) I, IV D) I, III E) Hepsi Cevap : E 3) Sayısal imza aşağıdaki işlevlerden hangisi veya hangilerine sahiptir? A) Mesaj Göndereni Tanıma B) Mesaj Bütünlüğü C) İnkar Edememe D) Hiçbiri E) Hepsi Cevap: E 100202099 SEFA BAKAN 1) Aşağıdakilerden hangisi ya da hangileri Kriptografi kullanıcılarının alet çantalarında bulunan araçlardandır ? I.Simetrik Şifreleme II.Hash Fonksiyonları III.Mesaj Kimlik doğrulama Kodları IV.Rastgele Sayı Jeneratörleri

- 45. V.Genel Anahtar Şifreleme VI.Dijital İmzalar A) I ve II B) II ve III C) Yalnız I D) I,III,IV E) Hepsi Cevap : E 2) Aşağıdakilerden hangisi güçlü bir şifrenin iki ana ögesidir? A) Uzunluk ve Karmaşıklık B)Uyum ve Dinamizm C)Sistem ve İçerik D)Görünüm ve Anlam E)Akıcılık ve İçerik Cevap :A 3) Aşağıda verilen değişim 1 ve değişim 2 tablosuna bakarak soruyu cevaplayınız ? Açık Yazı A B C Ç D E F G Ğ H I İ J K L Gizli Yazı L R İ Ö Y P A O Z S Ç B D H Ğ Açık Yazı M N O Ö P R S Ş T U Ü V Y Z Gizli E T Ş N C J M G I K V F Ü U

- 46. yazı Değişim Tablosu 1 Açık Yazı A B C Ç D E F G Ğ H I İ J K L Gizli Yazı O J R S U Z Ş P Ü V Y L A Ç H Açık Yazı M N O Ö P R S Ş T U Ü V Y Z Gizli Yazı T D B F I K C E Ğ İ G N M Ö Değişim Tablosu 2 Değişim 1 tablosu ile ‘’GBAJPMLÜLJFPHJBCIŞĞŞDB’’ gizli yazısına dönüşen açık yazı,Değişim 2 tablosu ile hangi gizli yazıya dönüşür? A)ŞİFRESAYARVEKRİPTOLOJİ B)KRİPTOLOJİVEŞİFRESAYAR C)ELŞKZCOMOKNZÇKLIĞBHBAL D)ELŞKZCOMOKNZÇKLIĞBHDUT E)ELŞKZCOMHJNZÇKLISÇİLEK Cevap : C 100202106 UĞUR AKINCI 1)Aşağıdakilerden hangisi Güvenlik hedeflerinin gözeten Standarttır? A) GNU B) GK C) OpenPGP D) EC E) DC

- 47. Cevap : C 2)Parolalar için tavsiye edilen karakter uzunluğu en az kaç olabilir? A) 12 B) 13 C) 14 D) 15 E) 16 Cevap : E 3) Aşağıdakilerden hangisi PGP “gönderen” için yanlıştır ? A) Mesajı ve mesaja özgü gizli simetrik şifreleme anahtarını (session key) oluşturur. B) Mesajı blok şifreleme (EC) algoritmalarından biri ile şifreler. C) Gizli anahtarı, Alıcının açık anahtarı ile şifreler anahtar paylaşımı D) Şifrelenen mesaj ve gizli anahtar iletilir. E) Gizli anahtarı, açık anahtarı ile deşifreleme yaparak kurtarır. Cevap : E 110202001 TAYLAN TALU 1.)Bilgi güvenliği ile ilgili hangisi yanlıştır? a)Bilgi güvenliğinin en zayıf halkası kullanıcılardır. b)Bir web sayfasının içeriği saldırgan tarafından değiştirildiğinde “gizlilik” zarar görmüş olur. c)Güvenlik sadece bilginin başkasının eline geçmesi anlamına gelmez. d)Güvenlik, “gizlilik”, “bütünlük” ve“erişilebilirlik” olarak isimlendirilen üç unsurdan oluşur. e)Bir web sayfasına erişim engellendiğinde erişilebilirlik zarar görmüş olur. Cevap: B 2.)Aşağıdakilerden hangisi güvenliğin temellerinden değildir? a)Güvenlik gereksinimlerini doğru ve kesin olarak belirtmek. b)Güvenlik gereksinimleri belirlenirken en zayıf halkaya önem vermek. c)Sosyal mühendislik saldırıları için eğitim almak.

- 48. d)Bir şifre belirleyerek aynı şifreyi her platformda kullanmak. e)Saldırganların yeteneklerini küçük görmemek. Cevap:D 3.)Aşağıdakilerden hangisi en ilkel şifreleme yöntemidir ? a)AES b)RSA c)SHA1 d)MD5 e)DES Cevap E 110202012 ÖZGE ÖZCİVELEK 1 .One time pad şifreleme biçimi için aşağıdakilerden hangisi yanlıştır? A)One time pad şifreleme ,mesajı bit bit (dizi olarak) işler. B)Vernam Cipher en meşhur olan şifreleme yöntemidir. C)Mesaj biti kadar anahtar biti gereklidir. D)Anahtar tamamen rastgele olduğu için güvenli değildir. E)Mesaj bitlerini rastgele anahtar bitlerine ekler. Cevap:D 2.Hangileri asimetrik şifreleme algoritmalarının kuvvetli yönleri arasında sıralanabilir? I. Bütünlük, kimlik doğrulama ve gizlilik hizmeti güvenli bir şekilde sağlanabilir. II. Anahtarı kullanıcı belirleyebilir. III.Şifrelerin uzunluğundan kaynaklanan algoritmaların hızlı çalışması. IV. Güvenli anahtar dağıtımının kolaylığı. A)Yalnız I B)Yalnız II C)I,II D)I,II,III E)Hepsi Cevap:C 3.Hash algoritması ile ilgili hangisi doğrudur? I.Algoritmanın ürettiği sonuçtan tekrar asıl metne dönüş mümkün değildir.

- 50. 110202023 MERVE KALE 1) I)16-bytelık düzmetini 16-bytelık döngü anahtarı ile XORlanılır. II) Byte konumlarının permütasyonu izlenir. III)Her 16 byte, 8-bit girdileri 8-bit çıktılara çeviren S-box tablolarına birer indeks olarak kullanılır. IV)Bytelar doğrusal bir karıştırma fonksiyonu ile dört gruba ayrılırlar. AES şifreleme hangi sıraya göre yapılmaktadır? A)I-III-II-IV B)III-II-IV-I C)IV-II-I-III D)II-III-I-IV E)I-IV-III-II CEVAP A 2) Aşağıdakilerden hangisi IRM metodolojilerinden biridir? A)OCTAVE B)FRAP C)NIST D)Risk Watch E)Hepsi Cevap E 3)Aşağıdakilerden hangisi riskin kaynakları arasında yer almaz? A)Finansal marketlerdeki belirsizlikler B)Projenin ilerlemesi C)Kanuni zorunluluklar D)Kazalar E)Doğal afetler Cevap B 110202034 MUHAMMED ABDULLAH KOCA 1.Aşaşıdakilerden hangsi saldıralara karşı alınabilecek önlemlerden biri değildir? a)Tanımadığınız insanlara soru sormak b)IT ile ilgili paylaşılan bilgileri sınırlandırmak

- 54. 2 I) Gizlilik : Mesajın sadece yetikili kişiler tarafından görüntülenebilmesi II) Bütünlük : Bilginin izinsiz değiştirilmesinin engellenmesi III) Mevcudiyet : Bilgi kaynaklarının izinsiz alıkonmasının engellenmesi Yukarıdaki eşleştirmelerden hangisihangileri doğrudur? A) Yalnız I B) I ve II C) I ve III D) I, II, III E) Hiçbiri CEVAP: D 3 1) Gizlilik 2) Veri bütünlüğü 3) Authentication 4) Availability Yukarıdakilerden hangileri güvenliğin temel olarak yapmaya çalıştığı unsurlardır? A) 1, 2 B) 3, 4 C) 1, 2, 3 D) 2, 3,4 E) 1, 2, 3, 4 CEVAP: E 110202057 NİHAN TURAN SORU 1) HMAC fonksiyonu için aşağıdaki söylenilenlerden hangisi veya hangileri doğrudur? 1)Bir çeşit MAC fonksiyonudur.

- 56. 110202058 FURKAN İÇÖZ Soru (1) I Kimlik Denetimi II Bütünlük III Reddetme IV Reddetmeme V Doğrulama Yukarıdakilerden hangisi dijital imzanın sunduğu hizmetlerdendir? A) I II III V B) II IV V C) I II IV D) II III V (B) Soru (2) Seçeneklerden hangisi Bilgi Güvenliği ve Kriptografi dersinin hedeflerinden değildir? A) DES ve AES simetrik şifreleme metodlarının çalışma mantığını anlamak B) Kriptografide tarih yazabilmek C) Dijital imzaların kullanımını anlayabilmek D) Rastgele sayı üreticilerin önemini kavramak (B) Soru(3) I - Otomatize Araçlar II - Hash fonksiyonları III - Mesaj kimlik doğrulama kodları IV - Rastgele sayı jeneratörleri V - Genel anahtar şifreleme Seçeneklerin hangisinde kriptografi kullanıcılarının sıkça başvurdukları araçlar doğru verilmiştir? A) I III IV V B) II III IV V C) I II II V D) III IV I (B) 110202059 VELİ DEMİR

- 58. a.) 123456789 b.)qwertyuı c.) mEr4L78aY d.)Oguzhan123 e.)MariaSharapova Cevap=C 3.) Aşağıdakilerden hangisi bilişim suçu değildir? a) Web sitelerini hacklemek. b) Mağazadan bilgisayar çalmak. c) Kredi kartı şifrelerini ele geçirmek. d) Özel bilgilerimizin internette izinsiz kullanılması. e.)Banka güvenlik açıklarının farkedilmesi ve bunun herhangi bir kişi yararına kullanılması Cevap=B 110202064 SÜLEYMAN SARIKAYA 1)Aşağıdakilerden hangisi doğrudur? A)Simetrik şifreleme yöntemi ile Afin yöntemi biraz daha genelleştirilmiş ve güvenlik daha fazla olmuştur. B)Sezar şifrelemesi ile şifrelenmiş bir metin “Brute Force” bir saldırı ile kırılamaz. C)Asimetrik şifreleme yöntemi simetrik şifreleme yönteminin en büyük dezavantajı olan gizli anahtarı karşı tarafa,kimsenin öğrenmeden gönderilmesindeki zorluğu ortadan kaldırma adına geliştirilmiştir. D)Sezar şifrelemede şifrelenmiş metinden hangi dilin kullanıldığı anlaşılamaz. E)Sezar şifrelemede harfler alfabeye göre 2 konum sonrasıyla değiştirilir. Cevap:C 2) Bilgi hırsızlarına karşı, bilginin güvenli bir şekilde alıcıya iletimini sağlamak amacıyla geliştirilmiş matematiksel yöntemlerdir. Yukarıdaki bilgide aşağıdakilerden hangisini ifade edilmektedir? A)Kriptografi B)Aktif Saldırı C)Ağ Güvenliği D)Pasif Saldırı E)Bütünlük Cevap:A 3) 1.Orijinal metni, yani şifresiz belgeyi çözmek için gerekli olan algoritma ya da yöntem. 2.Şifresiz metni şifrelemek ve çözmek için gerekli olan anahtar. 3.Bu anahtarın ne kadar geçerli olacağını belirten süre ya da zaman aralığı.

- 59. Yukarıdakilerden hangileri Modern Şifrelemenin kullanışlı olması için gereklidir? A)Yalnız 1 B)1 ve 2 C)1 ve 3 D)Yalnız 3 E)1,2,3 Cevap:E 110202067 FATİH GÜVEN 1) Aşağıdaki saldırı tekniklerinden hangisi ekrana kullanıcı bilgilerini girmenizi isteyen bir pencere çıkarır? A)Popup Windows B)Güvenilir Yetkili Kişi C)Anında mesajlaşma D)Email eklentileri E)Phishing CEVAP : A 2)Aşağıdaki anahtar algoritmalarının ilk kullanım tarihine göre eskiden yeniye doğru dizilişlerinden hangisi doğrudur? A) RSAAESDES B) AESDESRSA C) DESRSAAES D) DESAESRSA E) AESRSADES CEVAP : C 3) Tarım Çağı Endüstriyel Çağ Bilgi Çağı 1 2 3 Ekonominin evrelerinden Araçlar özelliğinin çağlara göre listelenişi nasıl olmalıdır? (123 şeklinde)

- 60. A) MakinalarSabanBilgisayarlar B) MakinalarBilgisayarlarSaban C) BilgisayarMakinalarSaban D) SabanMakinalarBilgisayarlar E) SabanBilgisayarlarMakinalar CEVAP : D 110202070 EZGİ TUNÇER 1.Aşağıdakilerden hangisi veya hangileri akış şifrelerini blok şifrelerinden ayırır ? I. Akış şifreleri, şifreleme boyunca sürekli olarak değişen gizli bir “durum”a sahiptirler. II.Akış şifreleri, genellikle bloklar yerine bit akımları üretir. III.Akış şifreleri,mükemmel gizlilik sağlar. A)Yalnız I B)Yalnız II C)III D)IIII E)IIIIII CEVAP: C 2 .I.Şifreleme anahtarı olarak rastgele bir e seçilir,e (p1)(q1) ile bağıl olarak asal olmalıdır. II.Genişletilmiş Euclid algoritması ile şifre çözme anahtarı d hesaplanır. III.Anahtar yaratmak için, iki adet büyük,rastgele asal sayı p ve q seçilir, n=pq hesaplanır. RSA Şifreleme adımlarını sıralaması aşağıdakilerden hangisidir? A)IIIIII B)IIIIII C)IIIIII D)IIIIII E)IIIIII CEVAP:C 3.Aşağıdakilerden hangisi yanlıştır? A)Açık anahtar şifrelemede, bir saldırgan alıcının açık anahtarı yerine kendi açık anahtarını gönderemez. B)Dijital imzalarda eğer saldırgan, yanlış bir şekilde yarattığı açık anahtarın başka birine ait olduğunu söylerse, yarattığı imza en öndeki kimlik tarafından yaratılmış sayılabilir.

- 63. C) Sistemler büyüyebildikleri gibi, başka sistemlerle de birleşerek karmaşıklığı arttırırlar ve karmaşıklık güvenlik tasarımcılarının işini zorlaştırır. D) Saldırganların hedeflerinin yakınlarında olması gerekmemektedir. E) Saldırı araçları Internet üzerinden yayılabilmektedir. YANIT B: 2) Aşağıda verilen tanımlar sırasıyla hangileri ile eşletirilirse doğru olur? Bilginin yetkisiz ellere geçmesinin engellenmesi:…. Bilginin izinsiz değiştirilmesinin engellenmesi:….. Bilgi kaynaklarının izinsiz alı konulmasının engellenmesi:…. MEVCUDİYET(I) GÜVENLİK(II) BÜTÜNLÜK(III) A)I,III,II B)II,I,III C)III,II,I D)I,II,III E)II,III,I YANIT E 3) Bir güvenlik ihlali yapıldığında sorumlusunu ortaya çıkarmak için kullanıcı işlemlerinin takibinin yapılmasının sağlanması bilgi güvenliği hedefi aşağıdakilerden hangisidir? A) Steganografi B)İzlenebilirlik C) AuthenticationAuthorizationAccountability D)Gizlilik ve mahremiyet E)Geri getirilebilirlik Yanıt:B 4)Kriptografi ile ilgili aşağıdaki verilenlerden hangileri doğrudur? A) Kriptografi şifreleme bilimi ve sanatıdır, bilgileri normal formlarından anlaşılmaz formlara dönüştürür B) Şimdilerde, kimlik doğrulama, dijital imzalar, ve başka pek çok temel güvenlik fonksiyonunu da içerecek şekilde genişlemiştir. C) Kriptografi tek başına bir gerekliliktir. D) Kriptografi gerçek dünyadaki "kilit” benzeri bir şeydir. Kilit kendi başına son derece anlamsızdır. E) Kuantum fiziğinden DNA incelemelerine, kriptografi ile alakalı olan pek çok bilimsel disiplin vardır ve kriptografi ile ilgili her şeyi bilen hiç kimse yoktur YANIT C 5)Aşağıda verilen tabloda yukarıdan aşağıya doğru sırasıylahangileri gelirse doğru eşleştirme yapılmış olur? A-Kriptanalist şifremetin örneklerini ve düzmetin ile ilgili bazı istatistiksel özelliklerini bilmektedir. B-Kriptanalist şifremetin/düzmetin çiftlerinin örneklerini elde eder.

- 64. C-Kriptanalist bir kaç düzmetin yaratır ve bunların şifre metinlerini alır. D-Kriptanalist bir kaç seçili düzmetin saldırısı yapar ve öncekilerden elde ettiği bilgileri yeni düzmetin saldırısı için kullanır. I- Uyarlamalı seçili düzmetin saldırısı II- Bilinen düzmetin saldırısı III- Seçili düzmetin saldırısı IV- Sırf şifremetin saldırısı A) IV-II-III-I B) IV-II-I-III C) II-IV-III-I D) I-III-II-IV E) I-IV-II-III YANIT:A 120202020 AHMET HAN 1 “Aşağıdaki standartlardan hangisi ISO standartları düşünülerek doğrudan bilgi güvenliği risk yönetimi ile ilgili hazırlanmış bir standarttır? A) ISO 31000 B) ISO 27005 C) ISO 9001 D) PCI DSS E) ISTQB Cevap B 2 “ Altında timsahlarla dolu bir nehir bulunan ve bu nehri bir ip çekerek karşıya geçmeye çalışan bir kişinin durumu için aşağıdakilerden hangisi doğrudur? A) Burada kişi bir varlıktır.(Asset) B) Timsahlara yem olma ihtimali bir tehdittir.(Threat) C) İp üzerinde yürürken dengeyi(balance) korumaya çalışmak bir zafiyetttir.(Vulnerability) D) Adamın düşüp timsahlar tarafından yenilmiş olması bir etkidir.(impact) E) Hepsi doğrudur. Cevap E

- 65. 3 Aşağıdaki protokollerden hangisi http bağlantısını güvenliği kılmak amacıyla kullanılan protokollerden birisidir? A) Stream control transmission protocol (SCTP) B) Transport layer security (TSL) C) Resource reservation protocol D) Explicit congestion notification (ECN) E) Paxos commit protokolü Cevap B 120202030 FATMA ZEHRA BODUR 1 IPre compute round fonksiyonlar en hızlı performansı sağlar. II No pre compution durumlarda kod boyutu minimumdur. III Pre compution round fonksiyonlarda kod boyutu Pre compute SBox Only fonksiyonlardan küçüktür. Yukarıdaki bilgilerden hangisi yanlıştır? A)I ve II B)Yalnız II C)II ve III D)Yalnız III E)I ve III CEVAP: D 2 I Sadece 128 bit çıktı üretir. IIÇıktı 4 basamaklı bir süreçle üretilir. IIIBu algoritma iç içe tekrar kullanılamaz. MD5 Hash Algoritması için hangisi Doğrudur? A)Yalnız I B)Yalnız II C)Yalnız III D)I ve II E)I,II ve III CEVAP:D 3 Iİnternet trafiği(SSL gibi) IIÖzel bilgisayar ağları(VPN gibi) IIIKimlik belirleme uygulamaları Yukarıdakilerden hangileri MD5 Algoritmasının yaygın kullanım alanlarındandır? A)Yalnız I B)Yalnız III C)I ve II D)I ve III E)I,II ve III CEVAP: E 120202062 TAYLAN İÇGEN 1 Aşağıdakilerden hangisinden yola çıkılarak “Şifremetin, düz metini belli edecek hiçbir ek bilgi vermemektedir” ifadesi kullanılabilir ? (P : Düzmetin uzayı, C : Şifremetin uzayı) A) Pp(x|y) ≠ Pp(x) tüm x ∈ P, y ∈ C B) Pp(x|y) = Pp(x) tüm x ∈ P, y ∈ C C) Pp(x|y) = Pp(y) tüm x ∈ P, y ∈ C

- 66. D) Pp(y|x) ≠ Pp(x) tüm x ∈ P, y ∈ C E) Pp(y|x) = Pp(x) tüm x ∈ P, y ∈ C CEVAP: B 2 Aşağıdakilerden hangisi doğrudur ? A) Bilinen düzmetin saldırısı yapmak için şifremetin örneklerinin bilinmesi yeterlidir. B) Akış şifrelemesi mükemmel gizliliği sağlar. C) Kriptografi, şifreleri çözmek veya analiz etmektir. D) Tek Seferlik Pad mükemmel gizliliği sağlar. E) Steganografi, şifreleme bilimidir. CEVAP: D 3 “Ayşe mesajı özel anahtarı ile şifreliyor ve Bora’ya gönderiyor. Bora mesajı Ayşe’nin açık anahtarı ile açıyor.” Yukarıdaki senaryo aşağıdakilerden hangisine örnektir ? A) Simetrik şifreleme B) DES C) AES D) Sayısal İmza E) Blok Şifreleme CEVAP: D 120202063 MERT ESEN 1. Aşağıdakilerden hangisi riskin kaynaklarından sayılamaz? A) Kanuni Zorunluluklar B) Doğal Afetler C) Finansal Marketlerdeki Belirsizlikler D) Bilgi Güvenliği Çalışmaları E) Siber Saldırılar

- 67. CEVAP: D 2. Aşağıdakilerden hangisi “False Positive” alarma bir örnektir? A) Güvenlik sisteminin DDOS ataklarda vermesi gereken alarmı, atak olmadan vermesi B) Anti virüs programının virüs bulduğu halde tarama sonuçlarında temiz raporu vermesi C) Hamilelik testinde, kişi hamile olduğu halde “hamile değil” çıkması D) Öğrenci sisteminin öğrencinin kaldığı dersi, geçti olarak göstermesi E) Otomobil alarmının hırsız girdikten 1 saat sonra çalması CEVAP: A 3. Algoritmaları değiştirmek ve gizli tutmak zordur. Kripto algoritmalarında yapılacak ufak bir hata algoritmayı çok güçsüz kılabilir. Bu yüzden; Şifreleme şemasının güvenliği sadece anahtar gizliliğine bağlı olmalı, algoritmanın gizliliğine değil. Yukarıda tanımı yapılan terim aşağıdakilerden hangisidir? A) Bayes Teoremi B) Shannon Hipotezi C) Kerckhoffs İlkesi D) Hamilton Prensibi E) Murphy Kanunları CEVAP: C 120202067 YİĞİT GÜLMEZ 120202075 RIFAT MELİH KAPTAN 120202093 NİMET YAYAR 1. Kullanıcı A, eposta mesajı ekinde açığa çıkması/başka birinin eline geçmesi istenmeyen bir dosyayı kullanıcı B’ye gönderiyor. Bu dosyayı okuma yetkisi olmayan kullanıcı C, eposta iletimini izleyebilir ve dosyanın transferi sırasında tarafların haberi olmadan bir kopyasını alabilir. Yukarıda anlatılan olayda güvenlik ihlali nedir? A) Kimlik denetimi ihlali B) Bütünlük ihlali C) Gizlilik ihlali

- 68. D) İnkar edilemezlik ihlali E) Süreklilik ihlali Cevap: C 2. 1Tanıma(Identification) 2Mevcudiyet(Availability) 3Doğrulama(Authentication) 4Yetkilendirme(Authorization) Bir kişinin gerçekten belirtilen kişi olduğunun anlaşılması sürecinde yukarıdakilerden hangileri yapılmalıdır/kontrol edilmelidir? A) Yalnız 2 B) 1,3 C) 1,2,4 D) 1,3,4 E) Hepsi Cevap: D 3. RSA şifreleme algoritması için anahtar üretimi sırasında gerçekleşen aşağıdaki adımlardan boş olan III. adıma aşağıdakilerden hangisi gelmelidir? I) p ve q olmak üzere iki farklı asalsayı seçilir. II) N=p.q olmak üzere bu sayılar çarpılır. III) ? IV) 1<e< ve EBOB(e, )=1 ifadesinden de anlaşıldığı üzere 1 ile arasında olan(N) θ (N)θ (N)θ ve ile aralarında asal olan bir tam sayı seçilir ve e olarak isimlendirilir.(N)θ V) d.e=1(mod ) denkliğini sağlayan ve gizli anahtarı oluşturmada kullanılacak olan d(N)θ sayısı bulunur. VI) Gizli anahtarı oluşturan d sayısının hesaplanmasında kullanılan (p,q, ) sayılarının gizli(N)θ kalması şartı ile (N,e) çifti açık anahtarı; (N,d) çifti ise gizli anahtarı oluşturmaktadır. A) =(p+1)(q+1)(N)θ B) (p1)(q+1)(N)θ = C) (p1)(q1)(N)θ = D) (p2)(q2)(N)θ = E) (p+2)(q+2)(N)θ = Cevap: C 120202099 BEKİR DURSUN I. SSL II. TLS

- 70. Cevap B 120202581 ENGİN EKEN 1 plaintext: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Yukarıdaki şifresiz metin aracılığıyla özel anahtarı K = 3 olacak şekilde SHOULD WE HAVE mesajı şifrelenmektedir. şifreli metin aşağıdakilerden hangisidir ? A) PELRJA TB EXAB B) NELRIA TB EYSB C) PELRIA TC DXSB D) PELRIA TB EXSB E) PEMRIA TB EXSD CEVAP: D 2 Aşağıdakilerden hangisi bilginin güvenceye alınması için genel yaklaşımlardan birisi değildir ? A) Riski Belirle B) Kritik Varlıkların Hasar Görebilirliğini Değerlendir C) Tehlikeleri Belirle, Karakterize Et ve Değerlendir D) Risk önlemlerini önceliklendir E) Risk ve Maliyeti Dengele CEVAP: E 3 Bilgi güvenliği için işleri daha zor yapmak üzere, siberuzayın aşağıdaki karakteristiklerinden hangisi vardır ? A) Otomasyon B) Engelleme C) Tespit Etme D) Mevcudiyet (Availability) E) AAA (AuthenticationAuthorizationAccountability) CEVAP: A 120202582 DUYGU YEŞİLKAYA 1 Sız ve yama yaklaşımıyla ilgili aşağıdakilerden hangisi yanlıştır?. A )geliştiriciler sadece bildikleri açıklıkları yamalayabilirler.