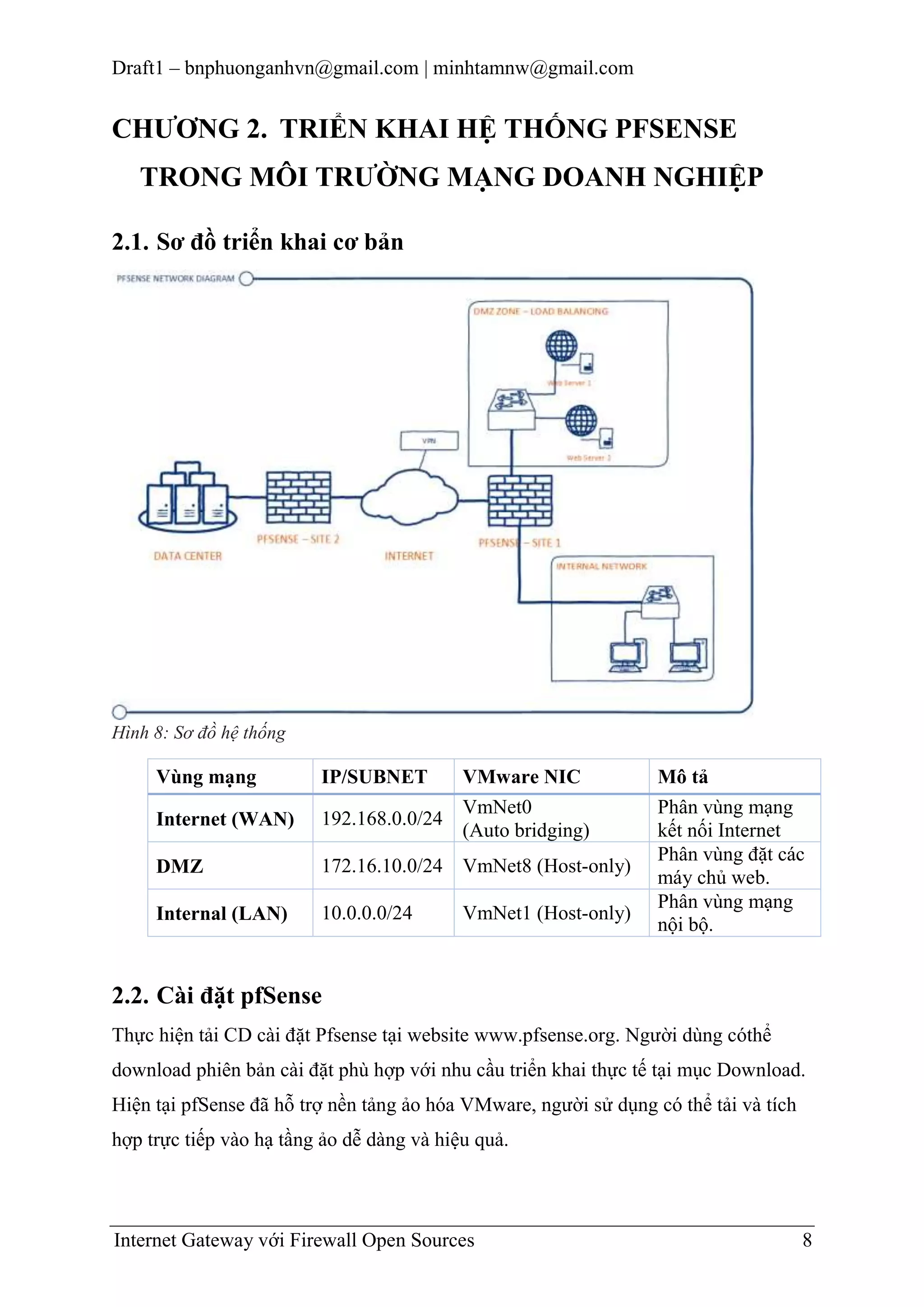

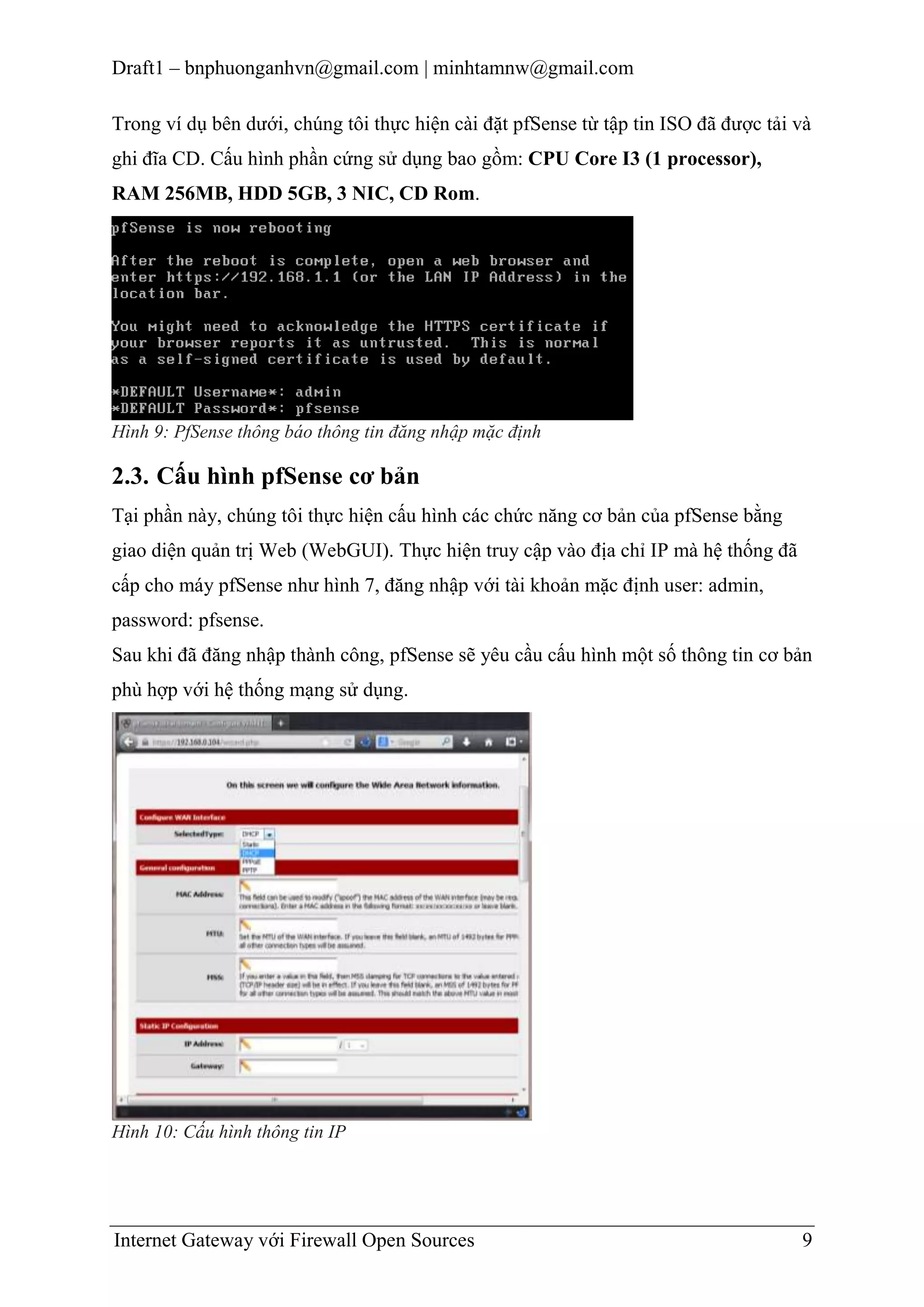

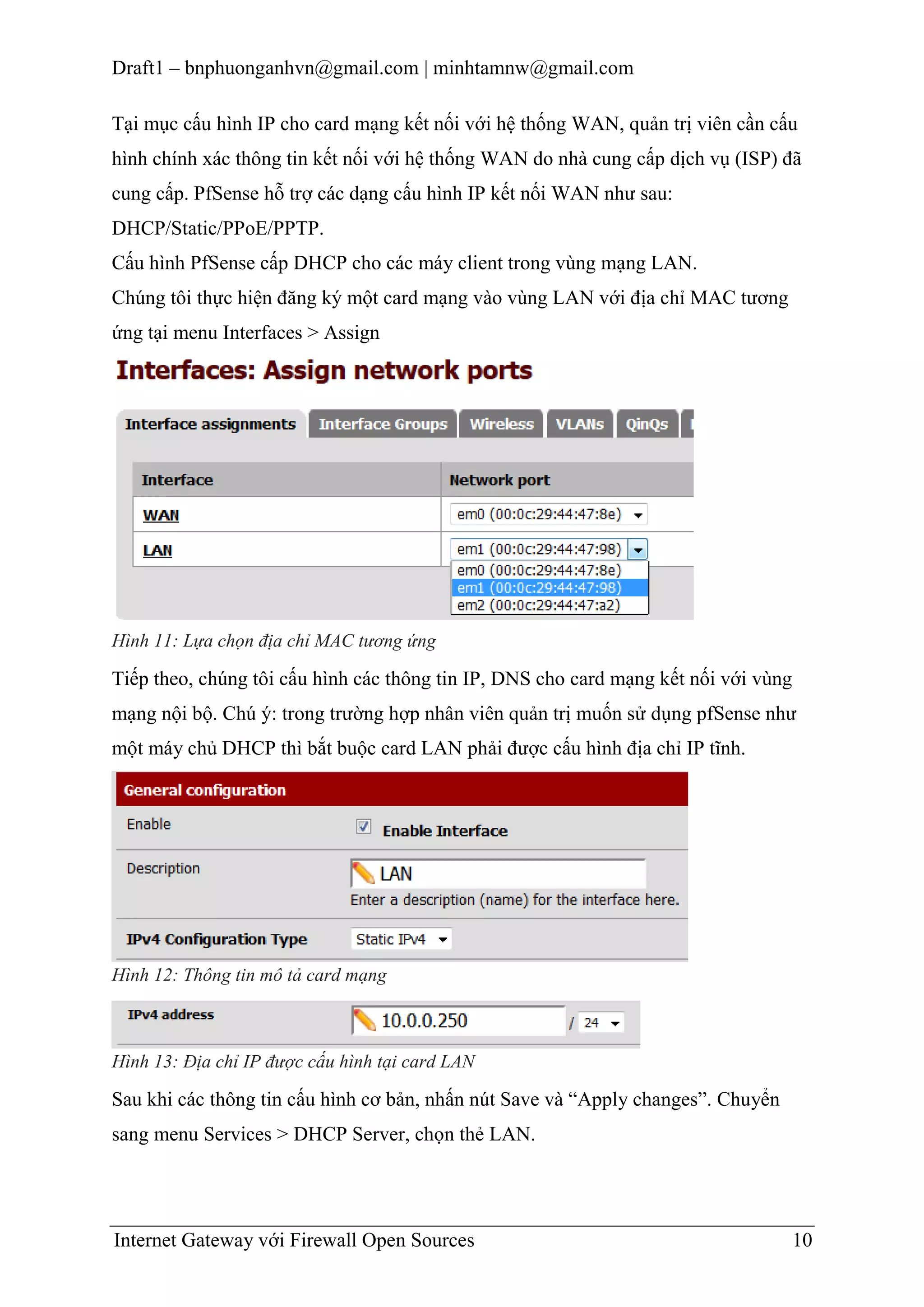

Tài liệu cung cấp tổng quan về tường lửa, bao gồm các loại và mô hình triển khai khác nhau, cùng với chi tiết về pfsense - một hệ thống tường lửa nguồn mở. Nó mô tả các phương pháp cấu hình và triển khai tường lửa trong môi trường doanh nghiệp, đồng thời nhấn mạnh các tính năng và khả năng bảo mật của pfsense. Tài liệu cũng đề cập đến các nền tảng phần cứng hỗ trợ cho pfsense.

![Draft1 – bnphuonganhvn@gmail.com | minhtamnw@gmail.com

CHƢƠNG 3. TÀI LIỆU THAM KHẢO

[1]

Buechler, Christopher M., and Jim Pingle. PfSense: The Definitive Guide: The

Definitive Guide to the PfSense Open Source Firewall and Router Distribution. [s.l.]:

Reed Media Services, 2009. Web.

[2]

Williamson, Matt. PfSense 2 Cookbook a Practical, Example-driven Guide to

Configure Even the Most Advanced Features of PfSense 2. Birmingham, U.K.: Packt

Open Source, 2011. Web.

[3]

Hansteen, Peter N. M. The Book of PF: A No-nonsense Guide to the OpenBSD

Firewall. San Francisco: No Starch, 2011. Web.

[4]

Feilner, Markus, and Norbert Graf. Beginning Open VPN 2.0.9: Build and

Integrate Virtual Private Networks Using OpenVPN. Birmingham: Packt, 2009. Web.

[5]

Hélder Pereira, André Ribeiro, Paulo Carvalho, "L7 Classification and Policing

in the pfSense Platform", Actas da CRC'2009 - 9ª Conferência sobre Redes de

Computadores, IST - Taguspark, Oeiras, 15-16 Outubro 2009.

[6]

"PfSense Setup HQ." PfSense Setup HQ. N.p., n.d. Web. 18 Dec. 2013.

<http://pfsensesetup.com/>.

[7]

BSD Firewalling with PfSense by Chris Buechler: 2010

NYCBSDCon. YouTube. YouTube, 07 Feb. 2012. Web. 18 Dec. 2013.

<http://www.youtube.com/watch?v=ckesvwkNiJE>.

[8]

"Layer 2 Tunneling Protocol." Wikipedia. Wikimedia Foundation, 5 Dec. 2013.

Web. 6 Dec. 2013. <http://en.wikipedia.org/wiki/Layer_2_Tunneling_Protocol>.

[9]

"Point-to-Point Tunneling Protocol." Wikipedia. Wikimedia Foundation, 9 Dec.

2013. Web. 12 Dec. 2013. <http://en.wikipedia.org/wiki/Point-toPoint_Tunneling_Protocol>.

Internet Gateway với Firewall Open Sources

64](https://image.slidesharecdn.com/pfsensefirewall-131221235813-phpapp02/75/Pf-sense-firewall-66-2048.jpg)