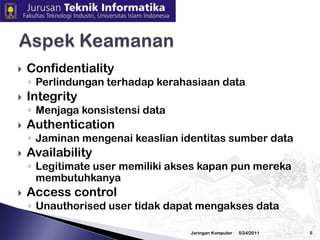

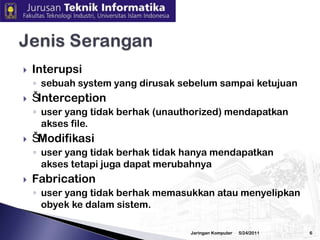

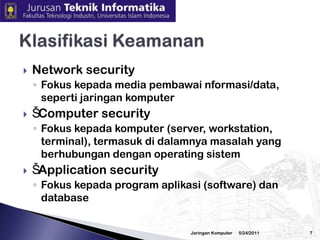

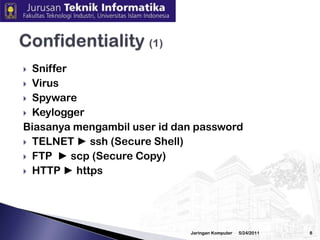

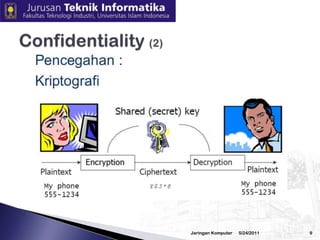

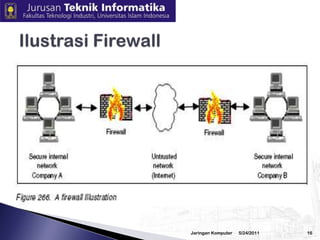

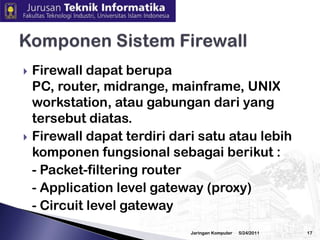

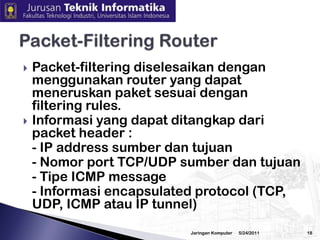

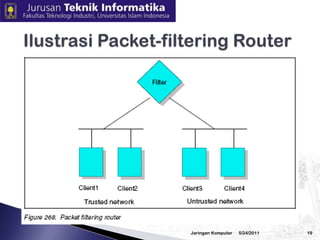

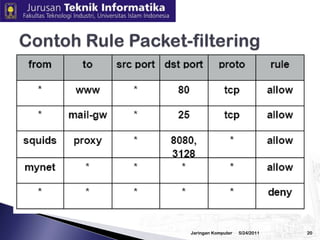

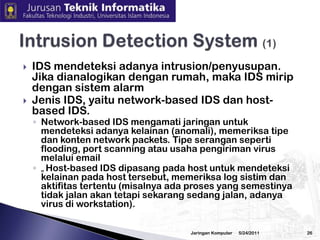

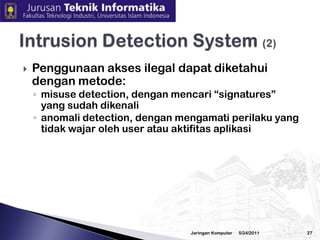

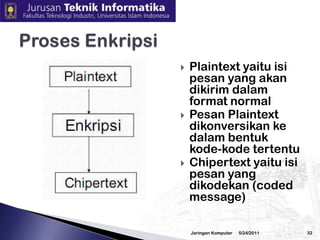

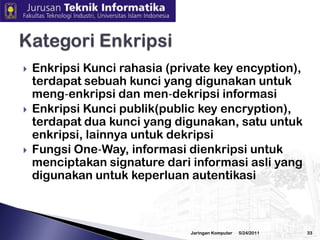

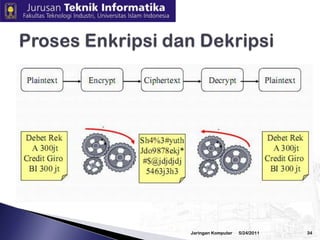

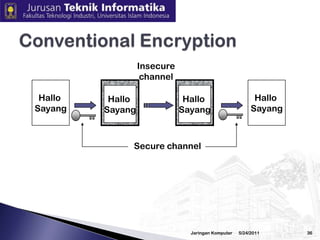

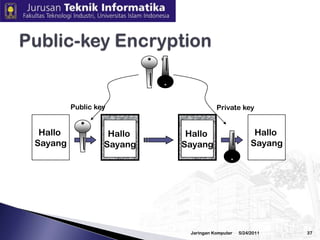

Dokumen ini membahas aspek-aspek keamanan jaringan komputer, termasuk kerentanan terhadap serangan, jenis-jenis serangan, dan metode pengamanan seperti firewall dan sistem deteksi intrusi. Terdapat penekanan pada pentingnya menjaga kerahasiaan, integritas, otentikasi, dan ketersediaan data dalam sistem. Selain itu, dokumen ini juga menjelaskan berbagai jenis enkripsi yang digunakan untuk melindungi data selama transmisi.