Recommended

PPTX

PDF

qpstudy 2015.11.14 一歩先を行くインフラエンジニアに知ってほしいSSL/TLS

PDF

PDF

Ssl証明書を設定したらapacheが起動しない?

PDF

how to decrypt SSL/TLS without PrivateKey of servers

PDF

PDF

sslcompressionの設定方法および性能測定結果

PDF

PDF

PDF

【19-C-L】Web開発者ならおさえておきたい「常時SSL/TLS化の実装ポイント」

PPTX

PPTX

RFC 7457 �Summarizing Known Attacks on Transport Layer Security (TLS) and Dat...

PDF

PDF

PPTX

PDF

いろいろなSSL/TLS設定ガイドライン (JNSA電子署名WG 実世界の暗号・認証技術勉強会資料)

PDF

PDF

#mailerstudy 02 メールと暗号 - SSL/TLS -

PPTX

PPTX

20160830 Fukuoka.php vol18

PDF

PPTX

エンジニアが知っておくべきSSL/TLSの知識(仮)

PPT

Professional SSL/TLS Reading Chapter 6

PDF

PDF

Lessons (to be) Learned from Handling OpenSSL Vulnerabilities

PDF

[data security showcase Sapporo 2015] D27:運用担当者のための OpenSSL 入門 by ユーザーサイド株式会社...

PDF

Webの通信を暗号化で安全に!無料ではじめるSSL証明書入門

PDF

More Related Content

PPTX

PDF

qpstudy 2015.11.14 一歩先を行くインフラエンジニアに知ってほしいSSL/TLS

PDF

PDF

Ssl証明書を設定したらapacheが起動しない?

PDF

how to decrypt SSL/TLS without PrivateKey of servers

PDF

PDF

sslcompressionの設定方法および性能測定結果

PDF

Similar to あんしんなWebサーバーのためのSSL設定

PDF

PDF

【19-C-L】Web開発者ならおさえておきたい「常時SSL/TLS化の実装ポイント」

PPTX

PPTX

RFC 7457 �Summarizing Known Attacks on Transport Layer Security (TLS) and Dat...

PDF

PDF

PPTX

PDF

いろいろなSSL/TLS設定ガイドライン (JNSA電子署名WG 実世界の暗号・認証技術勉強会資料)

PDF

PDF

#mailerstudy 02 メールと暗号 - SSL/TLS -

PPTX

PPTX

20160830 Fukuoka.php vol18

PDF

PPTX

エンジニアが知っておくべきSSL/TLSの知識(仮)

PPT

Professional SSL/TLS Reading Chapter 6

PDF

PDF

Lessons (to be) Learned from Handling OpenSSL Vulnerabilities

PDF

[data security showcase Sapporo 2015] D27:運用担当者のための OpenSSL 入門 by ユーザーサイド株式会社...

PDF

Webの通信を暗号化で安全に!無料ではじめるSSL証明書入門

PDF

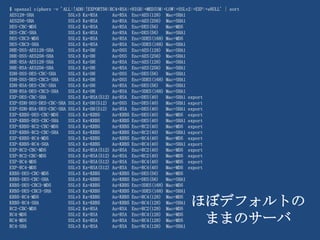

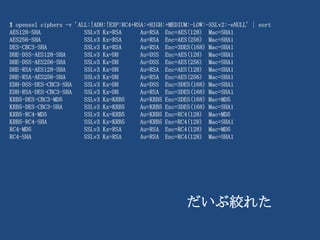

あんしんなWebサーバーのためのSSL設定 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. $ openssl ciphers -v 'ALL:!ADH:!EXPORT56:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP:+eNULL' | sort

AES128-SHA

SSLv3 Kx=RSA

Au=RSA Enc=AES(128) Mac=SHA1

AES256-SHA

SSLv3 Kx=RSA

Au=RSA Enc=AES(256) Mac=SHA1

DES-CBC-MD5

SSLv2 Kx=RSA

Au=RSA Enc=DES(56) Mac=MD5

DES-CBC-SHA

SSLv3 Kx=RSA

Au=RSA Enc=DES(56) Mac=SHA1

DES-CBC3-MD5

SSLv2 Kx=RSA

Au=RSA Enc=3DES(168) Mac=MD5

DES-CBC3-SHA

SSLv3 Kx=RSA

Au=RSA Enc=3DES(168) Mac=SHA1

DHE-DSS-AES128-SHA

SSLv3 Kx=DH

Au=DSS Enc=AES(128) Mac=SHA1

DHE-DSS-AES256-SHA

SSLv3 Kx=DH

Au=DSS Enc=AES(256) Mac=SHA1

DHE-RSA-AES128-SHA

SSLv3 Kx=DH

Au=RSA Enc=AES(128) Mac=SHA1

DHE-RSA-AES256-SHA

SSLv3 Kx=DH

Au=RSA Enc=AES(256) Mac=SHA1

EDH-DSS-DES-CBC-SHA

SSLv3 Kx=DH

Au=DSS Enc=DES(56) Mac=SHA1

EDH-DSS-DES-CBC3-SHA

SSLv3 Kx=DH

Au=DSS Enc=3DES(168) Mac=SHA1

EDH-RSA-DES-CBC-SHA

SSLv3 Kx=DH

Au=RSA Enc=DES(56) Mac=SHA1

EDH-RSA-DES-CBC3-SHA

SSLv3 Kx=DH

Au=RSA Enc=3DES(168) Mac=SHA1

EXP-DES-CBC-SHA

SSLv3 Kx=RSA(512) Au=RSA Enc=DES(40) Mac=SHA1 export

EXP-EDH-DSS-DES-CBC-SHA SSLv3 Kx=DH(512) Au=DSS Enc=DES(40) Mac=SHA1 export

EXP-EDH-RSA-DES-CBC-SHA SSLv3 Kx=DH(512) Au=RSA Enc=DES(40) Mac=SHA1 export

EXP-KRB5-DES-CBC-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=DES(40) Mac=MD5 export

EXP-KRB5-DES-CBC-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=DES(40) Mac=SHA1 export

EXP-KRB5-RC2-CBC-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC2(40) Mac=MD5 export

EXP-KRB5-RC2-CBC-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC2(40) Mac=SHA1 export

EXP-KRB5-RC4-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(40) Mac=MD5 export

EXP-KRB5-RC4-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(40) Mac=SHA1 export

EXP-RC2-CBC-MD5

SSLv2 Kx=RSA(512) Au=RSA Enc=RC2(40) Mac=MD5 export

EXP-RC2-CBC-MD5

SSLv3 Kx=RSA(512) Au=RSA Enc=RC2(40) Mac=MD5 export

EXP-RC4-MD5

SSLv2 Kx=RSA(512) Au=RSA Enc=RC4(40) Mac=MD5 export

EXP-RC4-MD5

SSLv3 Kx=RSA(512) Au=RSA Enc=RC4(40) Mac=MD5 export

KRB5-DES-CBC-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=DES(56) Mac=MD5

KRB5-DES-CBC-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=DES(56) Mac=SHA1

KRB5-DES-CBC3-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=3DES(168) Mac=MD5

KRB5-DES-CBC3-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=3DES(168) Mac=SHA1

KRB5-RC4-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(128) Mac=MD5

KRB5-RC4-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(128) Mac=SHA1

RC2-CBC-MD5

SSLv2 Kx=RSA

Au=RSA Enc=RC2(128) Mac=MD5

RC4-MD5

SSLv2 Kx=RSA

Au=RSA Enc=RC4(128) Mac=MD5

RC4-MD5

SSLv3 Kx=RSA

Au=RSA Enc=RC4(128) Mac=MD5

RC4-SHA

SSLv3 Kx=RSA

Au=RSA Enc=RC4(128) Mac=SHA1

ほぼデフォルトの

ままのサーバ

12. 13. $ openssl ciphers -v 'ALL:!ADH:!EXP:RC4+RSA:+HIGH:+MEDIUM:-LOW:-SSLv2:-eNULL' | sort

AES128-SHA

SSLv3 Kx=RSA

Au=RSA Enc=AES(128) Mac=SHA1

AES256-SHA

SSLv3 Kx=RSA

Au=RSA Enc=AES(256) Mac=SHA1

DES-CBC3-SHA

SSLv3 Kx=RSA

Au=RSA Enc=3DES(168) Mac=SHA1

DHE-DSS-AES128-SHA

SSLv3 Kx=DH

Au=DSS Enc=AES(128) Mac=SHA1

DHE-DSS-AES256-SHA

SSLv3 Kx=DH

Au=DSS Enc=AES(256) Mac=SHA1

DHE-RSA-AES128-SHA

SSLv3 Kx=DH

Au=RSA Enc=AES(128) Mac=SHA1

DHE-RSA-AES256-SHA

SSLv3 Kx=DH

Au=RSA Enc=AES(256) Mac=SHA1

EDH-DSS-DES-CBC3-SHA

SSLv3 Kx=DH

Au=DSS Enc=3DES(168) Mac=SHA1

EDH-RSA-DES-CBC3-SHA

SSLv3 Kx=DH

Au=RSA Enc=3DES(168) Mac=SHA1

KRB5-DES-CBC3-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=3DES(168) Mac=MD5

KRB5-DES-CBC3-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=3DES(168) Mac=SHA1

KRB5-RC4-MD5

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(128) Mac=MD5

KRB5-RC4-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(128) Mac=SHA1

RC4-MD5

SSLv3 Kx=RSA

Au=RSA Enc=RC4(128) Mac=MD5

RC4-SHA

SSLv3 Kx=RSA

Au=RSA Enc=RC4(128) Mac=SHA1

だいぶ絞れた

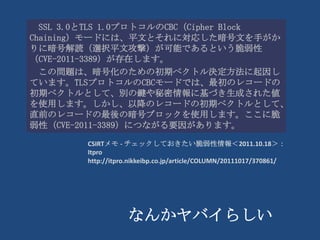

14. 15. 16. SSL 3.0とTLS 1.0プロトコルのCBC(Cipher Block

Chaining)モードには、平文とそれに対応した暗号文を手がか

りに暗号解読(選択平文攻撃)が可能であるという脆弱性

(CVE-2011-3389)が存在します。

この問題は、暗号化のための初期ベクトル決定方法に起因し

ています。TLSプロトコルのCBCモードでは、最初のレコードの

初期ベクトルとして、別の鍵や秘密情報に基づき生成された値

を使用します。しかし、以降のレコードの初期ベクトルとして、

直前のレコードの最後の暗号ブロックを使用します。ここに脆

弱性(CVE-2011-3389)につながる要因があります。

CSIRTメモ - チェックしておきたい脆弱性情報<2011.10.18>:

Itpro

http://itpro.nikkeibp.co.jp/article/COLUMN/20111017/370861/

なんかヤバイらしい

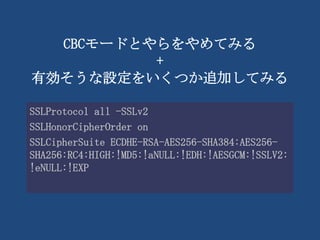

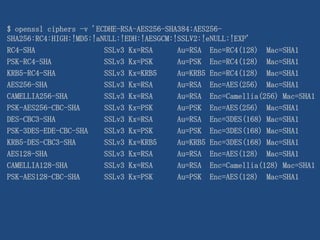

17. 18. $ openssl ciphers -v 'ECDHE-RSA-AES256-SHA384:AES256SHA256:RC4:HIGH:!MD5:!aNULL:!EDH:!AESGCM:!SSLV2:!eNULL:!EXP'

RC4-SHA

SSLv3 Kx=RSA

Au=RSA Enc=RC4(128) Mac=SHA1

PSK-RC4-SHA

SSLv3 Kx=PSK

Au=PSK Enc=RC4(128) Mac=SHA1

KRB5-RC4-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=RC4(128) Mac=SHA1

AES256-SHA

SSLv3 Kx=RSA

Au=RSA Enc=AES(256) Mac=SHA1

CAMELLIA256-SHA

SSLv3 Kx=RSA

Au=RSA Enc=Camellia(256) Mac=SHA1

PSK-AES256-CBC-SHA

SSLv3 Kx=PSK

Au=PSK Enc=AES(256) Mac=SHA1

DES-CBC3-SHA

SSLv3 Kx=RSA

Au=RSA Enc=3DES(168) Mac=SHA1

PSK-3DES-EDE-CBC-SHA

SSLv3 Kx=PSK

Au=PSK Enc=3DES(168) Mac=SHA1

KRB5-DES-CBC3-SHA

SSLv3 Kx=KRB5

Au=KRB5 Enc=3DES(168) Mac=SHA1

AES128-SHA

SSLv3 Kx=RSA

Au=RSA Enc=AES(128) Mac=SHA1

CAMELLIA128-SHA

SSLv3 Kx=RSA

Au=RSA Enc=Camellia(128) Mac=SHA1

PSK-AES128-CBC-SHA

SSLv3 Kx=PSK

Au=PSK Enc=AES(128) Mac=SHA1

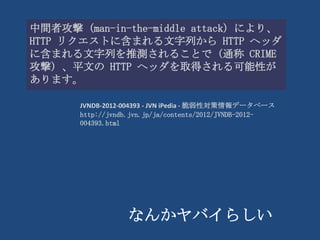

19. 20. 21. 中間者攻撃 (man-in-the-middle attack) により、

HTTP リクエストに含まれる文字列から HTTP ヘッダ

に含まれる文字列を推測されることで (通称 CRIME

攻撃) 、平文の HTTP ヘッダを取得される可能性が

あります。

JVNDB-2012-004393 - JVN iPedia - 脆弱性対策情報データベース

http://jvndb.jvn.jp/ja/contents/2012/JVNDB-2012004393.html

なんかヤバイらしい

22. SSLの圧縮処理を

無効化する

Apache2.4 -> 機能あり

Apache2.2 -> 2.2.24 から機能追加

Changes with Apache 2.2.24

*) mod_ssl: Change default for SSLCompression to off,

as compression causes security issues in most setups.

(The so called "CRIME" attack). [Stefan Fritsch]

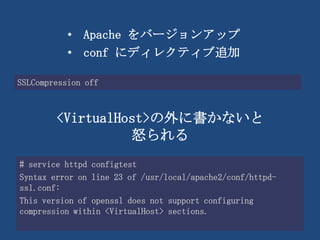

23. • Apache をバージョンアップ

• conf にディレクティブ追加

SSLCompression off

<VirtualHost>の外に書かないと

怒られる

# service httpd configtest

Syntax error on line 23 of /usr/local/apache2/conf/httpdssl.conf:

This version of openssl does not support configuring

compression within <VirtualHost> sections.

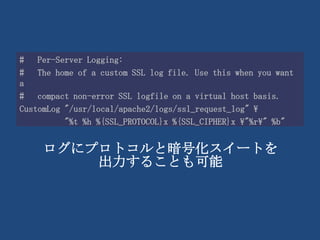

24. 25. #

Per-Server Logging:

#

The home of a custom SSL log file. Use this when you want

a

#

compact non-error SSL logfile on a virtual host basis.

CustomLog "/usr/local/apache2/logs/ssl_request_log"

"%t %h %{SSL_PROTOCOL}x %{SSL_CIPHER}x "%r" %b"

ログにプロトコルと暗号化スイートを

出力することも可能

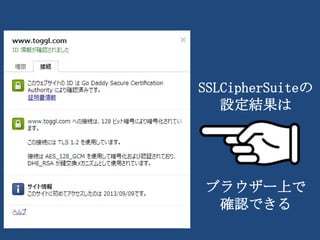

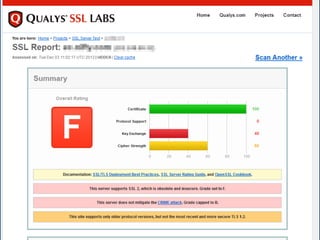

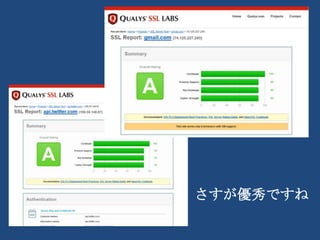

26. 27. 28. 29. 30. 33. 34. SSL Server Test と

‘openssl ciphers’ で

テスト

http://www.flickr.com/photos/25732779@N07/2938983864/

堅牢な設定ができる

35. 36. 37. 38.

![SSLの圧縮処理を

無効化する

Apache2.4 -> 機能あり

Apache2.2 -> 2.2.24 から機能追加

Changes with Apache 2.2.24

*) mod_ssl: Change default for SSLCompression to off,

as compression causes security issues in most setups.

(The so called "CRIME" attack). [Stefan Fritsch]](https://image.slidesharecdn.com/20131207-131209082140-phpapp02/85/Web-SSL-22-320.jpg)