More Related Content

PDF

PDF

3000台のサーバーを毎日vulsでスキャンしてRedmineでチケット管理した話 PDF

脆弱性診断データの活用例 - Webアプリケーション診断編 - PPTX

20170731 Arukikata! -IT Exhibition walking project- PPTX

PDF

PDF

PDF

Vulsで危険な脆弱性を最速検知!(The fastest detection of dangerous vulnerability by Vuls! ) More from hogehuga

PDF

レトロゲーム勉強会:Diablo2の話Diablo II(オリジナル: 2000年-)は再び甦る PPTX

LT大会資料 URL踏むとBSoDになる、心あたたまるお話 PPTX

PPTX

PDF

PPTX

PPTX

PPTX

PPTX

Owasp io t_top10_and_drone PDF

PPTX

PPTX

PPTX

PDF

PDF

PPTX

WEBサイトのセキュリティ対策 -継続的なアップデート- PPTX

20170408 securiy-planning PPTX

PPTX

20170325 institute of-vulnerability_assessment PPTX

SETTING METHOD IN CONSIDERATION OF THE PCI/DSS Vuls祭りvol3

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

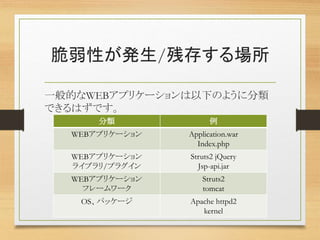

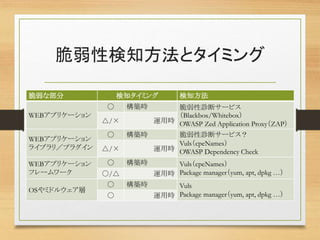

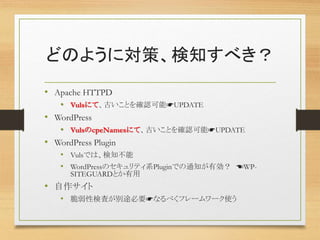

脆弱性検知方法とタイミング

脆弱な部分 検知タイミング 検知方法

WEBアプリケーション

〇構築時 脆弱性診断サービス

(Blackbox/Whitebox)

OWASP Zed Application Proxy(ZAP)△/× 運用時

WEBアプリケーション

ライブラリ/プラグイン

〇 構築時 脆弱性診断サービス?

Vuls(cpeNames)

OWASP Dependency Check△/× 運用時

WEBアプリケーション

フレームワーク

〇 構築時 Vuls(cpeNames)

Package manager(yum, apt, dpkg …)〇/△ 運用時

OSやミドルウェア層

〇 構築時 Vuls

Package manager(yum, apt, dpkg …)〇 運用時

- 12.

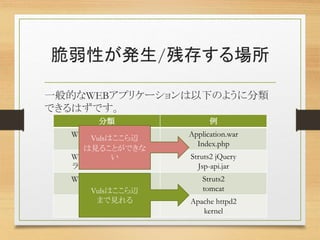

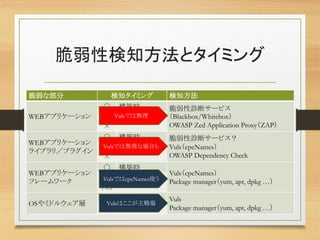

脆弱性検知方法とタイミング

脆弱な部分 検知タイミング 検知方法

WEBアプリケーション

〇構築時 脆弱性診断サービス

(Blackbox/Whitebox)

OWASP Zed Application Proxy(ZAP)

△/

×

運用時

WEBアプリケーション

ライブラリ/プラグイン

〇 構築時 脆弱性診断サービス?

Vuls(cpeNames)

OWASP Dependency Check

△/

×

運用時

WEBアプリケーション

フレームワーク

〇 構築時

Vuls(cpeNames)

Package manager(yum, apt, dpkg …)〇

/△

運用時

OSやミドルウェア層

〇 構築時 Vuls

Package manager(yum, apt, dpkg …)〇 運用時

Vulsでは無理

Vulsでは無理な場合も

Vulsはここが主戦場

VulsではcpeNames使う

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

- 19.

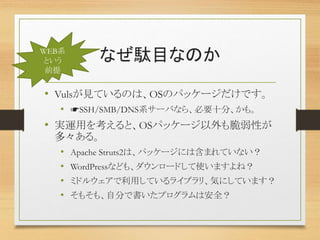

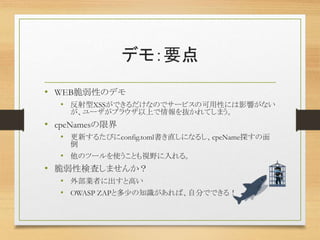

どのように対策、検知すべき?

• Apache HTTPD

•Vulsにて、古いことを確認可能☛UPDATE

• WordPress

• VulsのcpeNamesにて、古いことを確認可能☛UPDATE

• WordPress Plugin

• Vulsでは、検知不能

• WordPressのセキュリティ系Pluginでの通知が有効? ☚WP-

SITEGUARDとか有用

• 自作サイト

• 脆弱性検査が別途必要☛なるべくフレームワーク使う

- 20.

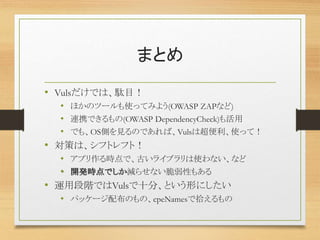

まとめ

• Vulsだけでは、駄目!

• ほかのツールも使ってみよう(OWASPZAPなど)

• 連携できるもの(OWASP DependencyCheck)も活用

• でも、OS側を見るのであれば、Vulsは超便利、使って!

• 対策は、シフトレフト!

• アプリ作る時点で、古いライブラリは使わない、など

• 開発時点でしか減らせない脆弱性もある

• 運用段階ではVulsで十分、という形にしたい

• パッケージ配布のもの、cpeNamesで拾えるもの

- 21.