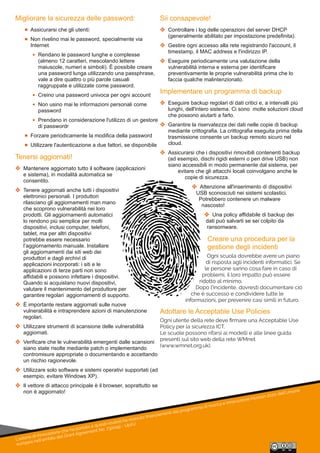

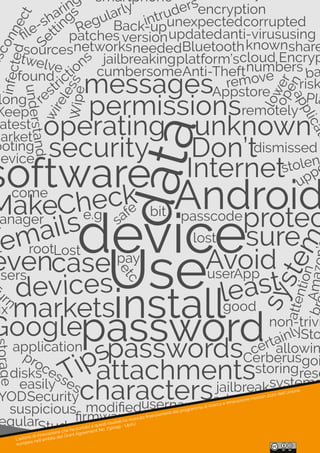

La guida pratica alla sicurezza ICT per il progetto Up2U fornisce raccomandazioni per creare un ambiente di apprendimento sicuro nelle scuole, promuovendo consapevolezza e responsabilità tra utenti. Include procedure per la gestione degli utenti, politiche di sicurezza, uso di dispositivi, creazione di inventari e backup, e misure di protezione della rete. Inoltre, affronta l'importanza dell'autenticazione e dell'autorizzazione nella gestione delle identità digitali all'interno del sistema educativo.