Laporan Keamanan Jaringan Latihan Soal

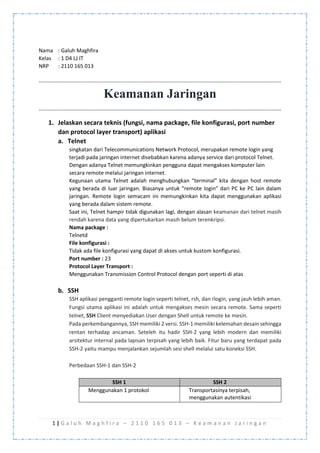

- 1. 1 | G a l u h M a g h f i r a – 2 1 1 0 1 6 5 0 1 3 – K e a m a n a n J a r i n g a n Nama : Galuh Maghfira Kelas : 1 D4 LJ IT NRP : 2110 165 013 -------------------------------------------------------------------------------------------------------------------------------------- Keamanan Jaringan -------------------------------------------------------------------------------------------------------------------------------------- 1. Jelaskan secara teknis (fungsi, nama package, file konfigurasi, port number dan protocol layer transport) aplikasi a. Telnet singkatan dari Telecommunications Network Protocol, merupakan remote login yang terjadi pada jaringan internet disebabkan karena adanya service dari protocol Telnet. Dengan adanya Telnet memungkinkan pengguna dapat mengakses komputer lain secara remote melalui jaringan internet. Kegunaan utama Telnet adalah menghubungkan “terminal” kita dengan host remote yang berada di luar jaringan. Biasanya untuk “remote login” dari PC ke PC lain dalam jaringan. Remote login semacam ini memungkinkan kita dapat menggunakan aplikasi yang berada dalam sistem remote. Saat ini, Telnet hampir tidak digunakan lagi, dengan alasan keamanan dari telnet masih rendah karena data yang dipertukarkan masih belum terenkripsi. Nama package : Telnetd File konfigurasi : Tidak ada file konfigurasi yang dapat di akses untuk kustom konfigurasi. Port number : 23 Protocol Layer Transport : Menggunakan Transmission Control Protocol dengan port seperti di atas b. SSH SSH aplikasi pengganti remote login seperti telnet, rsh, dan rlogin, yang jauh lebih aman. Fungsi utama aplikasi ini adalah untuk mengakses mesin secara remote. Sama seperti telnet, SSH Client menyediakan User dengan Shell untuk remote ke mesin. Pada perkembangannya, SSH memiliki 2 versi. SSH-1 memiliki kelemahan desain sehingga rentan terhadap ancaman. Seteleh itu hadir SSH-2 yang lebih modern dan memiliki arsitektur internal pada lapisan terpisah yang lebih baik. Fitur baru yang terdapat pada SSH-2 yaitu mampu menjalankan sejumlah sesi shell melalui satu koneksi SSH. Perbedaan SSH-1 dan SSH-2 SSH 1 SSH 2 Menggunakan 1 protokol Transportasinya terpisah, menggunakan autentikasi

- 2. 2 | G a l u h M a g h f i r a – 2 1 1 0 1 6 5 0 1 3 – K e a m a n a n J a r i n g a n Disupport untuk pergantian password Tidak Mendukung sertifikat public key Tidak User authentication lebih flexible dan membutuhkan beberapa bentuk autentikasi untuk akses Hanya bisa digunakan 1 bentuk autentikasi dalam 1 sesi Nama package : openssh-server File Konfigurasi : /etc/ssh/sshd_config Port Number : 22 Protocol Layer Transport : Transport Control Protocol dengan port seperti di atas 2. Dengan menggunakan referensi PPT : SSH_SSL.ppt. Jelaskan cara kerja aplikasi SSH a. Menggunakan Password Pertama SSH Client akan menanyakan kepada SSH Server yang akan dituju apakah menggunakan SSH protocol versi yang sama? Jika iya maka SSH Server akan mengkonfirmasi siapakah user serta mengirimkan Serv public key kepada client. Lalu Client mengirim secret key dengan enkripsi menggunakan serv public key kepada server dan bila server OK maka client baru bisa mengirim username dan password ketika server mengautentikasi OK maka client dapat mengakses data pada server tersebut. b. Tanpa Menggunakan Password

- 3. 3 | G a l u h M a g h f i r a – 2 1 1 0 1 6 5 0 1 3 – K e a m a n a n J a r i n g a n Pertama SSH Client akan menanyakan kepada SSH Server yang akan dituju apakah menggunakan SSH protocol versi yang sama? Jika iya maka SSH Server akan mengkonfirmasi siapakah user mengirimkan Serv public key kepada client. . Lalu Client mengirim secret key dengan enkripsi menggunakan serv public key kepada server dan bila server OK maka client baru bisa mengirim username saja ke server kemudian server akan mengirimkan Client public key secara acak berupa enkripsi Hash dan client akan menerima public key tersebut. Ketika server OK maka client dapat mengakses data pada server tersebut. 3. Jelaskan apa yang dimaksud Brute-Force Attack ! Adalah sebuah teknik serangan terhadap sebuah sistem keamanan komputer yang menggunakan percobaan terhadap semua kunci password yang memungkinkan atau istilah gampangnya mungkin menggunakan Random password/ password acak. Pendekatan ini pada awalnya merujuk pada sebuah program komputer yang mengandalkan kekuatan pemrosesan komputer dibandingkan kecerdasan manusia. Cara kerja metode ini sangat sederhana yaitu mencoba semua kombinasi yang memungkinkan memecahkan tembok keamanan. 4. Jelaskan perbedaan mendasar dari cara kerja aplikasi Telnet dan SSH ! (Gunakan referensi PPT: Telnet_SSH) SSH lebih aman dan menyediakan servis lebih banyak dari pada Telnet. Seperti adanya fitur komunikasi SSH dengan password , Tanpa password dan juga dengan public key. 5. Berkaitan dengan pertanyaan nomor 3, jelaskan tentang cara kerja aplikasi medusa sebagai salah satu aplikasi untuk melakukan Brute-Force ! Medusa bekerja dengan menghubungi layanan yang disediakan oleh server. Layanan ini seperti login web, atau server FTP, lalu mencoba untuk masuk dengan menggunakan username dan password yang berbeda. Untuk menguji kekuatan password, diperlukan daftar kata/huruf yang berisi semua password yang akan di ujicoba oleh aplikasi Medusa. Cara Kerja : a. Ketik medusa –h HOST [atau –H DAFTAR_HOST] –u USER [atau –U DAFTAR_USER] –p PASSWORD [atau –P DAFTAR_PASSWORD] – M modul

- 4. 4 | G a l u h M a g h f i r a – 2 1 1 0 1 6 5 0 1 3 – K e a m a n a n J a r i n g a n 6. Kerjakan praktikum modul 1 Kamdat (SSH.pdf) di vm anda masing-masing ! - Install Telnet dengan perintah #apt-get install telnetd, lalu akan terbentuk user telnetd dalam group utmp - Masuk ke file konfigurasi /etc/inetd.conf untuk memastikan konfigurasi Telnetd aktif - Hapus tanda uncomment sehingga perintah menjadi : telnet stream tcp nowait telnetd.telnetd /usr/sbin/tcpd /usr/sbin/in.telnetd - Restart service inetd untuk mengaktifkan Telnetd dengan command : #etc/init.d/openbsd-inet restart - Jalankan telnet melalui komputer lain yang terhubung dengan menggunakan command #telnet ip. Akan keluar perintah untuk mengisi user name dan password komputer yang akan diakses. Setelah diisi, maka akan login secara otomatis.

- 5. 5 | G a l u h M a g h f i r a – 2 1 1 0 1 6 5 0 1 3 – K e a m a n a n J a r i n g a n SSH - Install SSH dengan command #apt-get instal ssh - Lakukan login dari remote komputer. Masukkan command #ssh-keygen untuk melakukan installasi lalu masukkan passphrase key, jika ingin defalut tekan enter.

- 6. 6 | G a l u h M a g h f i r a – 2 1 1 0 1 6 5 0 1 3 – K e a m a n a n J a r i n g a n - Setelah itu identifikasi mengenai kita telah tersimpan di /root/.ssh/id_rsa. dan public key kita tersimpan di /root/.ssh/id_rsa.pub. Kita akan mendapat key fingerprint dan key randomart - Lakukan login ssh ke komputer tujuan yang telah di copy kan public – key nya. Tanpa perlu memasukkan user name dan password kita telah terlogin ke komputer tujuan.