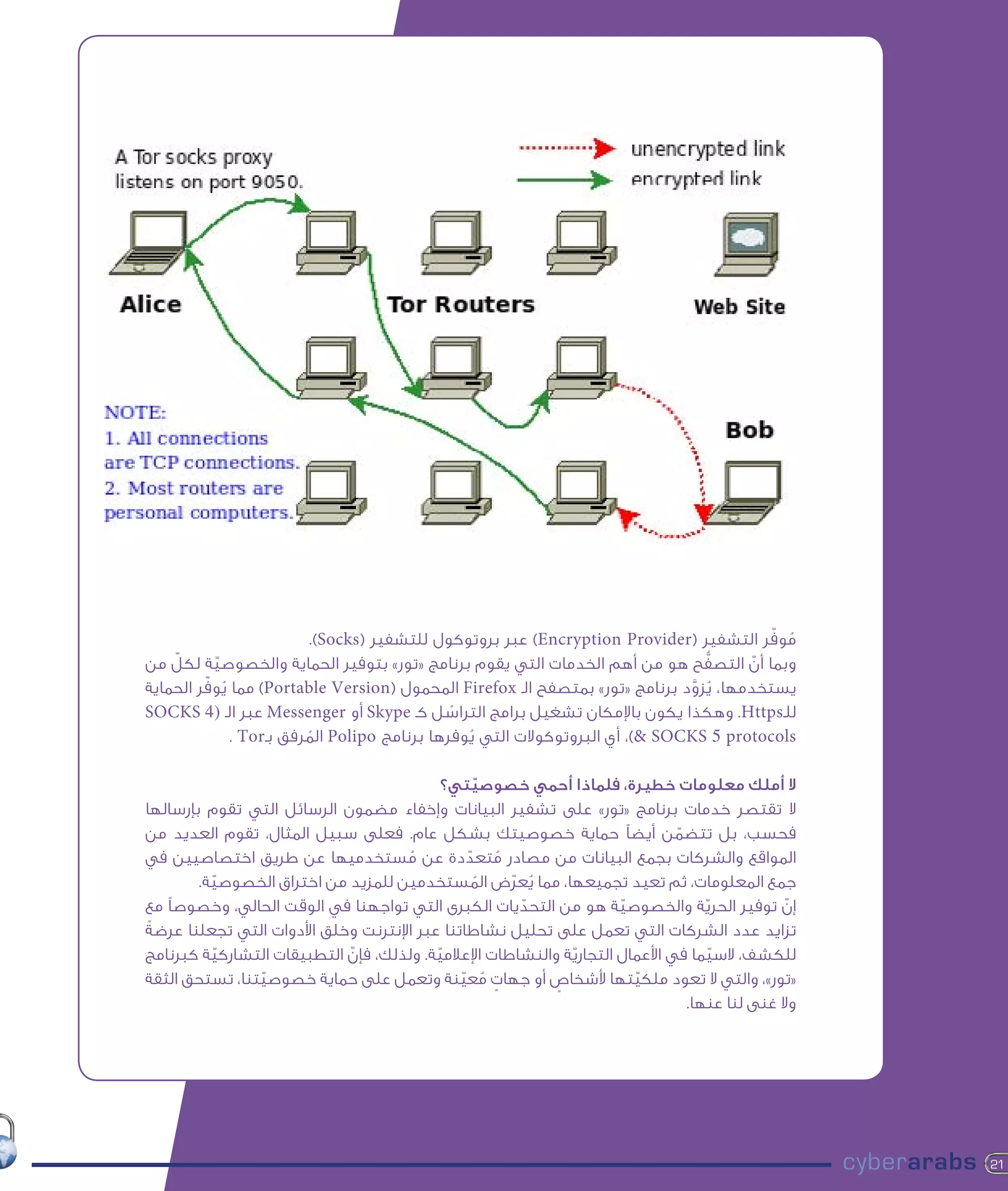

تناقش الوثيقة المخاطر التي تواجه الصحافيين والنشطاء على الإنترنت بسبب البرمجيات الخبيثة المستخدمة من قبل الحكومات، مثل التروجان، وكيف يمكن أن تؤدي الشبكات الاجتماعية إلى كشف معلومات حساسة. كما تسلط الضوء على أهمية اتخاذ تدابير أمنية للحفاظ على الخصوصية وحماية البيانات في ظل هذه التهديدات المتزايدة.

![أفضل اختصارات لوحة المفاتيح

Ctrl + K

إدراج أو إضافة رابط ()Insert Link

إستخدم هذا اإلختصار للصق رابط متشعب ( )Hyperlinkمعين

ّ ٍ ّ ٍ ٍ

في ملف أو مستند . Wordويمكنك اختيار النص الذي تُريد عرضه

ُ ٍ

أو إبرازه.

Shift + Endثم Delete

حذف المقطع ( )Delete Sectionهذا اإلختصار المفيد يمكنك من

ُ ّ

حذف جزء من سطر من النص. ضع المؤشر عند النقطة أو الجزء

ٍ

الذي تريد اإلحتفاظ به ثم إضغط SHIFT+ENDلتحديد الجزء

غير المرغوب فيه، واضغط على حذف ( )Deleteأو مفتاح اإلرجاع 3Shift + F

( )Backspaceإلزالته. تغيير حالة األحرف ()Change Case

قم باختيار كلمة أو كلمات متعددة واستخدم هذا اإلختصار لتغيير

ّ ُ

7F حالة األحرف الالتينية من كبيرة أو صغيرة.

ّ

التدقيق اإلمالئي ()Spell Check

إضغط على هذا المفتاح وسيقوم Wordبتشغيل التدقيق [ + Ctrlأو ]

اإلمالئي والنحوي باستخدام القاموس اإلفتراضي (Default تغيير حجم النص ( )Change Sizeحدد النص الذي تريد تغيير

ّ

.)Dictionary حجمه واستخدم هذه التركيبة في لوحة المفاتيح لتكبير الخط أو

تصغيره بمقدار درجة أو نقطة واحدة في كل مرة.

ّ ٍ ٍ ٍ

Ctrl + Shift + E

عرض التغييرات ( )View Changesوتقوم بتشغيل ميزة مراجعة

أو تتبع التغييرات ()Marks Revision or Track Changes Feature

ُّ

بحيث يمكنك أن ترى التغييرات التي أجريتها على المستند.

ُ

Ctrl + P

طباعة ()Print

ّ

هذا اإلختصار يفتح نافذة الطباعة. وهو يعمل أيضًا في متصفحات

ُ

الويب والبرامج األخرى التي تملك ميزة الطباعة.

53](https://image.slidesharecdn.com/cyberarabsmag3-121031205838-phpapp01/75/3-2012-36-2048.jpg)