More Related Content

PPTX

PDF

脆弱性とセキュリティの話 ホワイトハッカーが少し喋ります PPTX

CrowdStrike Falconと効果的に楽に付き合っていくために PDF

PDF

2018 1103 jaws_festa_2018_f-secure_slideshare PDF

2019 1009 f-secure_ali_eater_tokyo13_slideshare PDF

2018 1003 jaws-ug_yokohama_lt_kawano_slideshare PDF

[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ... What's hot

PPTX

自治体セキュリティ強靭化対策のためのシンクライアント入門 PPTX

[CB16] 基調講演: セキュリティはどれくらいが適量? – How much security is too much? – by Karsten Nohl PDF

プロも認める! NetScalerならここまで出来る「リスト型攻撃」対策 PPTX

あなたもなれる 【セキュリティエンジニア】 EC-Council 情報セキュリティエンジニア育成トレーニングコース「 "セキュリティエンジニア" に! お... PDF

【Interop tokyo 2014】 ビッグデータを活用し、被害を予見! シスコの新たなセキュリティ運用モデル PDF

「IoTのセキュリティを考える~OWASP IoT Top10~」 PDF

脆弱性ハンドリングと耐える設計 -Vulnerability Response- PDF

「グローバルプラットフォーマー問題」なにそれ?おいしいの? PPTX

PDF

従業員が知っておくべき新三大情報セキュリティ事故 PDF

【Interop Tokyo 2015】 Sec 02: Cisco AMP, レトロ スペクティブで見えてくる マルウェアの挙動 PDF

PDF

2019 0917 nw-jaws_f-secure3min PDF

「情報セキュリティ10大脅威2017」 から読み取る最新セキュリティ傾向とその対策 PDF

PDF

5 moriya security-seminar2005_05 PDF

Similar to Zero trust

PPTX

ゼロトラスト、やってみた。~そこにCOVID-19がやってきた~(NTTデータ テクノロジーカンファレンス 2020 発表資料) PDF

A1-5 リモートワーク時代のサイバーセキュリティ・サバイバル PPTX

PDF

PDF

ITmedia Security Week 2021 講演資料 PDF

PDF

PDF

PDF

【de:code 2020】 テレワーク時のワークマネージメントとセキュリティ強化の実現方法 PPTX

テレワーク時代のセキュリティ対策とは?情報漏洩やデータ損失を防ぐ「Druva inSync」 PDF

情報漏えい対策だけでは済まない 最新の脅威へ立ち向かうには PDF

【de:code 2020】 ゼロトラスト Deep Dive 間違いだらけのリモートワーク セキュリティ PDF

PPTX

高まるテレワーク需要をセキュアに実現!ホットなVDIソリューションをご紹介 PDF

[Cyber security]nenkin.go.jp accident_28.jun,2015 ODP

ODP

PDF

Locked - 社内システム・業務システム向けのセキュリティ強化(テレワーク環境の整備にも貢献) PPTX

20200324 teleworkresarch new PPTX

【オンラインセミナー】オフィス電話.app for テレワーク More from Takeo Sakaguchi ,CISSP,CISA

PPTX

PDF

Sakaguti@nikkei ai security forum 28,may 2018 PPTX

Top 9 security and risk trends for 2020 PPTX

PPTX

Unauthorized access ncom,may 2020 PPTX

Ransomware Prevention Best Practices PDF

Market trend oct.2017 cyber security PDF

Presentation sakaguti@[nca 10th anniversary conference]24,aug 2017 luncheon a PPTX

Minimum cyber security & roadmap indicators PPTX

PDF

PPTX

PDF

Io t ioe_network security PDF

What's casb for cloud first age ? PPTX

TS_InteropConf2022_MCN.pptx PDF

Market trend nov.2017 cyber security PDF

Sakaguti 27,mar.2017 casb seminar PPTX

Cyber security best practices PDF

Cyber Security_Dream Project 2017 PDF

AI-powered cyber security platform Zero trust

- 1.

©NISSHO ELECTRONICS CORPORATIONALL RIGHTS RESERVED.

Innovation-Leading Company

テレワーク環境におけるセキュリティ課題と

Zero Trustの考え方に関して

作成日;2020年06月05日

日商エレクトロニクス株式会社

セキュリティ事業本部

坂口 武生,CISSP,CISA

- 2.

Innovation-Leading Company

1©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

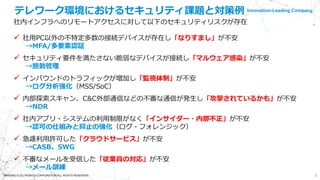

テレワーク環境におけるセキュリティ課題と対策例

社内インフラへのリモートアクセスに対して以下のセキュリティリスクが存在

社用PC以外の不特定多数の接続デバイスが存在し「なりすまし」が不安

→MFA/多要素認証

セキュリティ要件を満たさない脆弱なデバイスが接続し「マルウェア感染」が不安

→態勢管理

インバウンドのトラフィックが増加し「監視体制」が不安

→ログ分析強化(MSS/SoC)

内部探索スキャン、C&C外部通信などの不審な通信が発生し「攻撃されているかも」が不安

→NDR

社内アプリ・システムの利用制限がなく「インサイダー・内部不正」が不安

→認可の仕組みと抑止の強化(ログ・フォレンジック)

急遽利用許可した「クラウドサービス」が不安

→CASB、SWG

不審なメールを受信した「従業員の対応」が不安

→メール訓練

- 3.

- 4.

Innovation-Leading Company

3©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

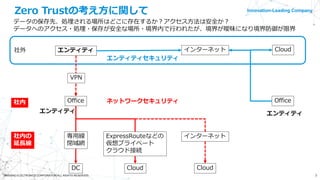

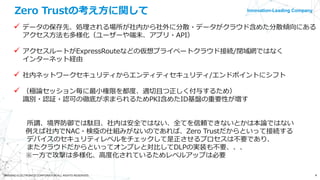

Zero Trustの考え方に関して

社内

社内の

延長線

DC Cloud

インターネット

ネットワークセキュリティ

エンティティセキュリティ

ExpressRouteなどの

仮想プライベート

クラウド接続

Cloud

データの保存先、処理される場所はどこに存在するか?アクセス方法は安全か?

データへのアクセス・処理・保存が安全な場所・境界内で行われたが、境界が曖昧になり境界防御が限界

Office

エンティティ社外

VPN

専用線

閉域網

エンティティ

インターネット Cloud

Office

エンティティ

- 5.

Innovation-Leading Company

4©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

Zero Trustの考え方に関して

データの保存先、処理される場所が社内から社外に分散・データがクラウド含めた分散傾向にある

アクセス方法も多様化(ユーザーや端末、アプリ・API)

アクセスルートがExpressRouteなどの仮想プライベートクラウド接続/閉域網ではなく

インターネット経由

社内ネットワークセキュリティからエンティティセキュリティ/エンドポイントにシフト

(極論セッション毎に最小権限を都度、適切且つ正しく付与するため)

識別・認証・認可の徹底が求まられるためPKI含めたID基盤の重要性が増す

所謂、境界防御では駄目、社内は安全ではない、全てを信頼できないとかは本論ではない

例えば社内でNAC・検疫の仕組みがないのであれば、Zero Trustだからといって接続する

デバイスのセキュリティレベルをチェックして是正させるプロセスは不要であり、

またクラウドだからといってオンプレと対比してDLPの実装も不要、、、

※一方で攻撃は多様化、高度化されているためレベルアップは必要

- 6.

Innovation-Leading Company

5©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

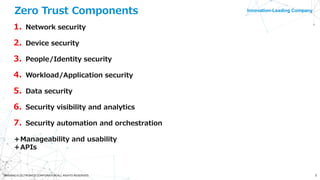

Zero Trust Components

1. Network security

2. Device security

3. People/Identity security

4. Workload/Application security

5. Data security

6. Security visibility and analytics

7. Security automation and orchestration

+Manageability and usability

+APIs

- 7.

Innovation-Leading Company

6©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

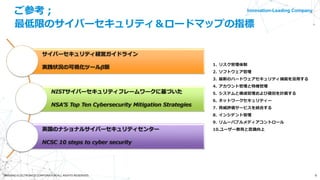

ご参考;

最低限のサイバーセキュリティ&ロードマップの指標

サイバーセキュリティ経営ガイドライン

実践状況の可視化ツールβ版

NISTサイバーセキュリティフレームワークに基づいた

NSA’S Top Ten Cybersecurity Mitigation Strategies

英国のナショナルサイバーセキュリティセンター

NCSC 10 steps to cyber security

1. リスク管理体制

2. ソフトウェア管理

3. 最新のハードウェアセキュリティ機能を活用する

4. アカウント管理と特権管理

5. システムと構成管理および復旧を計画する

6. ネットワークセキュリティー

7. 脅威評価サービスを統合する

8. インシデント管理

9. リムーバブルメディアコントロール

10.ユーザー教育と意識向上

- 8.