More Related Content

PPTX

PDF

2019 1009 f-secure_ali_eater_tokyo13_slideshare PPTX

PDF

PDF

2016年9月6日 IoTとセキュリティ『IoT開発におけるセキュリティ設計の手引き』 PPTX

あなたもなれる 【セキュリティエンジニア】 EC-Council 情報セキュリティエンジニア育成トレーニングコース「 "セキュリティエンジニア" に! お... PDF

【Interop tokyo 2014】 ビッグデータを活用し、被害を予見! シスコの新たなセキュリティ運用モデル PPTX

What's hot

PDF

BigFix とAppScan による組織全体でのLog4j 脆弱性問題への対応 PDF

ビルトイン・セキュリティのススメ Dev Days 2015 Tokyo - Riotaro OKADA PDF

5 moriya security-seminar2005_05 PPTX

Minimum cyber security & roadmap indicators PPTX

PDF

The Shift Left Path and OWASP PPTX

シフトレフト ~経営判断をサポートするセキュリティ・ビジョン~ PDF

PPTX

CrowdStrike Falconと効果的に楽に付き合っていくために PDF

2018 1103 jaws_festa_2018_f-secure_slideshare PPTX

PDF

JPC2017 [F2-2] オープンソースと検索可能暗号技術でSharePoint Onlineを秘匿化 PPTX

More from Takeo Sakaguchi ,CISSP,CISA

PPTX

TS_InteropConf2022_MCN.pptx PPTX

PPTX

Cyber security best practices PPTX

Ransomware Prevention Best Practices PPTX

PPTX

Unauthorized access ncom,may 2020 PPTX

Top 9 security and risk trends for 2020 PDF

AI-powered cyber security platform PDF

Sakaguti@nikkei ai security forum 28,may 2018 PDF

Market trend nov.2017 cyber security PDF

Market trend oct.2017 cyber security PDF

Presentation sakaguti@[nca 10th anniversary conference]24,aug 2017 luncheon a PDF

PDF

Io t ioe_network security PDF

Cyber Security_Dream Project 2017 PDF

Sakaguti 27,mar.2017 casb seminar PDF

What's casb for cloud first age ? PDF

PDF

Market trend feb.2017 cyber security PDF

How to master Blue Coat Proxy SG Soar

- 1.

©NISSHO ELECTRONICS CORPORATIONALL RIGHTS RESERVED.

Innovation-Leading Company

SOAR

(Security Orchestration, Automation and Response)に関して

作成日;2020年07月22日

日商エレクトロニクス株式会社

セキュリティ事業本部

坂口 武生,CISSP,CISA

- 2.

Innovation-Leading Company

1©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

SOARとは

SIEMからの入力を取り込み、プロセスや手順に沿ったワークフローを適用できる技術

ワークフローは、

セキュリティオーケストレーションと自動化(SOA)、

セキュリティインシデントレスポンス(SIR)、

脅威インテリジェンスプラットフォーム(TIP)

の機能を単一のソリューションに収束させることを目指している

Orchestration: 手動および自動化されたステップでのワークフローのこと

Automation: ソフトウェアやシステムが独自に機能を実行すること

- 3.

Innovation-Leading Company

2©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

SOARのキラーソリューションは、

レスポンスの自動化

今日の脅威の状況では、スピードが重要。攻撃のスピードは向上しているが

(例えば、ランサムウェアはワームの機能を使って自動で拡散するようになっている)、

セキュリティ運用は自動化されていない。レスポンスアクションを自動化する機能を持つことで、

SOCチームはセキュリティインシデントを迅速に切り分け、収束させることができる。

一部のレスポンスは完全に自動化可能であるが、

現時点では多くのSOARユーザーが最終的な判断を下すために人間を投入している。

しかし、この場合でも、「人間の力」に完全に依存している場合に比べて、

組織の平均応答時間を短縮することができる。

インシデントの封じ込めと修復を含めて対応時間を短縮することは、

セキュリティインシデントの影響を抑制するための最も効果的な方法の1つである。

早くたどり着ければたどり着くほど、被害は小さくなり、その結果、修復が容易になる。

- 4.

Innovation-Leading Company

3©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

ユースケース;フィッシング調査

不審なメール受信、解析して評価する

解析対象例

・本文のURL/URL確認

・添付ファイル/ハッシュ値確認

インテリジェンスソース例

・SandBox、VirusTotal

対応例

・悪意なURL、ハッシュ値であればメール削除、その旨ユーザー通知

・問題なければそのままユーザーにメールを送信

・判定結果によっては、

Slack等を介して管理者にフィッシングの可能性を警告するメッセージを自動的に通知し

判断を委ねる

・悪意のメールと判断された場合

組織内のすべてのメールボックス、エンドポイントをスキャンしてそのメールの他の

インスタンスを特定し、さらなる被害を避けるために該当するインスタンスを削除

悪意のあるIOCをSOCの他のツールのブラックリスト/ウォッチリストに追加

- 5.

Innovation-Leading Company

4©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

ユースケース;アカウント・権限管理

インシデントが発生した場合、

脅威が収まるまで影響を受けるユーザーアカウントを自動的に無効化し、

主要システムからユーザーアクセスを禁止し、必要に応じて権限を失効させる

従業員の組織異動、役職変更に伴うアカウント権限・ロール変更や退職時のアカウント削除

アカウントはオンプレ、クラウド含む多岐にわたり、取りこぼしなく徹底管理するためには

自動化が必須

- 6.

Innovation-Leading Company

5©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

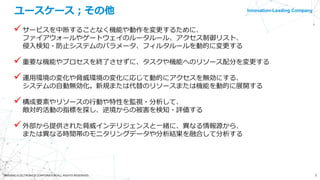

ユースケース;その他

サービスを中断することなく機能や動作を変更するために、

ファイアウォールやゲートウェイのルータルール、アクセス制御リスト、

侵入検知・防止システムのパラメータ、フィルタルールを動的に変更する

重要な機能やプロセスを終了させずに、タスクや機能へのリソース配分を変更する

運用環境の変化や脅威環境の変化に応じて動的にアクセスを無効にする、

システムの自動無効化。新規または代替のリソースまたは機能を動的に展開する

構成要素やリソースの行動や特性を監視・分析して、

敵対的活動の指標を探し、逆境からの被害を検知・評価する

外部から提供された脅威インテリジェンスと一緒に、異なる情報源から、

または異なる時間帯のモニタリングデータや分析結果を融合して分析する

- 7.

Innovation-Leading Company

6©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

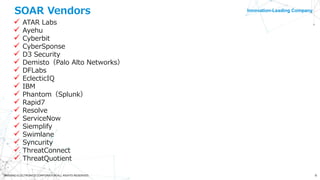

SOAR Vendors

ATAR Labs

Ayehu

Cyberbit

CyberSponse

D3 Security

Demisto(Palo Alto Networks)

DFLabs

EclecticIQ

IBM

Phantom(Splunk)

Rapid7

Resolve

ServiceNow

Siemplify

Swimlane

Syncurity

ThreatConnect

ThreatQuotient

- 8.

- 9.

Innovation-Leading Company

8©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

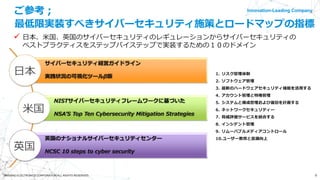

ご参考;

最低限実装すべきサイバーセキュリティ施策とロードマップの指標

サイバーセキュリティ経営ガイドライン

実践状況の可視化ツールβ版

NISTサイバーセキュリティフレームワークに基づいた

NSA’S Top Ten Cybersecurity Mitigation Strategies

英国のナショナルサイバーセキュリティセンター

NCSC 10 steps to cyber security

1. リスク管理体制

2. ソフトウェア管理

3. 最新のハードウェアセキュリティ機能を活用する

4. アカウント管理と特権管理

5. システムと構成管理および復旧を計画する

6. ネットワークセキュリティー

7. 脅威評価サービスを統合する

8. インシデント管理

9. リムーバブルメディアコントロール

10.ユーザー教育と意識向上

日本、米国、英国のサイバーセキュリティのレギュレーションからサイバーセキュリティの

ベストプラクティスをステップバイステップで実装するための10のドメイン

日本

米国

英国

- 10.

Innovation-Leading Company

9©NISSHO ELECTRONICSCORPORATION ALL RIGHTS RESERVED.

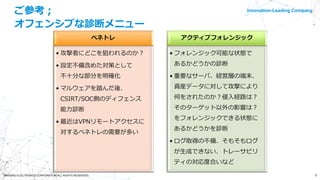

ご参考;

オフェンシブな診断メニュー

ペネトレ

• 攻撃者にどこを狙われるのか?

• 設定不備含めた対策として

不十分な部分を明確化

• マルウェアを踏んだ後、

CSIRT/SOC側のディフェンス

能力診断

• 最近はVPNリモートアクセスに

対するペネトレの需要が多い

アクティブフォレンジック

• フォレンジック可能な状態で

あるかどうかの診断

• 重要なサーバ、経営層の端末、

資産データに対して攻撃により

何をされたのか?侵入経路は?

そのターゲット以外の影響は?

をフォレンジックできる状態に

あるかどうかを診断

• ログ取得の不備、そもそもログ

が生成できない、トレーサビリ

ティの対応度合いなど

- 11.