Документ анализирует состояние и проблемы российской криптографии, подчеркивая устаревшие решения и недостатки в продуктах, включая слабую устойчивость и низкую производительность некоторых алгоритмов. Критика в адрес российских криптографических решений часто не конструктивна и обобщенная, создавая ложное представление о плохом качестве. Рассматриваются также конкретные алгоритмы и их стойкость, а также необходимость перехода на новые стандарты для повышения безопасности.

![© 2000-2015 КРИПТО-ПРО

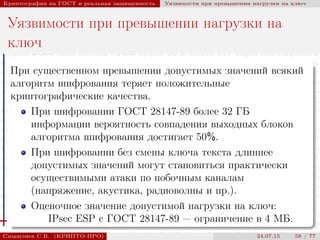

Криптография на ГОСТ и реальная защищенность Уязвимости при превышении нагрузки на ключ

Организация работы с сессионными ключами

Решение 2: дерево ключей (на примере IPsec ESP)

”

Техническая спецификация по использованию ГОСТ 28147-89

при шифровании вложений в протоколе IPsec ESP“, раздел 5.6.

Преобразование ESP_GOST-4M-IMIT.

RootKey

Divers( RootKey , i&Mask1)

Divers( Divers( RootKey , i&Mask1) , i&Mask2)

Key[i] = Divers( Divers( Divers( RootKey , i&Mask1) , i&Mask2) , i&Mask3)

Mask1 = 0xffffffff00000000, Mask2 = 0xffffffffffff0000, Mask3 = 0xffffffffffffffc0.

Использование для шифрования файлов на диске

Аналогичным образом (с замешиванием случайных данных)

происходит диверсификация ключа шифрования блока в EFS

с российскими криптографическими алгоритмами.

Смышляев С.В. (КРИПТО-ПРО) 24.07.15 61 / 77](https://image.slidesharecdn.com/random-151227225303/85/slide-68-320.jpg)

![© 2000-2015 КРИПТО-ПРО

Криптография на ГОСТ и реальная защищенность Уязвимости при превышении нагрузки на ключ

Организация работы с сессионными ключами

Решение 2: дерево ключей (на примере IPsec ESP)

”

Техническая спецификация по использованию ГОСТ 28147-89

при шифровании вложений в протоколе IPsec ESP“, раздел 5.6.

Преобразование ESP_GOST-4M-IMIT.

RootKey

Divers( RootKey , i&Mask1)

Divers( Divers( RootKey , i&Mask1) , i&Mask2)

Key[i] = Divers( Divers( Divers( RootKey , i&Mask1) , i&Mask2) , i&Mask3)

Mask1 = 0xffffffff00000000, Mask2 = 0xffffffffffff0000, Mask3 = 0xffffffffffffffc0.

Использование для шифрования файлов на диске

Аналогичным образом (с замешиванием случайных данных)

происходит диверсификация ключа шифрования блока в EFS

с российскими криптографическими алгоритмами.

Смышляев С.В. (КРИПТО-ПРО) 24.07.15 61 / 77](https://image.slidesharecdn.com/random-151227225303/85/slide-69-320.jpg)