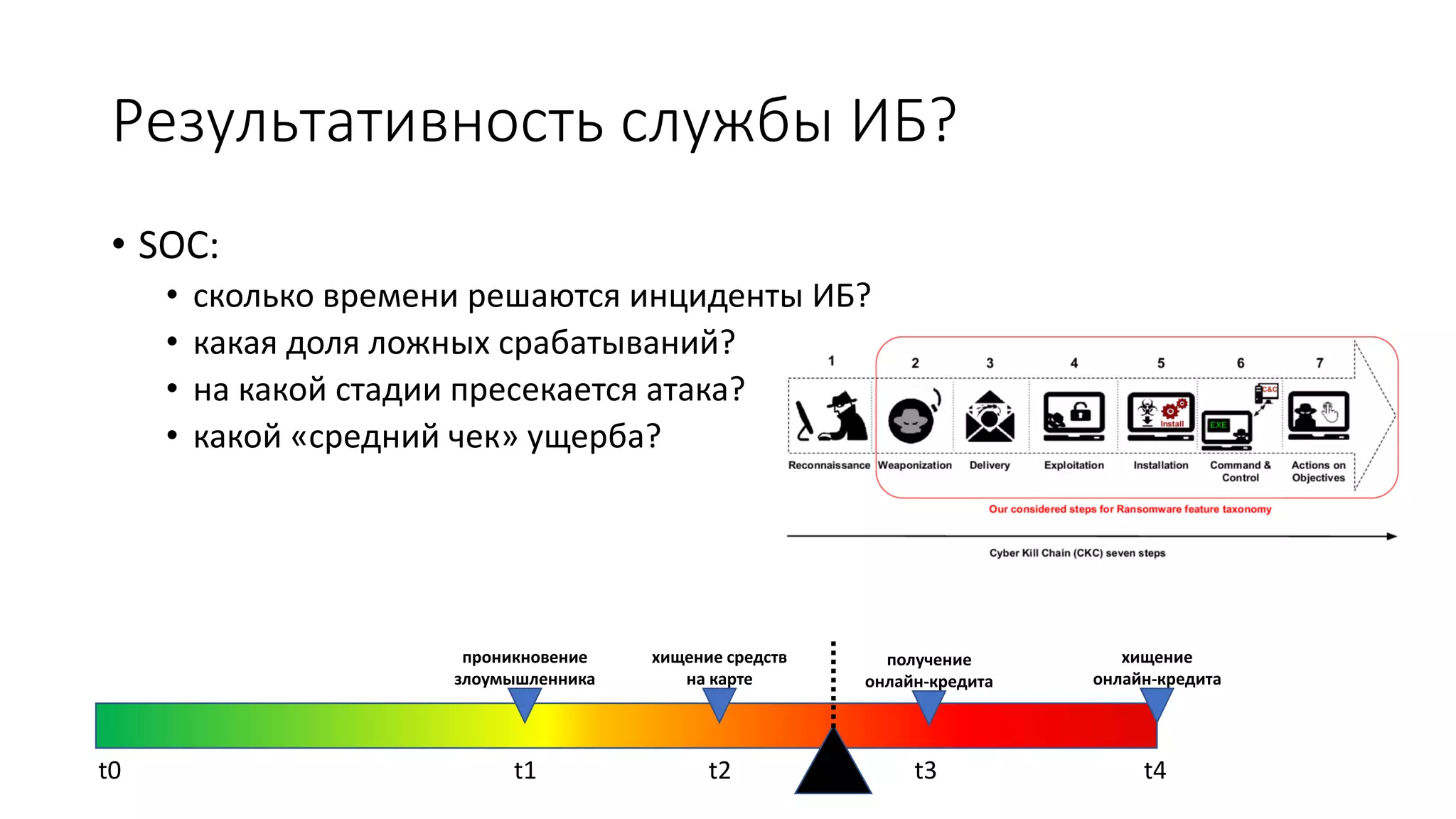

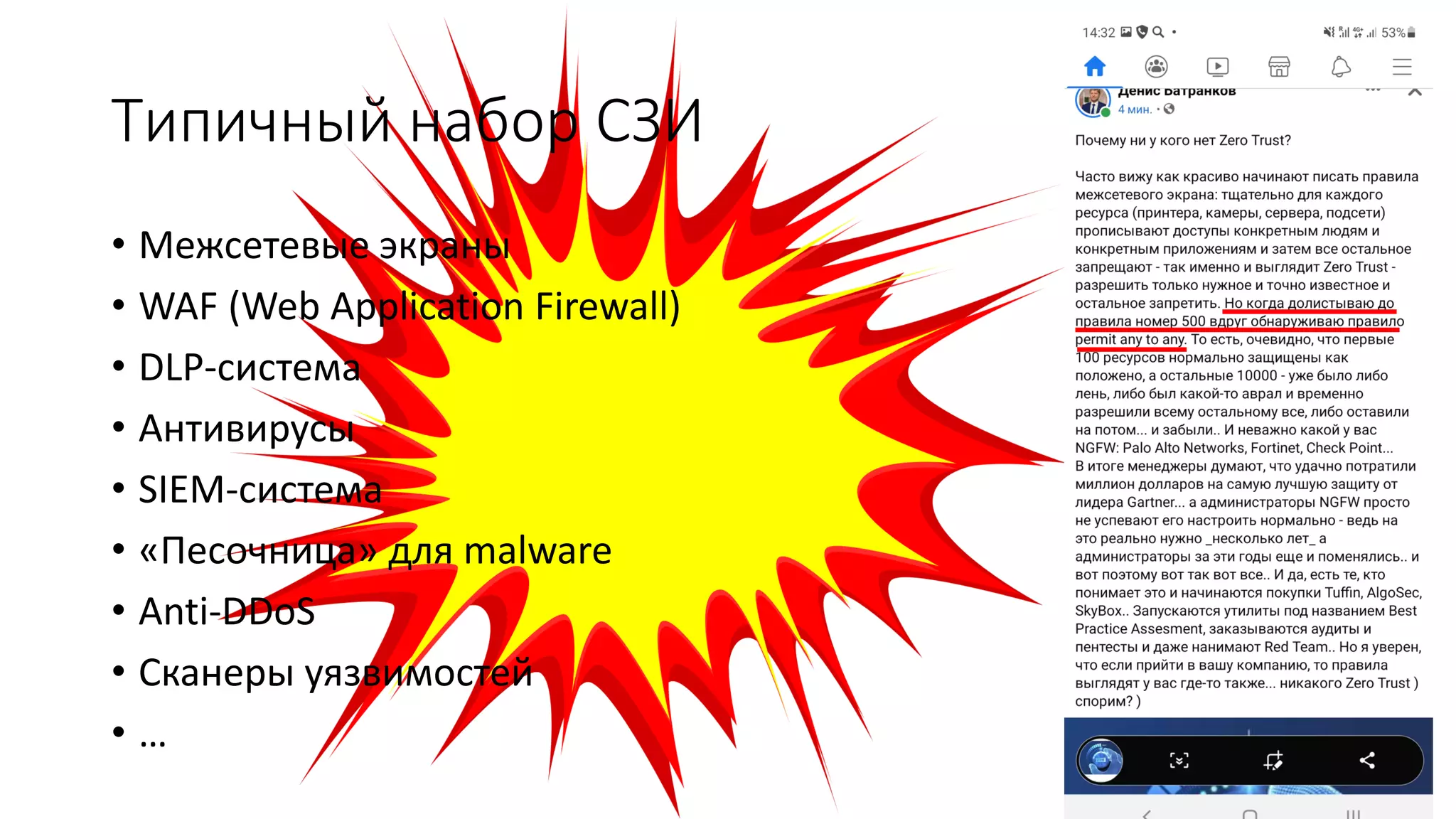

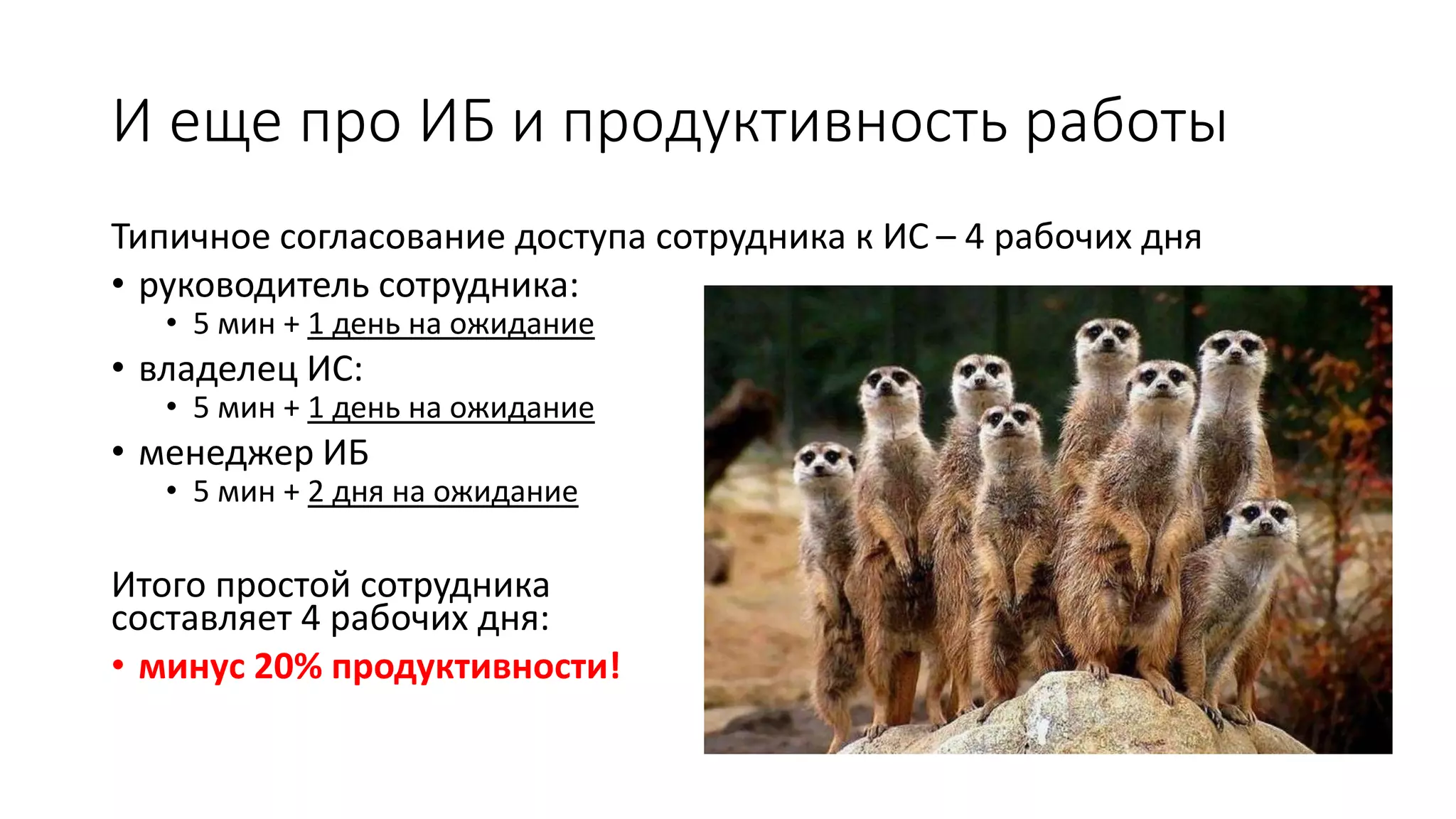

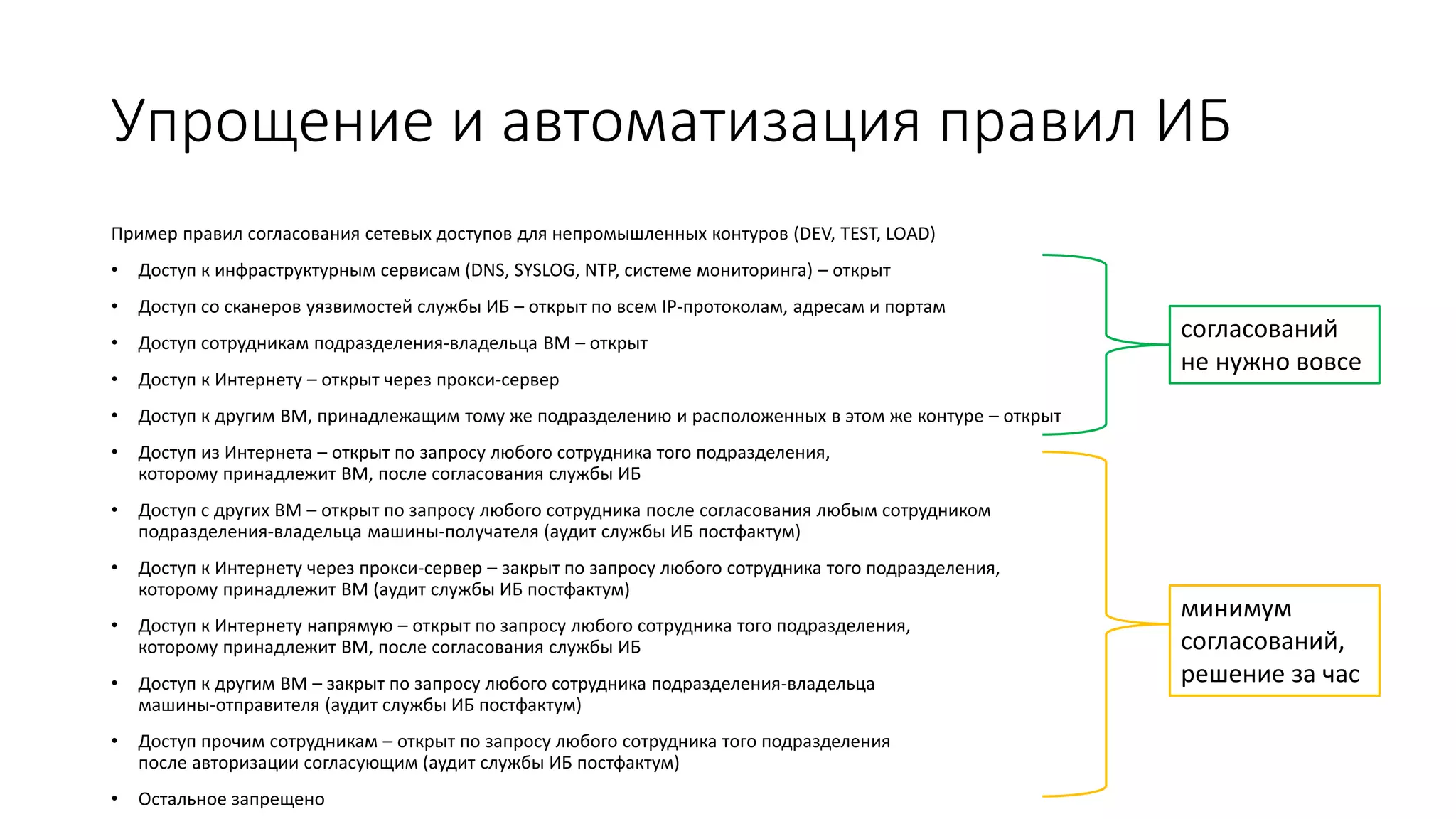

Документ рассматривает способы оценки полезности информ безопасности (ИБ) и связывания инвестиций в нее с выгодой для бизнеса. Автор делится своим опытом, описывает роли и структуру служб ИБ, а также предлагает методы оценки киберрисков и повышения продуктивности через оптимизацию процессов. Также обсуждается необходимость адаптации и автоматизации правил доступа, чтобы улучшить результативность службы ИБ.