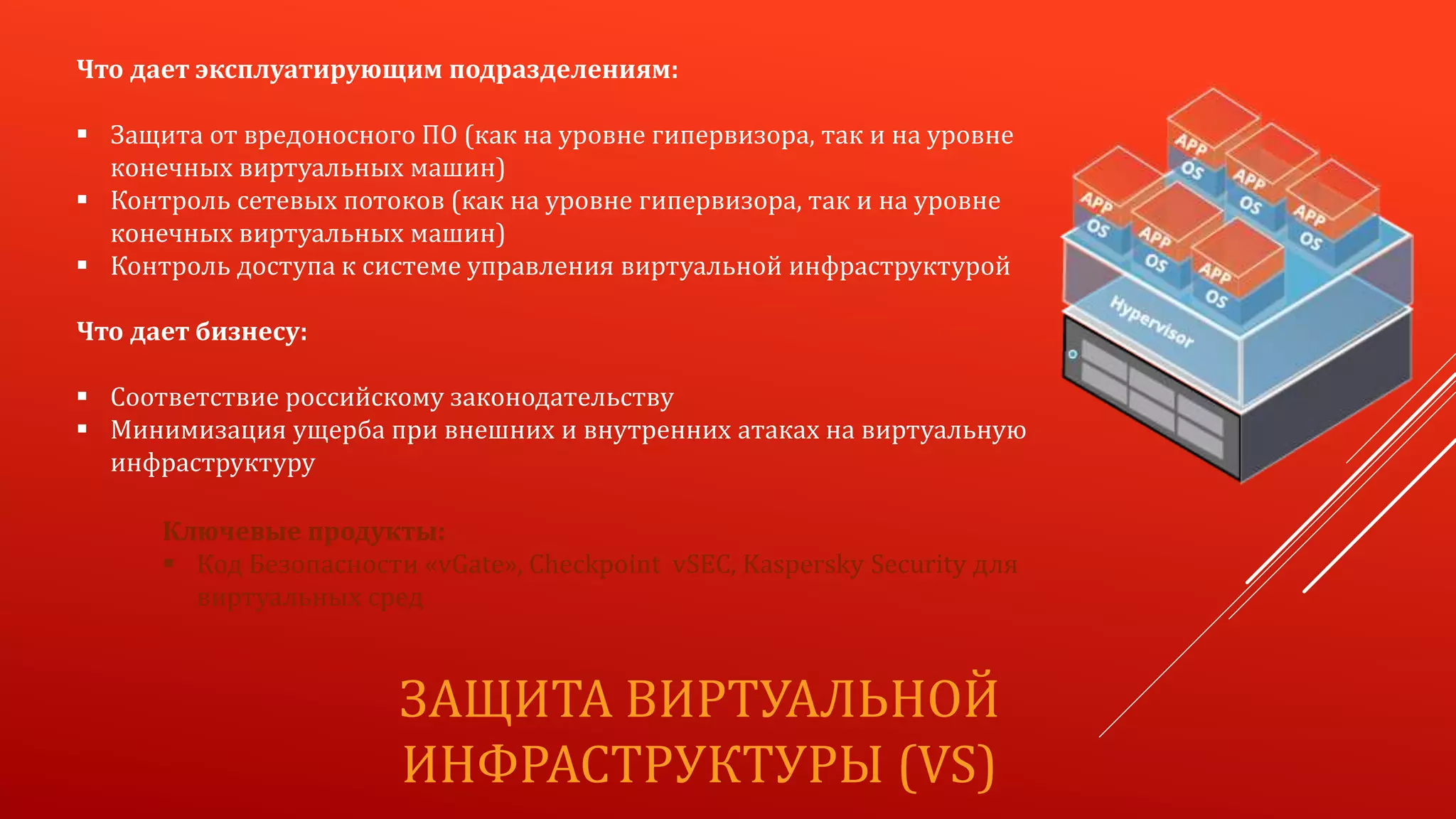

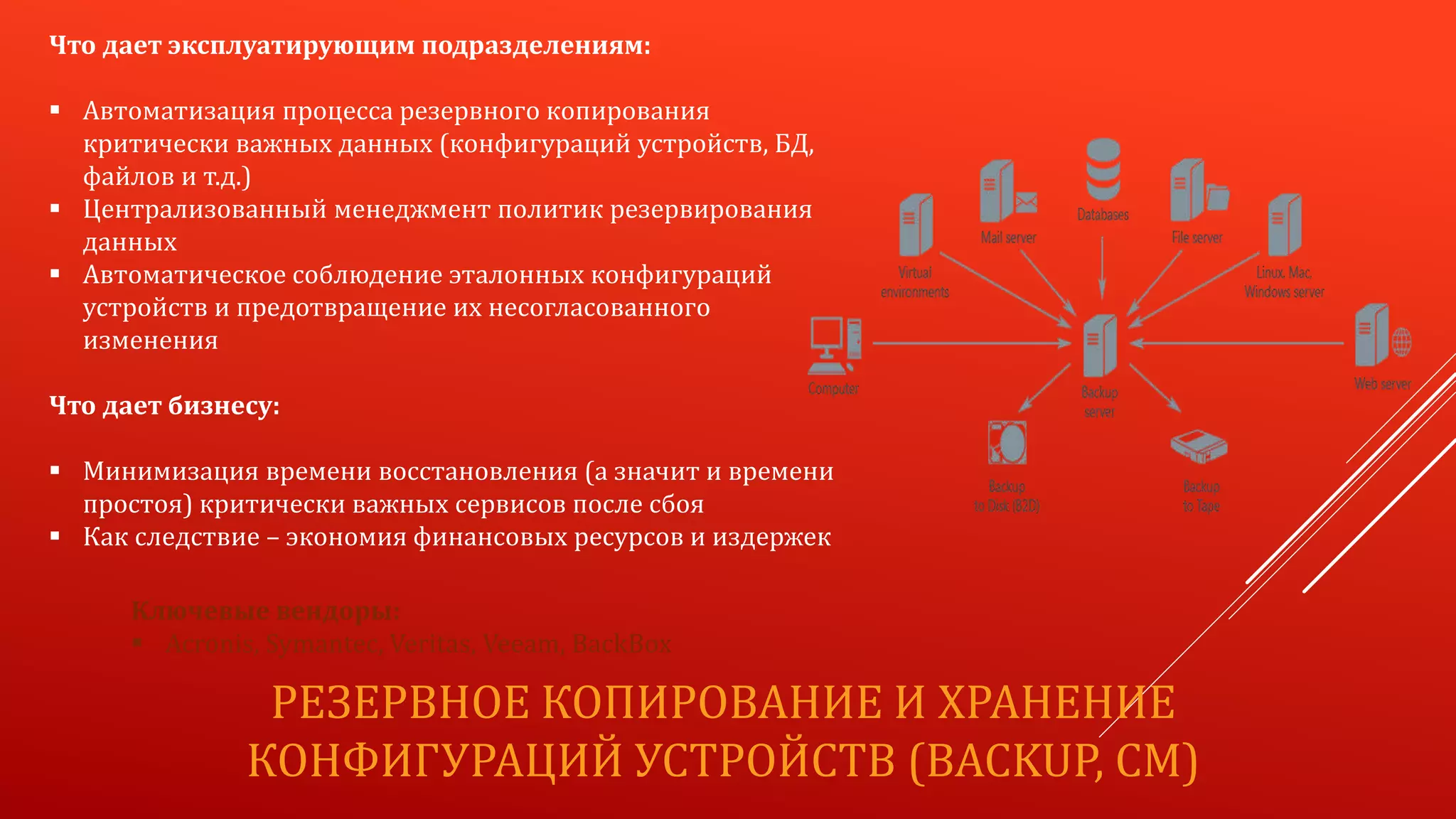

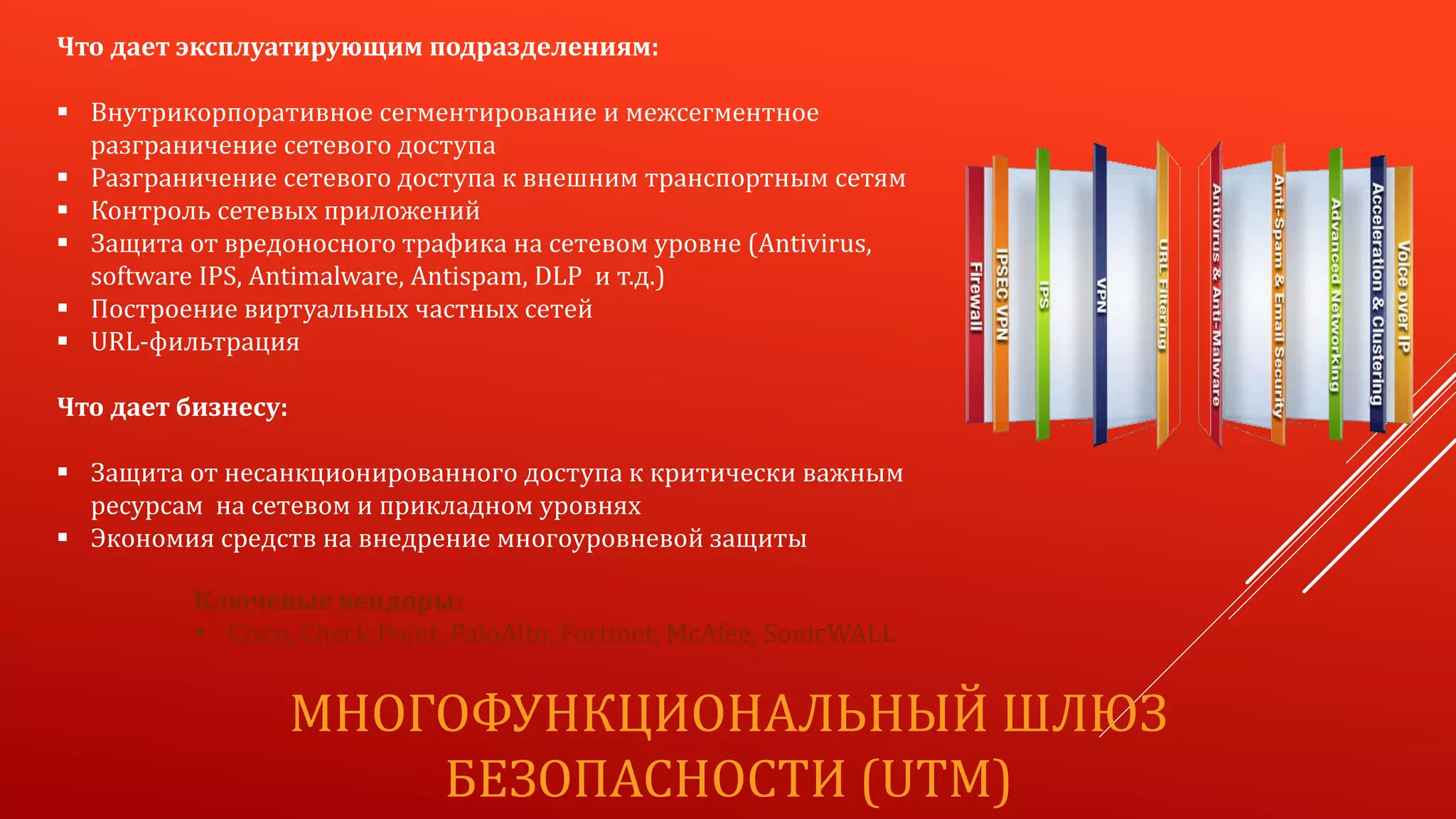

Документ описывает системы обеспечения информационной безопасности, выделяя этапы проекта и ключевые технологии, такие как аудит, управление доступом, и защиту от вредоносного ПО. Указывается на важность внедрения данных систем для минимизации рисков и повышения безопасности бизнеса, а также перечисляются ключевые продукты и вендоры в каждой категории. В заключение подчеркивается необходимость комплексного подхода к защите информационных систем для обеспечения непрерывности бизнес-процессов.