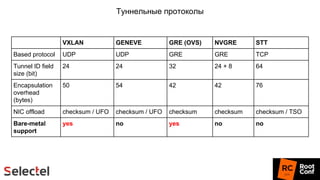

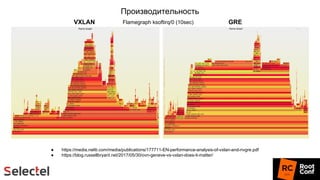

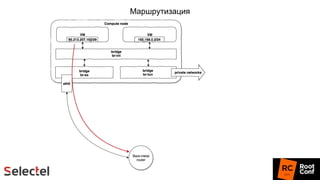

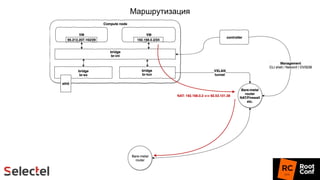

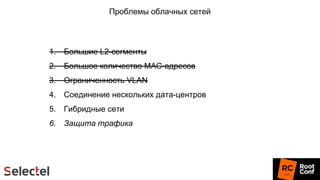

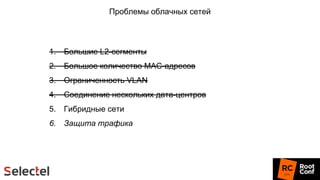

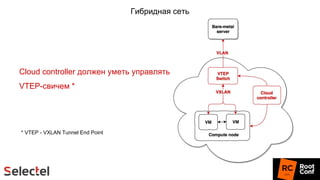

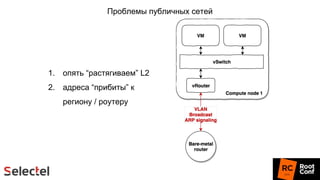

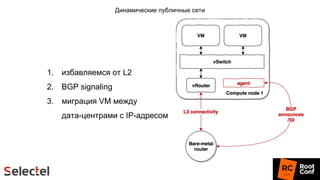

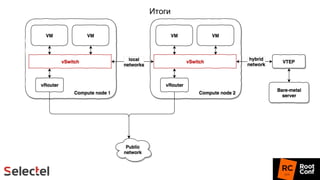

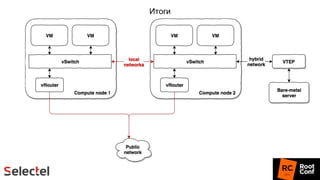

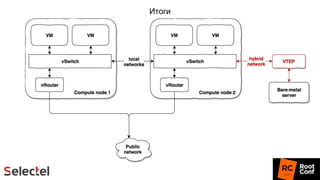

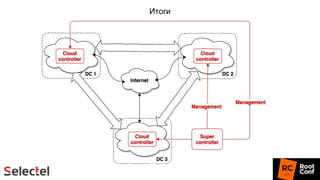

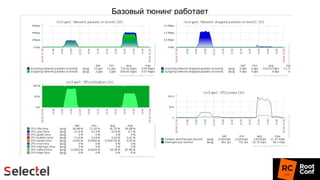

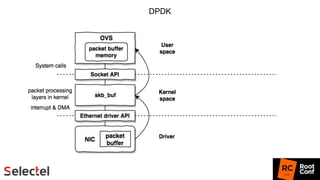

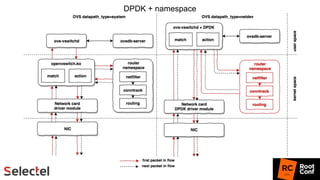

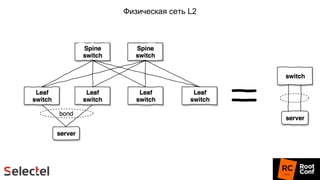

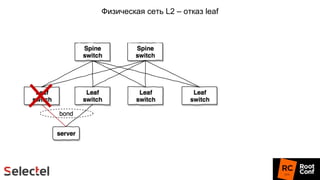

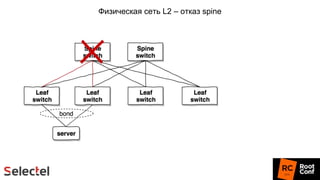

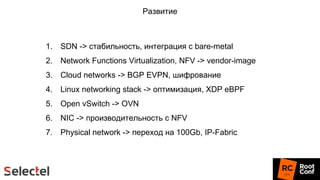

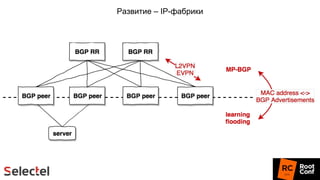

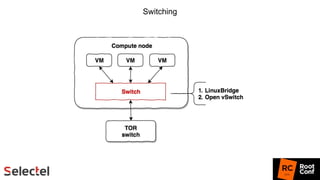

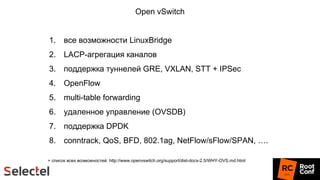

Документ обсуждает сетевые технологии в современных частных облаках, их историю и возникающие проблемы, включая большие L2-сегменты, управление VLAN и интеграцию нескольких дата-центров. Рассматриваются решения и технологии, такие как Open vSwitch и туннельные протоколы, а также производительность сетей и проблемы безопасности. В заключение подчеркивается необходимость оптимизации сетевых решений и внедрения новых технологий для обеспечения стабильной работы облачных сетей.

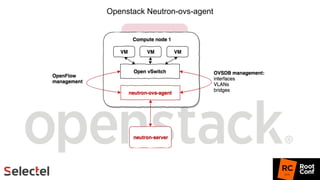

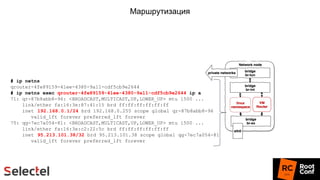

![Изолирование трафика

dl_vlan=2,dl_dst=fa:16:3e:9a:ea:09

actions=strip_vlan,load:0x66->NXM_NX_TUN_ID[],output:10](https://image.slidesharecdn.com/ritplusplus-181116125502/85/Networking-technology-in-modern-Virtual-Private-Clouds-RUS-RootConf-2018-18-320.jpg)