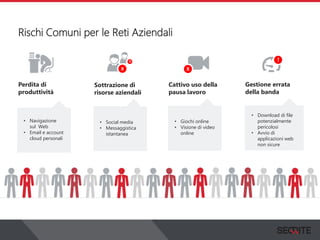

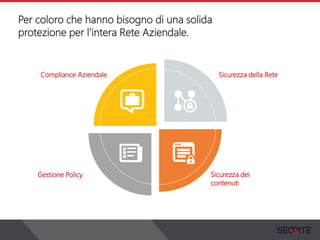

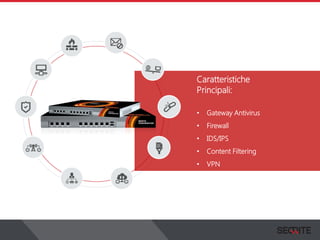

Il documento discute la perdita di produttività aziendale a causa di cattivo utilizzo delle risorse e propone l'uso di soluzioni UTM per una protezione completa della rete. Seqrite Terminator è presentato come una soluzione chiave che integra vari strumenti di sicurezza come firewall, antivirus e VPN, permettendo una gestione centralizzata e prestazioni elevate. Viene enfatizzata l'importanza della sicurezza in tempo reale e della gestione della larghezza di banda per garantire un'efficace operatività aziendale.