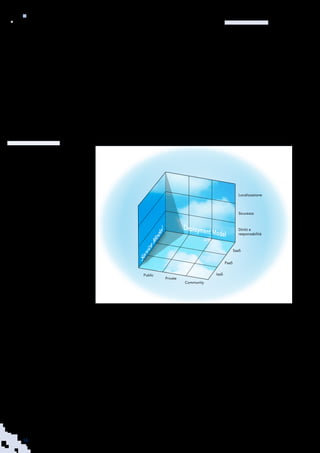

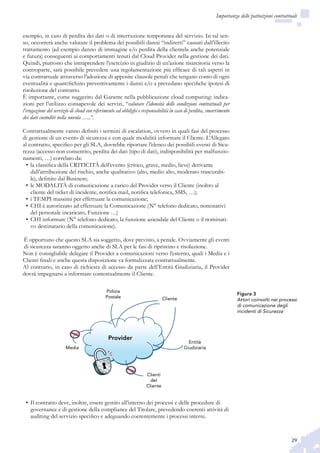

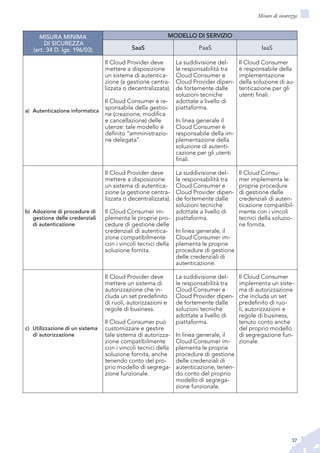

Il documento analizza le problematiche di compliance e sicurezza legate all'adozione di soluzioni di cloud computing da parte di aziende italiane, evidenziando la necessità di un'accurata analisi dei rischi e una gestione contrattuale per garantire la protezione dei dati personali. Viene sottolineata l'importanza delle misure di sicurezza adeguate e dei ruoli e responsabilità tra fornitori e clienti nel contesto del cloud. Il testo offre anche raccomandazioni per affrontare le sfide legate alla normativa vigente sulla privacy e alla governance aziendale nell'era del cloud.