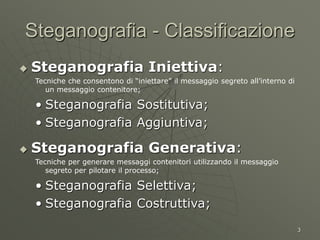

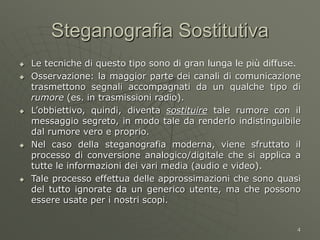

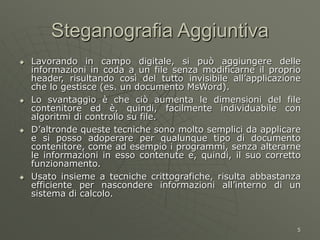

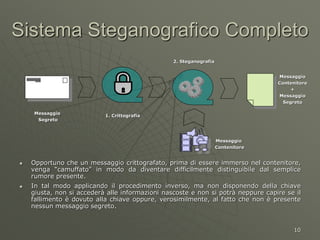

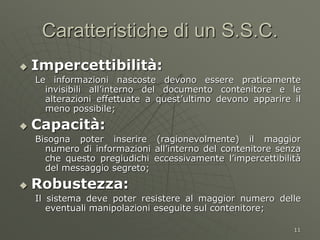

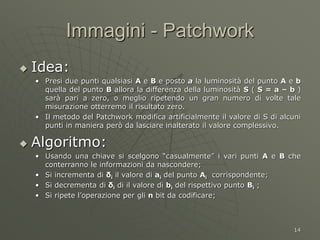

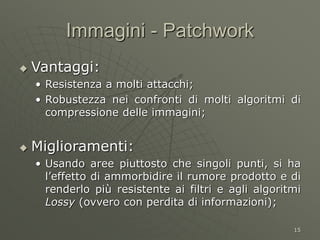

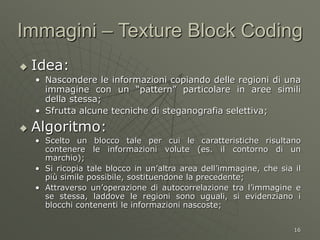

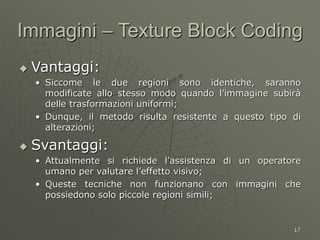

Il documento tratta la steganografia moderna, evidenziando le sue tecniche di manipolazione delle informazioni digitali nascoste, come la steganografia sostitutiva e aggiuntiva, applicate a immagini e suoni. Viene discussa la classificazione delle tecniche, le problematiche relative alla loro individuazione e reversibilità, e l'importanza di un sistema steganografico completo per garantire l'impercettibilità, capacità e robustezza. Inoltre, il documento esplora diverse applicazioni pratiche come il digital watermarking e il tamper-proofing.