SECCON 富山大会の前日 LT で利用した資料です。

文中に例を挙げたガイドラインの全文は、こちらに記載します。

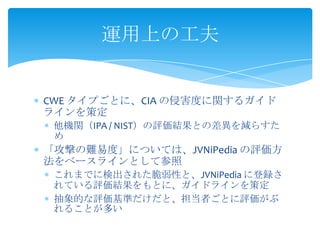

◇ AC :攻撃条件の複雑さ (Access Complexity) の評価

低の例

- 入力フォームに登録された値が原因となって、リスクが顕在化する�

- 任意のパラメータに攻撃コードを挿入することでリスクが顕在化する�

- API の JSON 文字列の中に含まれる値を改ざんすることで、リスクが顕在化する�

- 外部から読み込むメールに、一般的な攻撃パターンが含まれている場合に、リスクが顕在化する�

- 一般のユーザーがアプリケーションに設定した入力フィールドに攻撃コードが挿入した場合に、� リスクが顕在化する��

中の例�

- 相当量のデータが存在することで、リスクが顕在化する�

- JS を使ってバリデーションが行われている処理で、JS を無効にしデータを登録した場合にリスクが顕在化する�

- ある画面で設定した値が起因となって、他の画面でリスクが顕在化する �

- 検索結果のスニペットに含まれる値が画面に表示されることで、リスクが顕在化する�

- 運用管理者が設定した任意の値(カテゴリ名 etc..)に攻撃コードが含まれている場合に、ユーザー画面でリスクが顕在化する��

- 通常の Web フォームとは別のフォームを利用した場合にリスクが顕在化する�

- 特定の入力フィールドを管理者が設定した場合に、リスクが顕在化する��

高の例�

- 端末内に攻撃コードを含むファイルが設置されていた場合に、リスクが顕在化する�

- システム管理画面の特定画面で、特定のパラメーターに対して一般的な攻撃パターンが含まれている場合に、� リスクが顕在化する

- システム管理者が設定した任意の値(ユーザー名 etc..)に攻撃コードが含まれると、ユーザー画面でリスクが顕在化する��

- ソーシャルエンジニアリングの手法を活用するなど、ユーザーに不正なデータを挿入させた場合に、リスクが顕在化する�

- Reqesut Header を改ざんしてサーバーにデータを送信した場合に、リスクが顕在化する�

◇ CWE タイプが XSS の場合��

C :機密性への影響 (情報漏えいの可能性 / Confidentiality Impact ) �

I :完全性への影響 (情報改ざんの可能性 / Integrity Impact )A :可用性への影響 (業務停止の可能性、 Availability Impact )��

以下の値で固定とします。� - C:N / I:P /A:N��

◇ CWE タイプが SQL インジェクションの場合��

- 参照系のクエリのみ実行できる場合は、C:P / I:P /A:P とします。�

- 更新系のクエリも実行できる場合は、C:C / I:C /A:C とします。