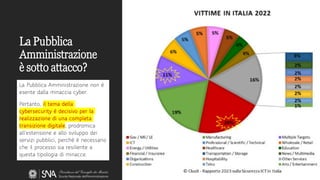

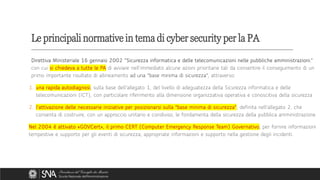

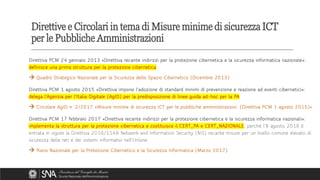

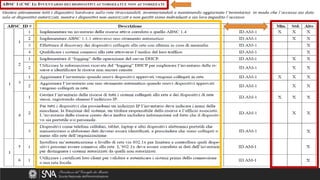

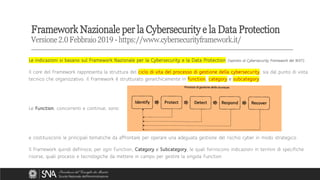

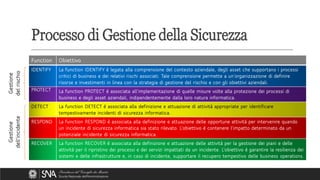

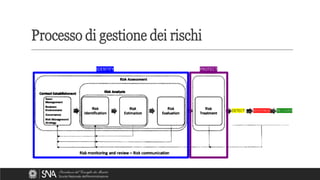

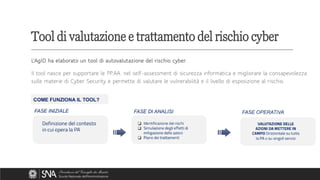

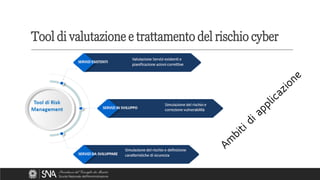

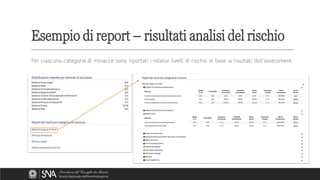

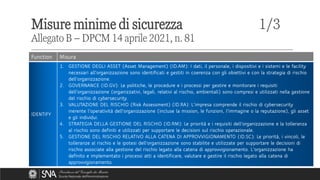

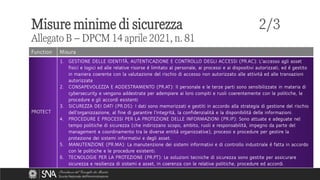

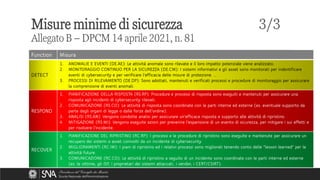

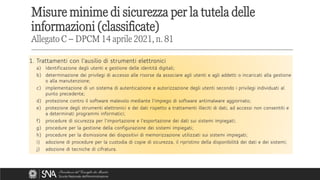

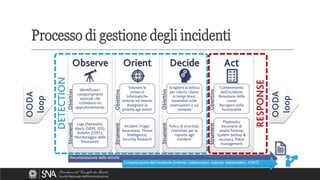

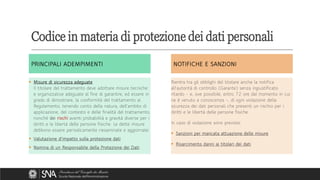

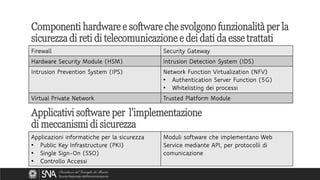

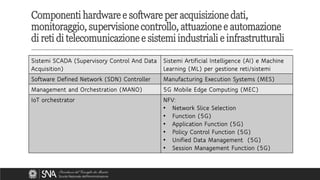

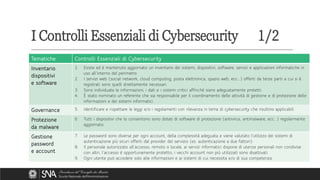

Il documento affronta la cybersecurity nella pubblica amministrazione italiana, evidenziando l'importanza della sicurezza informatica per garantire la trasparenza e la qualità dei servizi. Viene fornita una panoramica delle normative e delle direttive che regolano la sicurezza informatica, sottolineando la necessità di adottare misure minime di sicurezza per mitigare i rischi cyber. Inoltre, il documento discute la creazione di strutture e agenzie dedicate alla cybersicurezza nazionale.