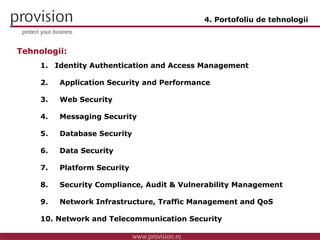

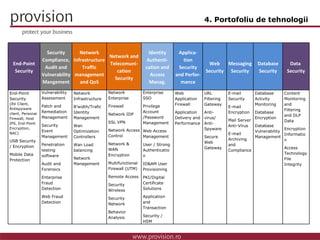

Documentul prezintă compania Provision, un lider de piață în distribuția de soluții de securitate IT, cu un portofoliu diversificat de tehnologii și servicii adresate partenerilor din diverse industrii. Aceasta oferă soluții integrate precum managementul identității, securitatea aplicațiilor, și protecția datelor, utilizând cele mai bune practici și standarde internaționale. Compania, înființată în 1997, se mândrește cu o experiență de peste 13 ani în securitatea informațiilor și colaborează cu multe mari corporații, inclusiv din topul Fortune 100.

![7. Contact DAN Fleschiu Tel: 0 21/321.37.49 int.43 [email_address] Technology Solutions Manager ANDREEA Harza Tel: 0 21/321.37.49 int.14 [email_address] Unit Director Tel: 0 21/321.37.49 [email_address] Account Executive Tel: 0 21/321.37.49 int.55 [email_address] Partner Account Manager Administreaza relatia cu partenerii provision security distribution Administreaza relatia cu clientul final (utilizatorul) Technology Solutions Manager Technology Solutions Manager Technology Solutions Manager Technology Solutions Manager](https://image.slidesharecdn.com/prezentareprovision-pt-100810025005-phpapp01/85/IT-Security-by-provision-security-distribution-33-320.jpg)

![7. Contact CORALIA Craila Tel: 0 21/321.37.49 int.55 [email_address] Technology Manager Data Protection, End-Point Security MIHAI Butu Tel: 0 21/321.37.49 int.54 [email_address] Technology Manager Vulnerability Mangement

Security Compliance, Audit DANIEL Ilies Tel: 0 21/321.37.49 int.64 [email_address] Technology Manager Database Security, Application Security & Performance, Network Infrastructure Traffic management and QoS CRISTIAN Niculae Tel: 0 21/321.37.49 int.65 [email_address] Technology Manager Web Application Security and Performance

Messaging and Database Security Technology Solutions Manager Technology Solutions Manager Technology Solutions Manager Technology Solutions Manager](https://image.slidesharecdn.com/prezentareprovision-pt-100810025005-phpapp01/85/IT-Security-by-provision-security-distribution-34-320.jpg)

![7. Contact OANA Pavaloiu Tel: 0 21/321.37.49 int.30 [email_address] Technology Manager Network and Telecomunication Security Technology Solutions Manager](https://image.slidesharecdn.com/prezentareprovision-pt-100810025005-phpapp01/85/IT-Security-by-provision-security-distribution-35-320.jpg)