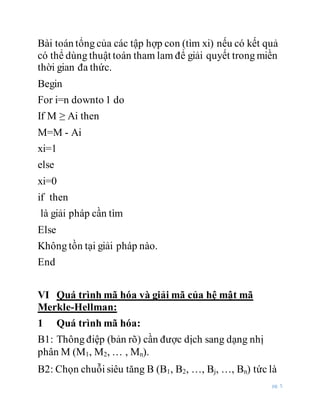

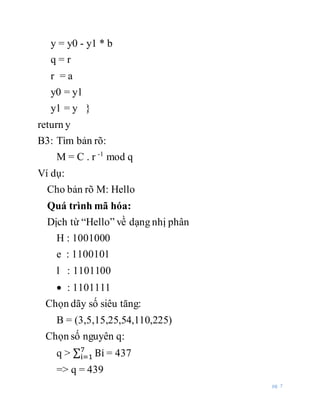

Hệ mật mã Merkle-Hellman dựa trên bài toán khó 'ba lô' và sử dụng mã hóa khóa công khai với khóa cá nhân và khóa công khai có quan hệ toán học chặt chẽ. Mặc dù đơn giản hơn so với các hệ mật mã khác, thuật toán này đã bị phá bởi Adi Shamir, khiến nó trở thành không an toàn. Hệ thống này giúp cải thiện việc quản lý trao đổi khóa trong bảo mật thông tin, nhưng vẫn gặp vấn đề về tính xác thực.